Tenable

Cloud Security

Plataforma de protección de aplicaciones nativas en la nube (CNAPP)

Reduzca el riesgo en la nube al exponer y cerrar rápidamente las brechas de seguridad prioritarias en la nube que provocan los errores de configuración, los derechos riesgosos y las vulnerabilidades, todo en una poderosa plataforma de protección de aplicaciones nativas en la nube (CNAPP).

Solicite una demostración de

Tenable Cloud Security

Elimine sus exposiciones en la nube con visibilidad a lo largo de entornos multinube

Conozca sus recursos en la nube

Detecte activos de computación, identidad y datos en su nube con visibilidad contextual de las rutas de acceso y exposición.

Exponga los riesgos críticos en la nube

Obtenga contexto para priorizar los riesgos derivados de errores de configuración en la nube, accesos e, vulnerabilidades y datos confidenciales expuestos.

Cierre las exposiciones en la nube

Reduzca rápidamente el riesgo en la nube cerrando las principales exposiciones con velocidad y precisión, incluso con tiempo limitado.

Obtenga visibilidad completa del ciclo de vida de la nube

Unifique la visibilidad a lo largo de código, nube y tiempo de ejecución para exponer y priorizar los riesgos derivados de secretos, errores de configuración, vulnerabilidades y problemas de identidades. Con la gestión de derechos de infraestructura en la nube (CIEM) incorporada en Tenable Cloud Security, sus equipos de AppSec y SecOps pueden aplicar privilegios mínimos y corregir más rápido desde Infrastructure as Code (IaC) hasta producción.

Inventario completo

Correlación dinámica de ruta de ataque

Priorización predictiva

Movilización y corrección

Análisis e informes avanzados

Acelere la búsqueda, la información y la acción con IA generativa que detecta riesgos ocultos y amplifica la experiencia de seguridad en todo su entorno.

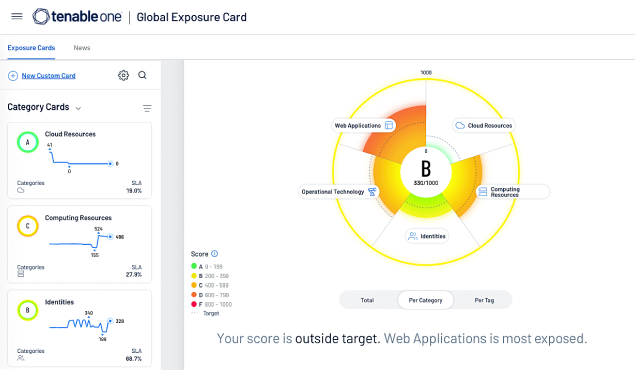

Obtenga una vista unificada de todos sus activos y riesgos a lo largo de la superficie de ataque: activos invisibles, TI, OT, IoT, la nube, identidades y aplicaciones.

Comprenda la accesibilidad de los atacantes a través de visualizaciones de relaciones entre dominios, para que pueda bloquear sus rutas de ataque más críticas.

Enfoque sus esfuerzos en lo que más importa: las exposiciones críticas que los atacantes tienen más probabilidades de explotar.

Acelere la respuesta con flujos de trabajo automatizados y orientación prescriptiva que optimizan los esfuerzos de corrección.

Optimice la medición y la comunicación de la exposición cibernética con vistas alineadas con el negocio para optimizar la toma de decisiones y las inversiones.

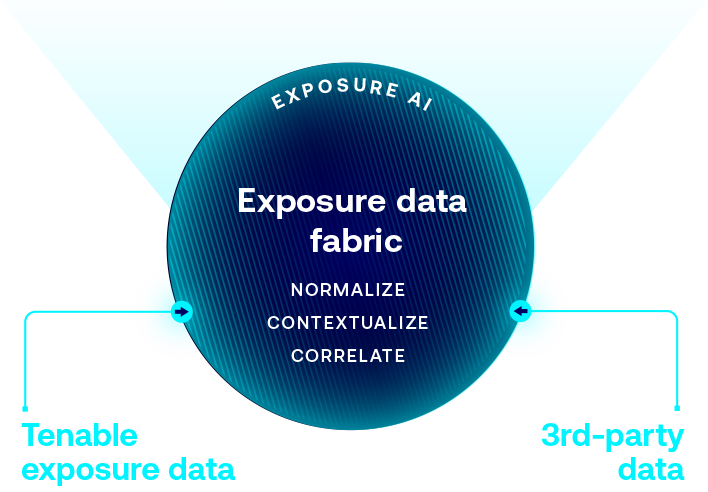

Aproveche el repositorio más grande del mundo de activos, exposición y contexto de amenazas que impulsa los conocimientos sin precedentes de ExposureAI.

Organice los datos para reducir la redundancia y mejorar la integridad, la consistencia y la eficiencia.

Enriquezca los datos con información adicional, haciéndolos más prácticos y útiles.

Identifique y haga surgir contexto crítico de relación a los servicios y funciones de negocios principales.

Incorpore a la seguridad en cada etapa del ciclo de vida de desarrollo de software (SDLC) para garantizar que el código, la IaC, los contenedores y las API se desarrollen y mantengan de forma segura.

Derrumbe los silos entre DevOps y SecOps para obtener visibilidad operativa y respuesta a incidentes en el propio ciclo de vida del desarrollo.

Identifique y repare errores de configuración, mal uso de identidades y exploits de cargas de trabajo en todos los activos dinámicos y efímeros de la nube.

Logre una visión ecosistémica del riesgo

Analice continuamente los activos en la nube para detectar riesgos ocultos y combinaciones tóxicas. Use la gestión de exposición de Tenable One para obtener un contexto completo y priorizar los riesgos en la nube según el impacto.

Más informaciónObtenga visibilidad completa del ciclo de vida de la nube

Obtenga visibilidad integral de todo su ciclo de vida de desarrollo de software al correlacionar los riesgos de IaC a través de entornos de tiempo de ejecución y escanear plantillas de IaC como Terraform y CloudFormation.

Más informaciónIdentifique y corrija los errores de configuración en la nube

Detecte continuamente errores de configuración a lo largo de entornos multinube y alinee con marcos como CEI, (NIST), y PCI DSS. Detecte configuraciones en no conformidad en tiempo real y obtenga guiada.

Más informaciónLogre acceso de privilegios mínimos

Utilice acceso de dimensiones adecuadas en todas las identidades para la nube. Con el motor CIEM de Tenable, identifique derechos excesivos o tóxicos y aplique políticas de privilegios mínimos. Elimine el acceso permanente y reduzca el riesgo para las identidades.

Más informaciónMitigue el radio de ataque de las vulnerabilidades

Detecte vulnerabilidades en máquinas virtuales, contenedores, registros y clústeres de Kubernetes. Correlacione CVE con errores de configuración, identidades con permisos excesivos y cargas de trabajo expuestas.

Más informaciónProteja los datos confidenciales en la nube

Detecte y clasifique automáticamente datos financieros confidenciales (NPI, PII y activos regulados) en toda su presencia en la nube. Correlacione patrones de acceso a datos con errores de configuración y riesgos para las identidades.

Más informaciónIdentifique y proteja las cargas de trabajo de IA

Detecte y clasifique automáticamente activos de IA, como modelos, datos de entrenamiento y puntos de conexión de inferencia en todo su entorno aprovechando gestión de la postura de seguridad de IA (IA-SPM), gestión de postura de seguridad de datos (DSPM), acceso con privilegios mínimos y permisos justo a tiempo (JIT): todo en una plataforma de seguridad en la nube unificada.

Más informaciónPriorice lo que puede reparar ahora y programe lo que debe reparar posteriormente

Priorice sus amenazas más críticas en la nube identificando combinaciones tóxicas que muy probablemente provocarán daños materiales.

Más informaciónReseñas de Tenable Cloud Security

Tenable fue nombrada como Customers’ Choice en el informe 2025 Gartner® Peer Insights™ Voice of the Customer for Cloud-Native Application Protection Platforms

De acuerdo a reseñas en Gartner Peer Insights™

Disponible a través de Tenable One: la única plataforma de gestión de exposición impulsada por IA del mundo

Tenable One resuelve el desafío más importante de la seguridad moderna: un abordaje profundamente dividido para ver y combatir los riesgos cibernéticos. Eliminamos el riesgo unificando la visibilidad, la información y la acción de la seguridad en toda la superficie del ataque para exponer y cerrar brechas rápidamente. Los clientes usan Tenable One para erradicar las debilidades cibernéticas prioritarias y protegerse contra ataques dirigidos tanto a la infraestructura de TI como a los entornos en la nube hasta la infraestructura crítica y a todo lo que hay en el medio.

Más información

Preguntas frecuentes

¿Qué es Tenable Cloud Security?

-

Tenable Cloud Security es una solución de seguridad totalmente integrada para la infraestructura en la nube, que combina la poderosa gestión de la postura de seguridad en la nube (CSPM) y capacidades de protección de la carga de trabajo de seguridad en la nube (CWP) con la mejor gestión de derechos de infraestructura en la nube (CIEM), tecnologías de detección y respuesta en la nube (CDR) y seguridad altamente innovadora para infrastructure-as-code (IaC) y soluciones de la postura de seguridad de Kubernetes (KSPM). La plataforma de protección de aplicaciones nativas en la nube (CNAPP) gestiona su inventario multinube, aplica políticas de seguridad preventivas en toda la pila (abordando riesgos de identidad, red, datos y computación), detecta y responde a amenazas en vivo, acelera la detección (shift left) de seguridad y corrige automáticamente los riesgos vía IaC, CI/CD o entornos de tiempo de ejecución. Esto permite realizar una evaluación comparativa frente a normas de seguridad e impulsa la aplicación del cumplimiento a lo largo de las organizaciones.

¿Cómo se definen los precios y las licencias de Tenable Cloud Security?

-

Tenable Cloud Security incluye todos los componentes de la CNAPP y se puede comprar como un producto independiente o como parte de Tenable One. Los precios unitarios se basan en la cantidad de recursos facturables. Luego se aplican descuentos por cantidad en función del uso total previsto por mes. De modo parecido, cuando se cotizan como parte de Tenable One, el precio básico se basa en la cantidad total de recursos facturables. Los recursos en la nube se cobran utilizando una relación de Tenable One y luego se aplican descuentos por volumen utilizando el total de activos suscritos bajo la licencia existente de Tenable One. El acceso justo a tiempo (JIT) cuenta con una licencia aparte y se puede agregar como oferta independiente o como parte del precio de Tenable One. Póngase en contacto con un representante de Tenable para obtener información personalizada sobre precios y para hacer más preguntas.

¿Dónde puedo encontrar documentos y notas de publicación acerca de Tenable Cloud Security?

-

Puede encontrar documentos técnicos de productos de Tenable en https://docs.tenable.com (sitio en inglés). Debe iniciar sesión en su cuenta de Tenable Cloud Security para ver las notas de publicación y los documentos. Póngase en contacto con un representante de Tenable para poder acceder a los documentos técnicos y a las notas de publicación.

¿Qué diferencia hay entre Tenable Cloud Security y Tenable One?

-

Tenable Cloud Security se puede comprar como producto independiente o como parte de la Plataforma de gestión de exposición Tenable One. En combinación con Tenable One, Tenable Cloud Security proporciona una vista completa de todo su entorno de TI, y abarca las redes tradicionales, los servidores locales, la tecnología operativa y las nubes públicas. Con la compra de Tenable Cloud Security como parte de Tenable One, las organizaciones pueden fusionar sus compras de Tenable en un solo contrato y acceder a características adicionales, tales como las vistas de la exposición.

¿Con qué nubes y herramientas nativas en la nube se integra Tenable Cloud Security?

-

Tenable Cloud Security se integra con todos los principales proveedores de nube (AWS, Azure, GCP), además de una serie de servicios de proveedores de nube como AWS Control Tower y Entra ID. Integre Tenable Cloud Security con sus herramientas de emisión de tickets, notificaciones y SIEM para respaldar la creación de tickets y el envío de notificaciones push y utilice herramientas de comunicación estándar como Jira, Slack, Microsoft Teams y herramientas de integración de correo electrónico para escalar la herramienta dentro de su organización.

¿Con qué proveedores de identidad es compatible Tenable Cloud Security?

-

Tenable Cloud Security se integra con numerosos IDP, incluyendo Entra ID, Google Workspace, Okta, OneLogin y Ping Identity. Estas integraciones de IdP revelan un inventario completo de grupos y usuarios federados asociados con sus cuentas en la nube y proporcionan análisis de permisos e inteligencia de identidades.

¿De qué manera protege mis datos Tenable Cloud Security?

-

Tenable garantiza la seguridad informática de sus cargas de trabajo mediante la aplicación de un cifrado robusto y controles de acceso con el fin de proteger datos confidenciales. Limita los permisos excesivos y la adjudicación de accesos permanentes. Tenable protege sus datos confidenciales mediante la reducción del área de impacto cuando ocurre una filtración. Para conocer más acerca de cómo Tenable Cloud Security garantiza la privacidad y la protección de los datos de su entorno único en la nube, póngase en contacto con su representante de Tenable.

¿Puedo usar Tenable Cloud Security sin involucrar a terceros?

-

Sí. Los usuarios de Tenable Cloud Security pueden comprar escaneos dentro de la cuenta como complemento de su entorno. Esta función respalda el escaneo local de las cargas de trabajo para las organizaciones que apuntan a restringir las regulaciones y normas de privacidad de datos. El escaneo dentro de la cuenta se realiza dentro de su cuenta en la nube, y los datos jamás salen del entorno.

¿Cómo puedo comprar Tenable Cloud Security?

-

Para comprar Tenable Cloud Security, puede hablar con su socio certificado local o comunicarse con su representante de Tenable. Haga clic aquí para pedir una demostración de Tenable Cloud Security.

Recursos relacionados

Obtenga más información sobre Tenable Cloud Security

El uso de la automatización [de Tenable Cloud Security] nos permitió eliminar procesos manuales exhaustivos y realizar en minutos lo que le habría llevado a dos o tres profesionales de seguridad meses.

- Tenable Cloud Security