Tenable en comparación con Microsoft

La gestión de vulnerabilidades “suficientemente buena” de Microsoft no es suficientemente buena

En marzo de 2022, Tenable Research descubrió dos vulnerabilidades (una crítica) en la plataforma Microsoft Azure y ambas eran explotables. Microsoft minimizó el riesgo y tardó 89 días en reconocer en privado la gravedad del problema.

Vea a Tenable en acción

¿Desea enterarse de cómo Tenable puede ayudarle a su equipo a exponer y cerrar las debilidades cibernéticas prioritarias que ponen en riesgo a su negocio?

Complete este formulario para obtener una cotización personalizada o una demostración.

Por qué los clientes prefieren a Tenable sobre Microsoft

Compare Tenable con Microsoft

Vulnerabilidades y precisión de cobertura

89 mil CVE, la cobertura más amplia en la industria

No publicada

Priorización

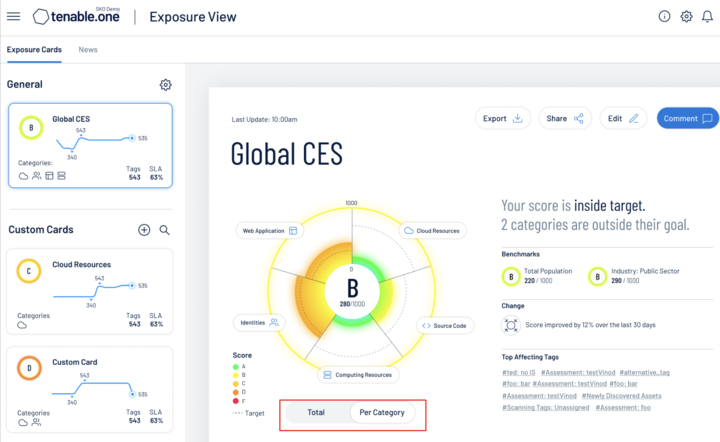

Exposure View combina el Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR) de Tenable con una puntuación de criticidad de activos

No considera contexto de negocios importante

Alcance de la cobertura

Amplia variedad de activos: puntos de conexión, dispositivos de red, tecnología operativa (OT), cargas de trabajo en la nube, aplicaciones web

Limitado a los puntos de conexión con un agente y capacidad básica basada en SNMP

Tableros de control e informes

Amplia biblioteca de tableros de control e informes

Falta de tableros de control e informes

Ecosistema de herramientas de gestión de vulnerabilidades

Integración y soporte para las herramientas de corrección de terceros, flujo de trabajo de corrección

Integración mínima con herramientas de corrección como BigFix

Tecnologías de escaneo

Basado en agente y sin agente

Basado en agente con soporte limitado para escaneo de red

Confíe en un líder

Puntos destacados

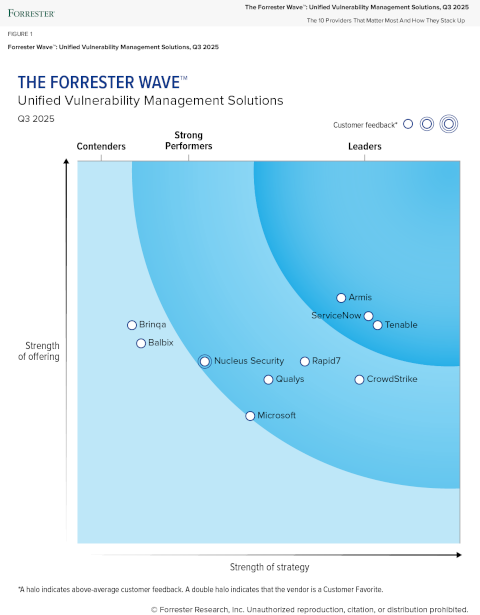

Tenable obtuvo la designación de líder en The Forrester Wave™: Unified Vulnerability Management, 3er trimestre de 2025

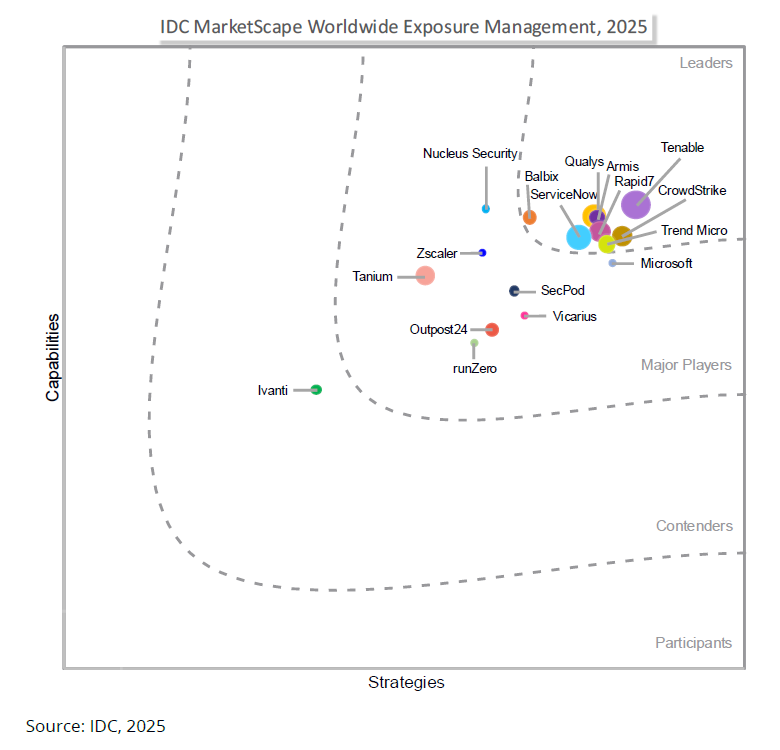

Leer el informeTenable fue nombrada como un líder en el informe IDC MarketScape Worldwide Exposure Management 2025 Vendor Assessment

"Las organizaciones deben considerar a Tenable One cuando busquen una plataforma de gestión de exposición unificada que proporcione una amplia cobertura de activos a lo largo de entornos de TI, nube, OT/IoT, identidades y aplicaciones" (traducción de Tenable).

Leer el informeVea a Tenable en acción

¿Desea enterarse de cómo Tenable puede ayudarle a su equipo a exponer y cerrar las debilidades cibernéticas prioritarias que ponen en riesgo a su negocio?

Complete este formulario para obtener una cotización personalizada o una demostración.