Productos de Tenable

Aísle y erradique las exposiciones prioritarias que lo ponen en riesgo

Céntrese en las debilidades cibernéticas prioritarias desde la infraestructura de TI hasta el entorno en la nube y la infraestructura crítica, y todo lo que hay en el medio. Elija entre una solución de exposición individual o proteger toda su superficie de ataque con Tenable One, la única plataforma de gestión de exposición para toda la empresa.

Seguridad de IA

Seguridad en la nube

Gestión de vulnerabilidades

Seguridad de OT

Seguridad de identidades

Productos gratuitos de Tenable

Tenable One

La única plataforma de gestión de exposición de extremo a extremo en el mundo

Unifique de manera radical la visibilidad, la información y la acción a lo largo de toda la superficie de ataque.

Unifique la visión fragmentada

Obtenga una visión del riesgo cibernético de toda la empresa única en el mundo a lo largo de toda su superficie de ataque mediante la exposición de las brechas letales que lo dejan más vulnerable a los ataques en todo tipo de activos y rutas.

Visualice cómo los datos están conectados

Obtenga una única fuente de verdad y sabiduría sobre la superficie de ataque, mediante la conexión de puntos dispares para identificar los problemas prioritarios y las relaciones de riesgo tóxicas que aumentan la exposición de su empresa.

Integre los recursos aislados en uno

Movilice a sus equipos de negocios y de seguridad para erradicar sus mayores exposiciones cibernéticas y reducir el riesgo empresarial, desde la red hasta la nube y OT, y todo lo que hay en el medio.

Inventario de activos completo

Correlación dinámica de ruta de ataque

Priorización predictiva

Orquestación y corrección

Análisis e informes avanzados

Acelere la búsqueda, la información y la acción con IA generativa que detecta riesgos ocultos y amplifica la experiencia de seguridad en todo su entorno.

Obtenga una vista unificada de todos sus activos y riesgos a lo largo de la superficie de ataque: activos invisibles, TI, OT, IoT, la nube, identidades y aplicaciones.

Comprenda la accesibilidad de los atacantes a través de visualizaciones de relaciones entre dominios, para que pueda bloquear sus rutas de ataque más críticas.

Enfoque sus esfuerzos en lo que más importa: las exposiciones críticas que los atacantes tienen más probabilidades de explotar.

Acelere la respuesta con flujos de trabajo automatizados y orientación prescriptiva que optimizan los esfuerzos de corrección.

Optimice la medición y la comunicación de la exposición cibernética con vistas alineadas con el negocio para optimizar la toma de decisiones y las inversiones.

Aproveche el conocimiento más completo sobre amenazas y vulnerabilidades, combinando la información de Tenable Research, la Base de Datos Nacional de Vulnerabilidades (NVD) y fuentes de terceros confiables.

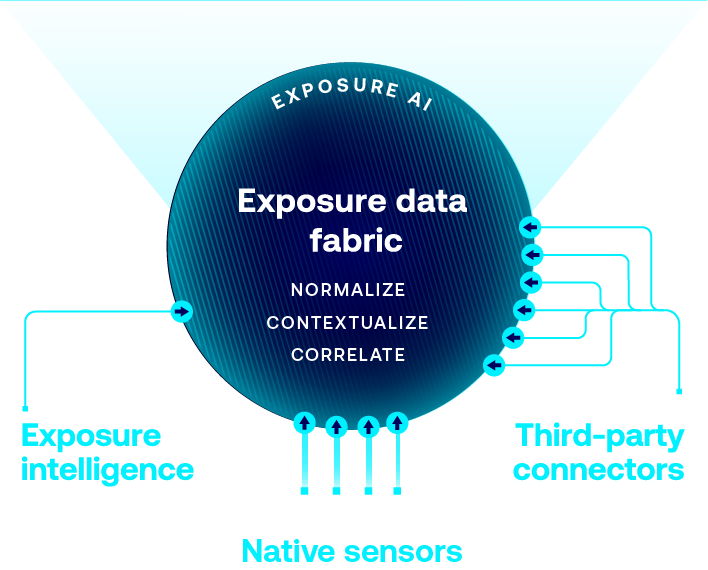

Utilice la detección nativa de superficies de ataque para la nube, identidades, TI, IoT, OT, IA, aplicaciones, contenedores y Kubernetes que es alimentada por los sensores de productos de Tenable.

Conecte sin problemas datos de activos y exposición provenientes de sus herramientas existentes para enriquecer la inteligencia de Tenable y obtener un contexto de exposición completo.

Aproveche el repositorio más grande del mundo de activos, exposición y contexto de amenazas que impulsa los conocimientos sin precedentes de ExposureAI.

Organice los datos para reducir la redundancia y mejorar la integridad, la consistencia y la eficiencia.

Enriquezca los datos con información adicional, haciéndolos más prácticos y útiles.

Identifique y haga surgir contexto crítico de relación a los servicios y funciones de negocios principales.

Comience con Tenable One

Tenable One ha ayudado a nuestros ingenieros a reducir el tiempo que gastan en tareas manuales en un 75 %, lo que les permite tener más tiempo para enfocarse en el trabajo real de ingeniería.