Tenable

CIEM

Gestión de infraestructura y derechos en la nube

En la nube pública, las identidades y los derechos son el mayor riesgo para su infraestructura en la nube. Tenable CIEM, parte de nuestra CNAPP unificada, aísla y erradica esas exposiciones. De manera que puede lograr el mínimo privilegio a escala mientras impulsa la adopción en la nube.

La plataforma de seguridad en la nube accionable para el riesgo en la nube

Conozca sus recursos en la nube

Detecte los recursos de cómputo, de identidad y de datos en su nube y obtenga visibilidad contextualizada sobre cómo acceder a recursos críticos.

Exponga los riesgos críticos en la nube

Obtenga el contexto que necesita para centrarse en los riesgos prioritarios causados por la combinación tóxica de errores de configuración, derechos excesivos, vulnerabilidades y datos confidenciales.

Cierre la exposición en la nube

Reduzca el riesgo en la nube cerrando exposiciones prioritarias con máxima velocidad y precisión quirúrgica, incluso si solo tiene cinco minutos libres.

Proteja su nube de los atacantes que intentan explotar identidades, accesos demasiado laxos y permisos excesivos

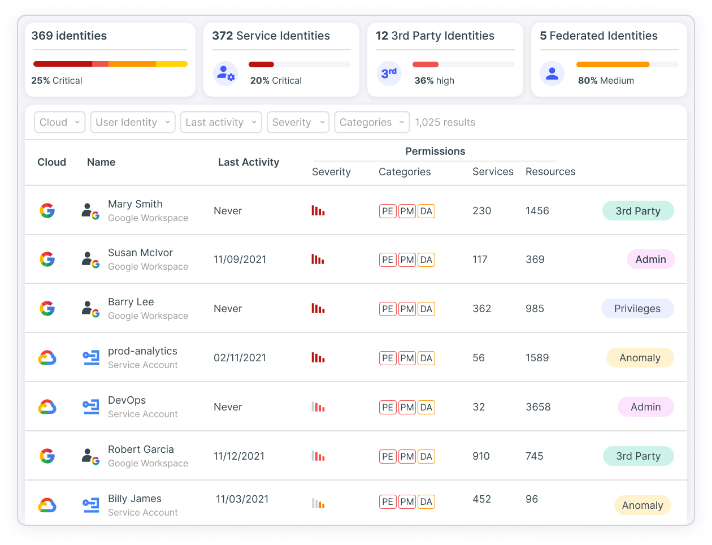

Vea qué usuarios — humanos, máquinas o servicios — tienen acceso a los servicios en la nube

La explotación de identidades provoca casi todas las filtraciones de datos. Los agentes maliciosos aprovechan privilegios de IAM con una gestión errónea para acceder a sus datos confidenciales. Desafortunadamente, casi todos los permisos en la nube tienen más privilegios de los necesarios y por lo tanto es solo cuestión de tiempo para que suceda algún accidente. La complejidad de la nube, que incluye miles de microservicios que necesitan acceder a recursos y capas de políticas que cambian con frecuencia, dificulta la comprensión de los permisos y el riesgo del acceso.

Los principales analistas recomiendan a las empresas que automaticen la gestión de derechos y privilegios mínimos como una parte clave de su estrategia en la nube. Tenable CIEM hace precisamente eso.

Leer la hoja de datos[Tenable Cloud Security] va más allá de la visibilidad de los permisos y muestra el contexto de riesgo IAM que le da información a nuestro atareado equipo de DevOps, lo cual facilita sus esfuerzos de mitigación de riesgos cibernéticos y mantiene las interrupciones al mínimo

Obtenga seguridad de la identidad digital y derechos en la nube líder de la industria con Tenable

Tenable CIEM ofrece la solución más completa para la gestión de la seguridad de la identidad digital humana y de servicio en su entorno en la nube. Visualice todas las identidades y los derechos, utilizando análisis automatizados para revelar y priorizar los riesgos, incluyendo los permisos excesivos y las combinaciones tóxicas, de forma precisa y en contexto. Recopile datos detallados sobre el acceso que se necesita para realizar una tarea, corregir un riesgo mediante flujos de trabajo automatizados, acelerar la detección en privilegios mínimos e investigar los comportamientos sospechosos.

Con Tenable CIEM, puede responder preguntas cruciales de seguridad en la nube relacionadas con la gestión de identidades y accesos, tales como las siguientes:

- ¿Quién tiene acceso a qué recursos en la nube?

- ¿Cuáles son mis mayores riesgos?

- ¿Qué necesito corregir?

- ¿Cómo garantizo el cumplimiento en la nube?

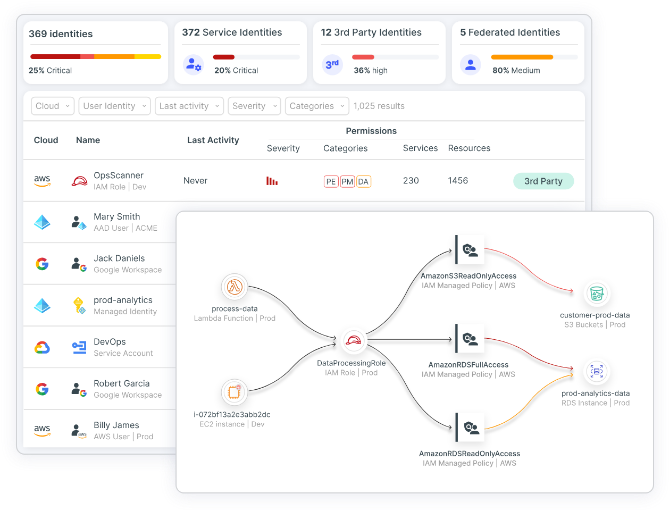

Gestión de activos multinube y evaluación de riesgos de la pila completa

Descubra y visualice constantemente un inventario completo de todas las identidades en la nube, los derechos, los recursos y las configuraciones en su entorno en la nube, incluyendo la IAM y a los usuarios externos y federales. Tenable CIEM aplica un análisis de pila completa que evalúa los modelos de permisos de proveedores de nube a lo largo de recursos de identidad, red, cómputo y datos para proporcionar hallazgos precisos en contexto. Obtenga información completa sobre el riesgo relacionado con la seguridad de la identidad digital, incluyendo los permisos excesivos, la exposición de la red y los peligros ocultos.

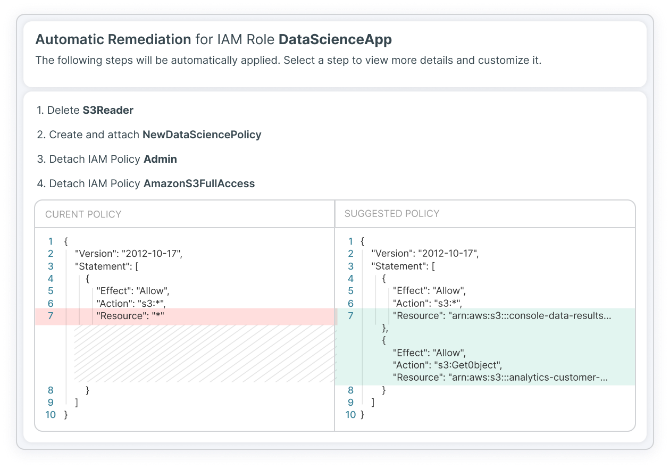

Leer másCorrección automatizada hecha a la medida para sus necesidades

Tenable CIEM ayuda a mitigar los privilegios riesgosos, y los errores de configuración, mediante herramientas de corrección automatizadas y asistidas. Elimine rápidamente los derechos no deseados y repare errores de configuración para reducir el riesgo asociado.

- Utilice asistentes que muestren pasos de corrección y opciones de autocorrección.

- Inserte políticas optimizadas autogeneradas y reparaciones de configuración en los flujos de trabajo de DevOps existentes, como Jira o ServiceNow.

- Menor tiempo promedio para remediar (MTTR) entregando snippets de menor privilegio y tamaño correcto a los desarrolladores.

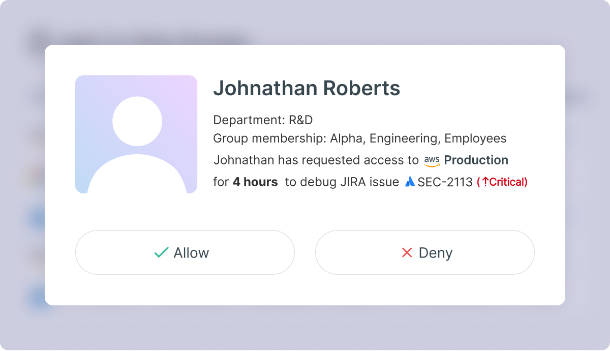

Permita la innovación sin sacrificar la seguridad con acceso justo a tiempo (JIT)

Sus equipos de ingeniería a veces necesitan un acceso altamente privilegiado a entornos de nube sensibles, como en la depuración o en la implementación manual de un servicio. Otorgar acceso amplio puede generar riesgos si no se revoca cuando ya no se necesita. La gestión del acceso justo a tiempo (JIT) de Tenable le permite controlar el acceso de desarrolladores con base en la justificación de negocios. Con Tenable JIT, usted puede aplicar políticas detalladas de privilegios mínimos y evitar los privilegios permanentes, minimizando su superficie de ataque en la nube. Usted puede permitir a los desarrolladores enviar solicitudes rápidamente, notificar a los aprobadores y obtener acceso temporal. También puede mantener el gobierno mediante el seguimiento de la actividad durante la sesión y la generación de informes detallados de acceso JIT.

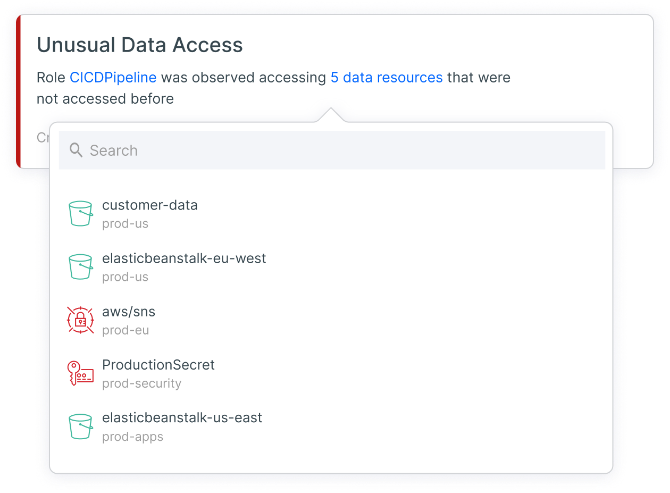

Más informaciónInvestigue amenazas y detecte anomalías

Con Tenable CIEM, puede realizar un análisis continuo del riesgo en la nube comparando con las bases de referencia de comportamiento para detectar anomalías y actividad sospechosa. Tenable CIEM identifica amenazas basadas en identidad, como actividades inusuales relacionadas con el acceso a datos, la gestión del acceso a la red, la gestión de permisos, la escalación de privilegios y más. Al consultar registros enriquecidos, puede comprender, ver e investigar los riesgos en contexto. Puede reducir más el MTTR mediante integraciones con SIEM (tales como Splunk e IBM QRadar) y con sistemas de notificación/emisión de tickets (tales como ServiceNow y Jira).

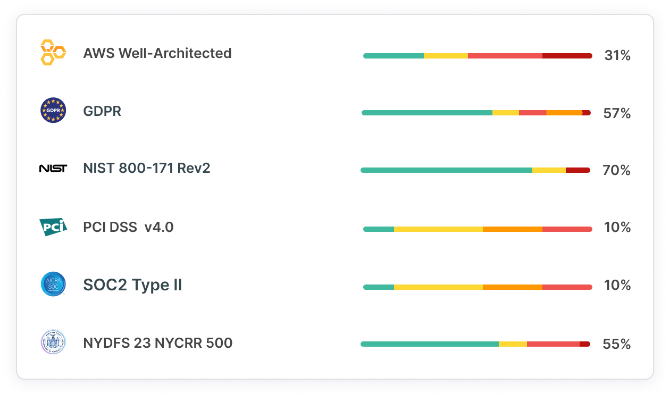

Leer másGobierno y cumplimiento de acceso continuo

Las regulaciones de seguridad y privacidad, tales como CIS, SOC2 e HIPAA, exigen que las organizaciones tengan capacidades de seguridad en la nube para controlar la política de acceso y aplicar privilegios mínimos. Los controles eficaces permiten la auditoría constante y la generación de informes automatizados sobre cómo utiliza las identidades de nube privilegiadas. Su ruta hacia los menores privilegios y hacia la aceleración de la detección (shift left) inicia con un panorama completo y preciso de todos los derechos. Tenable CIEM analiza cómo los usuarios humanos y las máquinas acceden a los recursos en la nube y genera automáticamente políticas de acceso basadas en las necesidades reales que se integran en sus flujos de trabajo de corrección. Verifique continuamente el estado de cumplimiento y genere con facilidad informes detallados.

Más informaciónRecursos relacionados

Obtenga más información sobre Tenable Cloud Security

El uso de la automatización [de Tenable Cloud Security] nos permitió eliminar procesos manuales exhaustivos y realizar en minutos lo que le habría llevado a dos o tres profesionales de seguridad meses.

- Tenable Cloud Security