Adopte soluciones de seguridad de Zero Trust en entornos federales

Apoye la implementación de Zero Trust de su organismo federal en TI, OT y la nube con la Plataforma de gestión de exposición Tenable One. Limite el acceso no autorizado, prevenga el movimiento lateral y la escalación de privilegios, y proteja las operaciones de misión crítica.

Cómo la gestión de exposición favorece Zero Trust

Acelere su transición hacia Zero Trust con Tenable

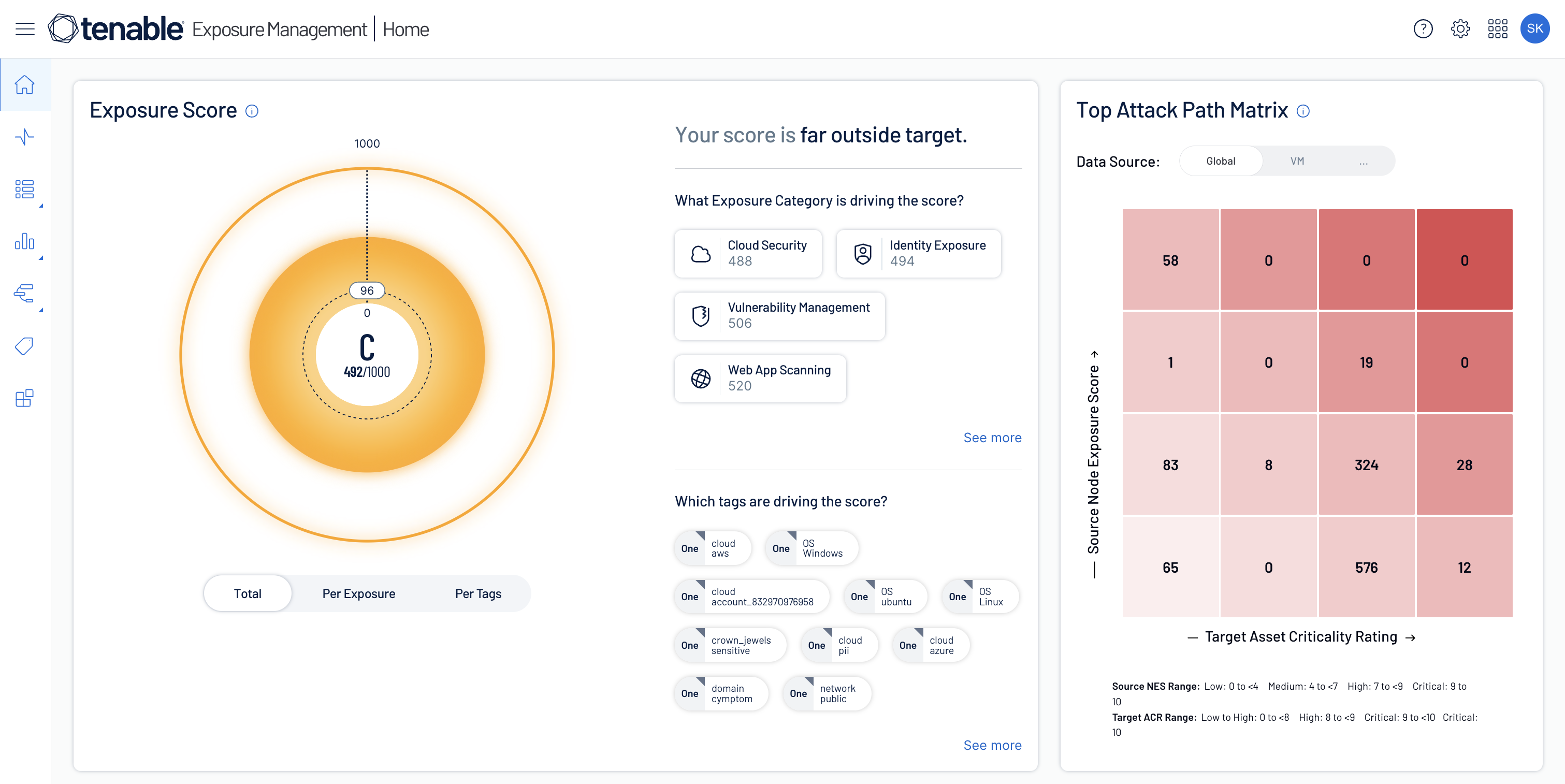

Logre Zero Trust en TI, OT y la nube con la solución de gestión de exposición de Tenable, autorizada por FedRAMP. La visibilidad unificada, la priorización más inteligente y las visualizaciones de rutas de ataque le ayudan a aplicar controles de acceso y detener el movimiento lateral.

Verifique todas las identidades

Validar continuamente usuarios y privilegios para reducir el riesgo. Detecte cuentas con privilegios excesivos, monitoree el comportamiento y aplique privilegios mínimos y acceso justo a tiempo en entornos de TI, nube y OT.

Ver el seminario webProteja todos los dispositivos

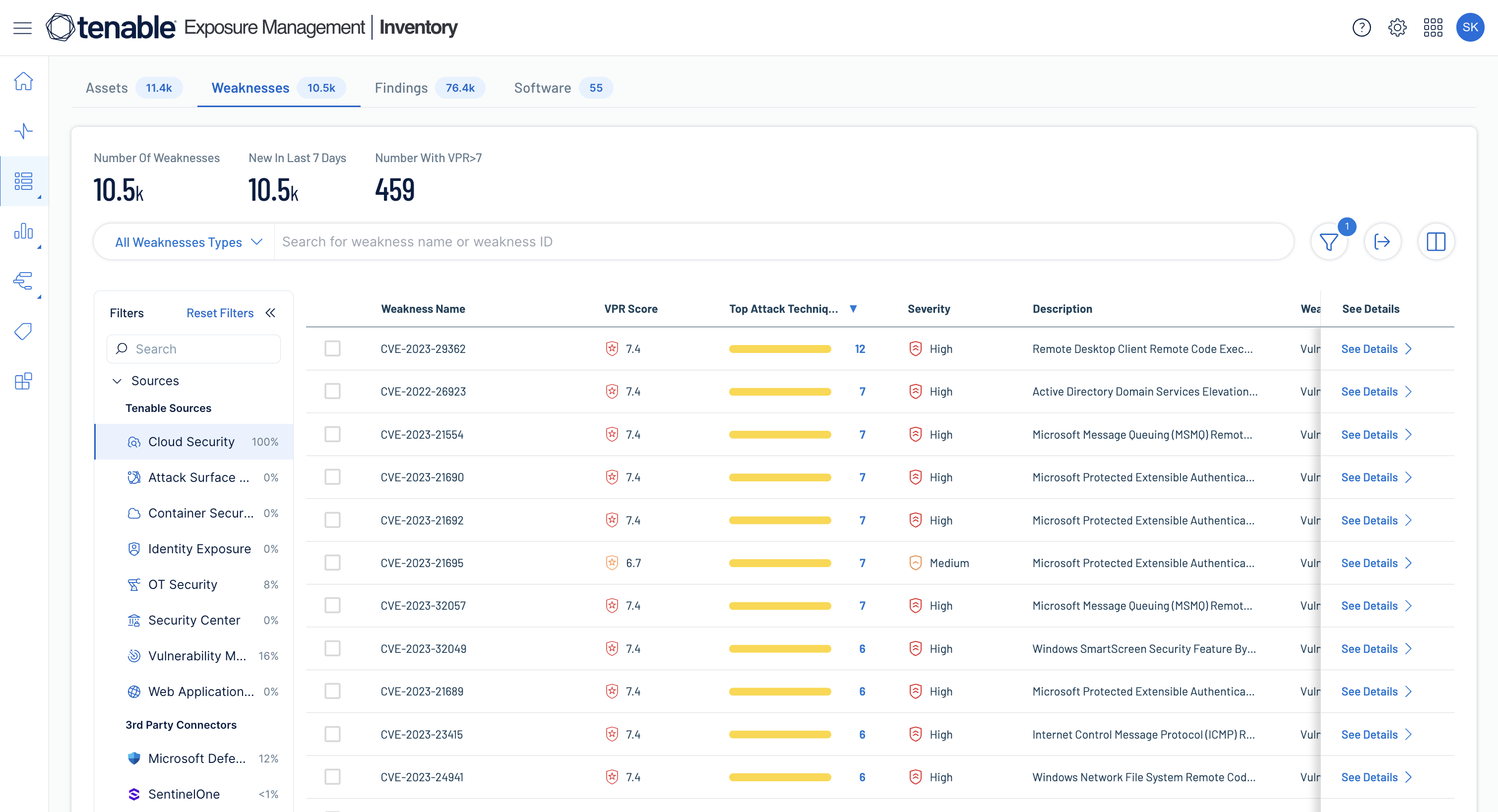

Obtenga visibilidad completa de los puntos de conexión de TI, OT e IoT. Detecte vulnerabilidades, errores de configuración y dispositivos no gestionados, priorice los riesgos y automatice la corrección para mantener la confianza y el cumplimiento continuos.

Más informaciónPrevenga el movimiento lateral

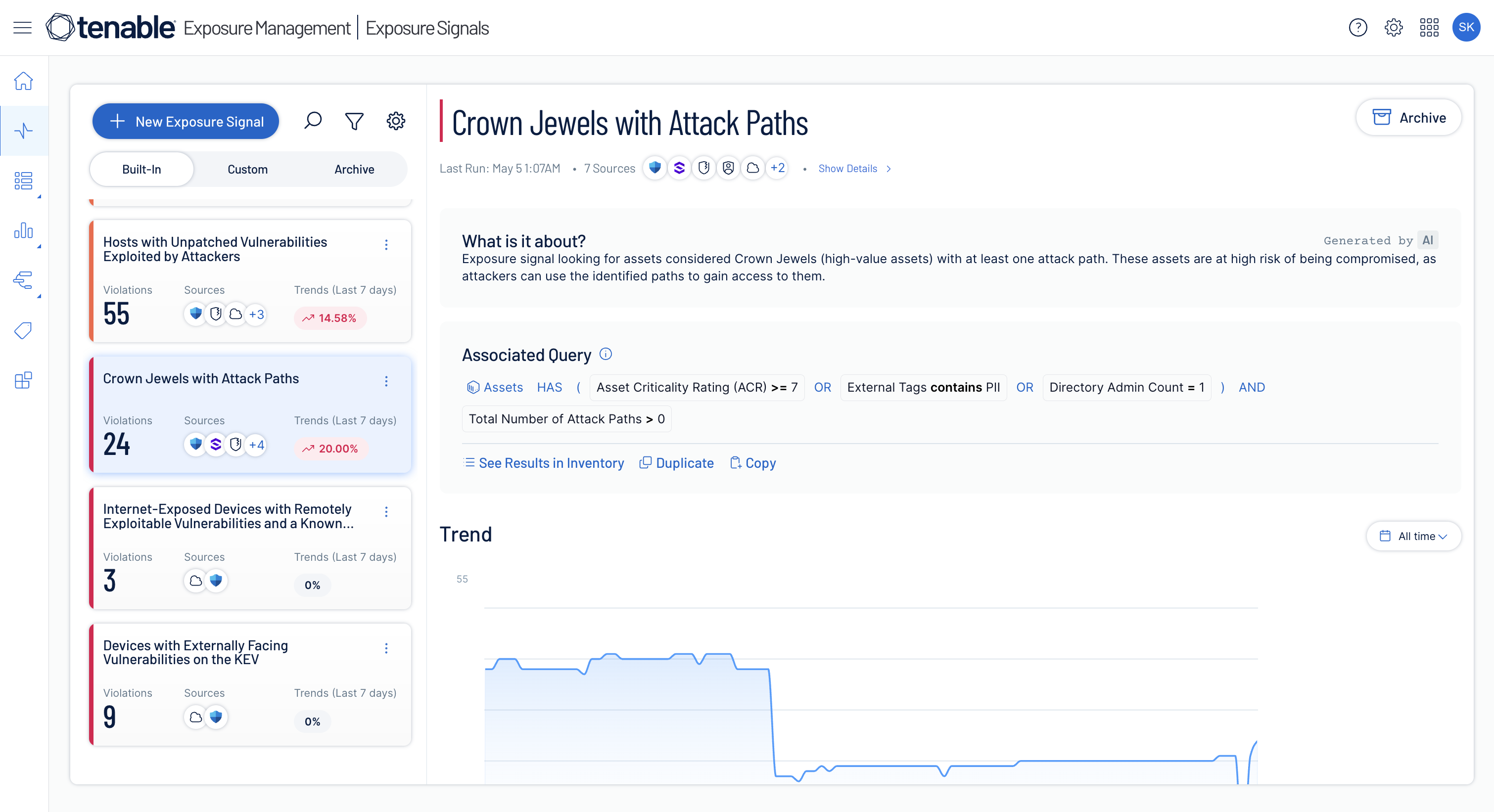

Mapee rutas de ataque explotables, segmente redes y monitoree el tráfico de este a oeste. Detecte errores de configuración, haga cumplir la microsegmentación e integre con SDN y herramientas de orquestación para reducir la superficie de ataque y contener las vulneraciones.

Más informaciónProteja aplicaciones y cargas de trabajo

Proteja las cargas de trabajo en la nube desde la compilación hasta el tiempo de ejecución. Escanee IaC, imágenes de contenedores y pipelines CI/CD. Monitoree las vulnerabilidades en tiempo de ejecución, haga cumplir la segmentación y priorice la corrección para evitar el movimiento lateral y reducir la exposición.

Más informaciónProteja datos críticos

Descubra datos confidenciales en entornos híbridos y en la nube. Detecte accesos riesgosos, errores de configuración y desviaciones de políticas para aplicar privilegio, evitar la exposición y mantener un cumplimiento continuo.

Vea y comprenda el riesgo

Correlacione datos de identidades, dispositivos, nube y OT en información de exposición unificada. Visualice rutas de ataque, monitoree anomalías y priorice la corrección para reducir continuamente el riesgo en todos los entornos.

Hacer un recorrido autoguiadoCorrección automática

Optimice los flujos de trabajo para la aplicación de parches, la emisión de tickets y el cumplimiento de políticas. Integre con herramientas SOAR e ITSM para mantener controles de Zero Trust a escala y al mismo tiempo apoyar el gobierno, el cumplimiento y la reducción de riesgos continua.

Productos relacionados

Recursos relacionados

Comience con Tenable One

Tenable One ha ayudado a nuestros ingenieros a reducir el tiempo que gastan en tareas manuales en un 75 %, lo que les permite tener más tiempo para enfocarse en el trabajo real de ingeniería.

- Tenable Identity Exposure

- Tenable One

- Tenable Vulnerability Management