Visión general de la seguridad en la nube

Última actualización | 27 de enero de 2026 |

Protección de datos y cargas de trabajo a lo largo de AWS, Azure y GCP

Su superficie de ataque en la nube está creciendo más rápido de lo que puede gestionar manualmente, y las prácticas tradicionales de gestión de vulnerabilidades simplemente no funcionan para la nube. Esta guía de seguridad en la nube le ayuda a tomar el control. Sepa cómo las herramientas de seguridad en la nube le ayudan a ver todos sus riesgos en la nube, a comprender lo importante y a actuar antes de que el riesgo se convierta en una vulneración.

Índice

- ¿Qué es la seguridad en la nube?

- ¿Por qué necesito seguridad en la nube?

- ¿Por qué es importante la seguridad en la nube?

- La diferencia entre la seguridad en la nube y la ciberseguridad tradicional

- ¿Por qué es importante la seguridad en la nube?

- ¿Cómo funciona la seguridad en la nube?

- Tipos de seguridad en la nube

- Prácticas recomendadas de la seguridad en la nube

- Plataformas de protección de aplicaciones nativas en la nube (CNAPP)

- Gestión de vulnerabilidades en la seguridad en la nube

- Gestión de exposición en la seguridad en la nube

- Gestión de derechos de infraestructura en la nube (CIEM).

- Control de acceso justo a tiempo (JIT)

- Privilegios mínimos en la nube

- Arquitectura de Zero Trust

- Gestión de postura de seguridad de datos (DSPM).

- Gestión de postura de seguridad de Kubernetes (KSPM).

- Seguridad de contenedores

- Protección de la carga de trabajo en la nube (CWP)

- Integración de pipelines de CI/CD y seguridad de aceleración de la detección (shift left)

- Detección y respuesta en la nube (CDR)

- Errores de configuración en identidades e infraestructuras

- Seguridad en la nube por proveedor: AWS, Azure y GCP

- Gestión de la postura de seguridad en la nube (CSPM)

- Desafíos de la seguridad multinube y de nube híbrida

- Preguntas frecuentes acerca de la seguridad en la nube

- Controle su postura de seguridad en la nube

- Recursos de seguridad en la nube

- Productos de seguridad en la nube

¿Qué es la seguridad en la nube?

La seguridad en la nube protege la infraestructura, las aplicaciones y los datos que impulsan su negocio en la nube.

Abarca la gestión de identidades, el monitoreo de configuraciones, la protección de cargas de trabajo y la respuesta al riesgo a lo largo de proveedores de servicios en la nube (CSP), como Microsoft Azure, Amazon Web Services (AWS) y Google Cloud Platform (GCP).

La definición de seguridad en la nube incluye las tecnologías, las políticas y los controles que se utilizan para proteger la infraestructura, las aplicaciones y los datos basados en la nube frente a las amenazas cibernéticas.

¿Por qué necesito seguridad en la nube?

Cuando se adopta una estrategia multinube, aumenta la superficie de ataque. Esto presenta nuevos riesgos, como el exceso de identidades autorizadas, recursos mal configurados y datos confidenciales expuestos.

Una solución de seguridad en la nube sólida evalúa constantemente su entorno, saca a la luz los problemas más críticos y ayuda a su equipo a corregirlos con rapidez.

¿Por qué es importante la seguridad en la nube?

Su superficie de ataque en la nube crece con cada nueva carga de trabajo, cuenta y API. Gracias a estudios a cargo de Tenable Cloud Security, como el Informe 2024 de Tenable sobre los riesgos en la nube (que analiza datos de enero a junio de 2024), se descubrió lo siguiente:

- El 84 % de las organizaciones tiene claves de acceso riesgosas.

- El 23 % de las identidades en la nube tiene permisos excesivos de gravedad Critical (Crítica) o High (Alta).

- El 80 % de las cargas de trabajo en la nube tenía CVE críticas no corregidas, como la vulnerabilidad generalizada de escape de contenedores CVE-2024-21626, que permaneció sin corregirse por largos períodos.

¿Cuál es el objetivo? Si no cuenta con visibilidad, automatización y priorización contextual de los riesgos, está expuesto.

La diferencia entre la seguridad en la nube y la ciberseguridad tradicional

Comprender el rol de la seguridad en la nube en la ciberseguridad ayuda a aclarar por qué las defensas perimetrales tradicionales no son suficientes en entornos nativos en la nube.

La seguridad en la nube no tiene un perímetro fijo. En su lugar, el riesgo se gestiona a través de servicios e infraestructuras dinámicos.

Su proveedor de nube protege las capas físicas y básicas, pero usted es responsable de configurar sus cargas de trabajo, identidades y controles de acceso. Este modelo de responsabilidad compartida en la nube se aplica en todas las principales plataformas en la nube.

La ciberseguridad en la informática en la nube requiere comprender qué riesgos gestiona usted frente a los que cubre su proveedor de servicios en la nube, sobre todo en lo que se refiere a configuraciones, acceso y datos confidenciales.

Su plataforma de seguridad en la nube debe tener en cuenta esta complejidad y debe hacer lo siguiente:

- Unificar la visibilidad a lo largo de todas las cuentas.

- Integrar sus sistemas de identidad.

- Monitorear los patrones de acceso a los datos.

- Detectar lo que Tenable denomina combinaciones tóxicas, como una carga de trabajo pública que se conecta a datos confidenciales a través de una identidad con privilegios excesivos.

Cuando se identifican estos riesgos a tiempo, se pueden solucionar antes de que los atacantes los exploten.

También necesita herramientas que funcionen en sus entornos de desarrollo y producción.

Por ejemplo, puede escanear Infrastructure as Code (IaC) en busca de errores de configuración antes de la implementación y, posteriormente, monitorear cómo se comportan esos recursos una vez en funcionamiento. Este abordaje de aceleración de la detección (shift left) le ayuda a integrar la seguridad en sus procesos de compilación desde el principio.

Si compara las mejores plataformas de seguridad en la nube, debe ir más allá de la gestión básica de la postura de seguridad en la nube (CSPM). Busque una solución que combine el contexto de la carga de trabajo, el gobierno de identidad y la confidencialidad de los datos en una vista unificada. Así es como se reduce el riesgo real, no solo el ruido de fondo.

¿Por qué es importante la seguridad en la nube?

La infraestructura en la nube de su organización evoluciona más rápido de lo que jamás podría hacerlo la TI tradicional. Lo mismo ocurre con su exposición al riesgo.

A medida que sus equipos adoptan arquitecturas multinube y pasan a usar aplicaciones nativas en la nube, crean innumerables riesgos de seguridad en la nube pública, como errores de configuración, identidades con permisos excesivos y cargas de trabajo no monitoreadas.

Su estrategia moderna de protección de la nube no consiste únicamente en proteger un perímetro. Está gestionando miles de servicios implementados de forma independiente, cada uno con sus propios privilegios, políticas y potencial de desviación.

La magnitud de este problema queda patente en el Informe 2024 de Tenable sobre los riesgos en la nube.

Los analistas descubrieron que el 45 % de los activos en la nube analizados presentaba al menos un riesgo explotable y que el 97 % de las organizaciones tenía rutas de exposición en la nube que los atacantes podían atravesar para llegar a los activos críticos.

No se trata de problemas aislados. Son deficiencias sistémicas que requieren un monitoreo continuo y una corrección prioritaria.

Las identidades mal gestionadas también generan riesgos.

En la investigación reciente de Tenable de su Informe 2025 sobre el riesgo de la seguridad en la nube, se destaca sistemáticamente que los valores predeterminados excesivamente permisivos, los derechos excesivos y los permisos permanentes concedidos a las identidades en la nube son un impulsor clave del movimiento lateral y la escalación de privilegios.

Sin una visibilidad hacia el riesgo de identidad que tenga en cuenta el contexto, su equipo no puede aplicar de forma fiable los privilegios mínimos ni detectar combinaciones tóxicas.

El cumplimiento es otro factor clave.

Una sólida estrategia de cumplimiento de la normativa en la nube es esencial, tanto si su equipo está trabajando para cumplir las normas FedRAMP, ISO 27001 o normas específicas del sector como HIPAA. Los errores de configuración en la nube y el exceso de permisos plantean riesgos de certificación.

Estos problemas suelen derivar de la falta de una gestión constante de la postura de seguridad o de registros de pruebas listos para la auditoría.

Una plataforma robusta de seguridad en la nube puede ayudarle a identificar las infracciones en una fase temprana, resolverlas rápidamente y demostrar el cumplimiento durante las auditorías.

Pero esto es más que una estrategia de defensa. También es un facilitador.

Con las herramientas adecuadas de gestión de riesgo en la nube, puede implementar nuevos servicios, ampliar la infraestructura e innovar en todas las unidades de negocio sin introducir riesgos no gestionados.

Tenable apoya este abordaje a través de su plataforma unificada. En lugar de llenar a los equipos de alertas, Tenable Cloud Security correlaciona las relaciones entre activos, usuarios y datos para revelar lo que realmente pone en riesgo a su organización.

Por ejemplo, un recurso público con permisos de administrador y acceso directo al almacenamiento confidencial es crítico, pero puede repararse.

Comprender dónde reside el riesgo en su nube, y por qué es importante, le ayuda a reducir su superficie de ataque, acelerar el cumplimiento y moverse con mayor agilidad en AWS, Azure y Google Cloud.

¿Cómo funciona la seguridad en la nube?

La seguridad en la nube comienza con el escaneo sin agentes, que detecta cada activo, como máquinas virtuales, contenedores, funciones sin servidor y buckets de almacenamiento, y valida su configuración con respecto a las normas.

A partir de ahí, herramientas como Tenable Cloud Security evalúan constantemente el riesgo a lo largo de todas las capas de su entorno.

Paralelamente, la aplicación de políticas en la nube comienza a desarrollarse con IaC.

Cuando los desarrolladores envían manifiestos de Terraform o CloudFormation, los escaneos integrados verifican si hay errores de configuración, tales como reglas de red abiertas o roles demasiado permisivos, antes de la implementación. Este es un ejemplo de seguridad de aceleración de la detección (shift left), que sus equipos introducen en etapas tempranas de su ciclo de vida del desarrollo de software.

Una vez que se ejecutan las cargas de trabajo, entra en juego el gobierno de identidad.

El monitoreo continuo y la gestión de derechos de infraestructura en la nube (CIEM) identifican los privilegios no utilizados o excesivos. Se reduce la superficie de ataque mediante la aplicación del principio de privilegios mínimos y la eliminación de los derechos obsoletos.

Si los sistemas detectan un acceso inusual, como una función Lambda que requiere una base de datos restringida, activan alertas o eliminan ese acceso de forma dinámica.

Si aparece una vulnerabilidad, por ejemplo, una imagen de contenedor expuesta o una API pública, los flujos de trabajo automatizados generan fragmentos de código de corrección directamente en su pipeline de CI/CD. Estos fragmentos, con formato para Terraform o YAML, le permiten resolver el problema en el control de versiones y volver a realizar la implementación de forma rápida y coherente.

Los entornos de nube no dejan de cambiar.

La gestión de exposición en la nube le ayuda a saber cómo se conectan los activos a través de las rutas de identidades y privilegios. En un Exposure Graph, por ejemplo, se muestran en tiempo real las cadenas que podrían seguir los atacantes, como la que va desde un bucket de almacenamiento expuesto hasta una base de datos, pasando por una clave de administrador inactiva, y destaca dónde se debe romper la cadena.

Por último, el monitoreo y la detección constantes (CMD) o la detección y respuesta en la nube (CDR) dan seguimiento a eventos sospechosos, tales como cambios en las políticas de IAM, alteraciones en la red o comportamientos anómalos de contenedores, a lo largo de AWS, Azure, GCP y clústeres de Kubernetes.

Obtendrá detección, acciones prioritarias e integración con sistemas de emisión de tickets para que los equipos de corrección puedan coordinar las correcciones con rapidez.

Este modelo de trabajo:

- Descubre todos los activos y verifica la postura mediante la CSPM, la gestión de la postura de seguridad de Kubernetes (KSPM) y la protección de la carga de trabajo en la nube (CWP).

- Garantiza la protección de los datos mediante la gestión de postura de seguridad de datos (DSPM).

- Controla todos los accesos a identidades mediante la CIEM y los flujos de trabajo justo a tiempo (JIT).

- Evita la desviación mediante Policy as Code (PaC) en los pipelines de CI/CD.

- Muestra la visibilidad en vivo mediante la correlación de la exposición y CDR.

Ese abordaje unificado le ayuda a evitar las tormentas de alertas, a centrarse en lo importante y a mantenerse ágil, a la vez que satisface las necesidades de cumplimiento.

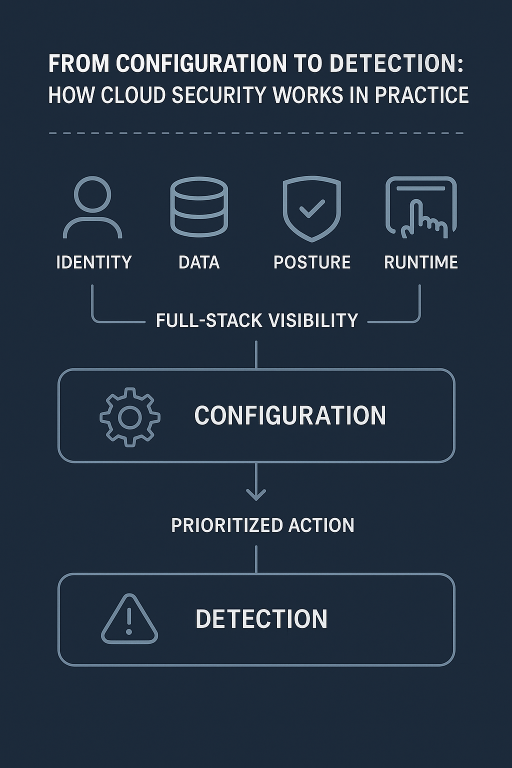

En este diagrama, se desglosa cómo una solución moderna de seguridad en la nube como Tenable conecta capas clave, identidades, datos, postura y tiempo de ejecución, para ofrecer visibilidad de toda la pila y acciones priorizadas.

Tipos de seguridad en la nube

La seguridad en la nube abarca múltiples dominios, esenciales para proteger su entorno de nube. Ellos incluyen:

- Seguridad de infraestructuras, con herramientas como CSPM, que verifican sus configuraciones de informática, almacenamiento y sin servidor frente a marcos como CIS Benchmarks.

- Protección de la carga de trabajo, mediante plataformas de protección de la carga de trabajo en la nube (CWPP) que monitorean el comportamiento en tiempo de ejecución de contenedores, máquinas virtuales y funciones.

- Kubernetes y seguridad de contenedores, que combinan la KSPM y la aplicación en tiempo de ejecución para proteger sus clústeres y cargas de trabajo.

- Gobierno de identidad, donde la CIEM, el acceso JIT y la aplicación del privilegio mínimo reducen su radio de impacto.

- DSPM, que descubre y protege datos confidenciales a lo largo todos los servicios vinculando los patrones de acceso a los riesgos de exposición.

- Seguridad de redes y API, que utiliza políticas de segmentación y puertas de enlace para limitar el movimiento y el acceso externo.

- Agentes de seguridad de acceso a la nube (CASB), que proporcionan visibilidad hacia el uso de SaaS, aplican políticas de acceso y evitan la pérdida de datos en las aplicaciones en la nube.

- La CDR, junto con la correlación de la exposición, revela cómo los errores de configuración, las identidades y los datos se combinan en rutas de ataque reales.

Cada capa refuerza las demás. Juntas, forman un modelo de defensa en profundidad que refuerza su postura de ciberseguridad en la nube de todos los proveedores.

Explore cada dominio en detalle en nuestra guía Tipos de seguridad en la nube.

Prácticas recomendadas de la seguridad en la nube

Ahora que ya conoce los principales tipos de seguridad en la nube, le explicamos cómo implementarlos.

Estas prácticas recomendadas de seguridad en la nube se aplican a lo largo de AWS, Azure y GCP, y funcionan mejor cuando su plataforma unifica la visibilidad de la postura, la identidad y la carga de trabajo.

Utilice esta lista de comprobación para guiar sus próximos pasos y acceda a cada sección para obtener una orientación más exhaustiva.

Aplique estas estrategias de alto impacto a lo largo de su entorno multinube:

- Realice escaneos constantes en busca de errores de configuración

- Descubra y corrija las desviaciones en los sistemas informáticos, de almacenamiento y sin servidor antes de que se conviertan en una exposición.

- Aplique el privilegio mínimo con la CIEM y el acceso JIT

- Audite los derechos, elimine los permisos no utilizados y amplíe los roles de forma dinámica.

- Proteja sus pipelines de CI/CD desde el principio

- Acelere la detección (shift left) integrando la IaC y el escaneo de contenedores en su proceso de desarrollo.

- Monitoree el comportamiento de los contenedores y las cargas de trabajo

- Detecte anomalías en tiempo de ejecución, como escalación de privilegios o movimientos no autorizados.

- Correlacione y priorice las rutas de exposición

- Utilice gráficos de exposición para descubrir cadenas de ataque críticas a través de identidades, cargas de trabajo y datos.

- Proteja los datos confidenciales con la DSPM

- Detecte, clasifique y restrinja el acceso a conjuntos de datos críticos a lo largo de toda su nube.

- Detecte y responda en tiempo real

- Integre la telemetría nativa en la nube y automatice los flujos de trabajo de corrección.

Plataformas de protección de aplicaciones nativas en la nube (CNAPP)

La seguridad en la nube no consiste solo en descubrir errores de configuración, sino en ver cómo interactúan la identidad, las cargas de trabajo y los datos a lo largo de todo su entorno.

Allí es donde entran en juego las plataformas de protección de aplicaciones nativas en la nube (CNAPP).

En lugar de hacer malabarismos con la postura, el comportamiento en tiempo de ejecución, los permisos y la visibilidad de los datos a lo largo diferentes herramientas, las CNAPP le ofrecen una única plataforma unificada. La CNAPP combina la CSPM, CWPP, KSPM, CIEM y DSPM en un flujo de trabajo integrado.

Esta plataforma de seguridad en la nube proporciona visibilidad de todo el ciclo de vida, para que pueda gestionar el riesgo a lo largo de toda la IaC, la actividad en tiempo de ejecución y el acceso a identidades.

Le ayuda a realizar lo siguiente:

- Dé seguimiento al comportamiento de contenedores o máquinas virtuales hasta una infraestructura con errores de configuración o secretos expuestos.

- Descubra conexiones entre cargas de trabajo vulnerables y datos confidenciales.

- Priorice las alertas con base en la exposición real, no solo en las CVE estáticas.

Si una imagen de contenedor es vulnerable, pero está aislada, puede que no requiera medidas. Sin embargo, si esa misma carga de trabajo se ejecuta con privilegios excesivos y se conecta a una base de datos de producción, tiene un riesgo crítico.

La CNAPP le explica los motivos.

Las mejores CNAPP se integran con sus pipelines de CI/CD, aplican Policy as Code y analizan el riesgo de la nube a través de rutas de exposición, en lugar de hallazgos aislados. Eso significa que su equipo ve lo que importa, dónde importa y cómo solucionarlo antes de que se convierta en una vulneración.

Prácticas recomendadas para utilizar la CNAPP en entornos de nube

Proteger su entorno de nube requiere algo más que alertas. Necesita contexto, control y una estrategia que escale. Estas prácticas recomendadas le ayudarán a utilizar las CNAPP con eficiencia y a reducir el riesgo en el mundo real.

- Realice escaneos en busca de errores de configuración a lo largo de todos los servicios en la nube

- Ejecute verificaciones constantes de la postura a lo largo de servicios de informática, almacenamiento, sin servidor y Kubernetes.

- Aplique el privilegio mínimo y elimine los accesos no utilizados

- Utilice las herramientas de CIEM para detectar y eliminar los permisos que no se utilizan.

- Preste atención a las combinaciones de identidad, exposición y datos

- Una carga de trabajo pública puede parecer segura hasta que se conecta a sistemas confidenciales a través de un acceso con exceso de permisos.

- Capture desviaciones entre el código y el tiempo de ejecución

- Asegúrese de que su entorno activo coincida con la política definida. Si no lo hace, puede estar expuesto.

- Incorpore la seguridad a su pipeline de CI/CD

- Escanee Terraform, YAML e imágenes de contenedores durante el desarrollo. Repare los problemas antes de la implementación.

- Correlacione rutas de ataque utilizando información sobre activos e identidades

- Priorice teniendo en cuenta cómo los atacantes podrían moverse entre los servicios, no solo en función de hallazgos aislados.

- Monitoree los contenedores durante el tiempo de ejecución

- Busque acciones inusuales, como cambios de privilegios o movimientos laterales dentro de sus clústeres.

- Dé seguimiento a quién y qué puede acceder a los datos confidenciales

- Los datos por sí solos no son peligrosos. La ruta de acceso es lo que los convierte en un riesgo.

- Aplique controles como código

- Defina y aplique políticas en su base de código para mantener protecciones coherentes y auditables.

- Priorice el contexto sobre el volumen

- Concentre su energía donde se solapan el comportamiento de la carga de trabajo, los permisos y los datos confidenciales.

Gestión de vulnerabilidades en la seguridad en la nube

La gestión de las vulnerabilidades en la nube requiere un contexto preciso. No se limite a escanear códigos para comprender dónde se ejecutan, quién tiene acceso y cómo se conectan a recursos confidenciales.

Los escáneres de vulnerabilidades tradicionales no detectarán problemas en entornos sin host o contenedores de corta duración.

En el Informe 2024 de Tenable sobre los riesgos en la nube, se reveló que el 42 % de las cargas de trabajo vulnerables solo existía durante períodos transitorios y desaparecía antes de que las herramientas convencionales pudieran siquiera escanearlas.

Una solución sólida de gestión de vulnerabilidades para entornos de nube funciona de esta manera:

- Escanee por capas

- Verifique los contenedores en ejecución, las máquinas virtuales, las funciones sin servidor y los archivos de IaC almacenados. Señale las imágenes base vulnerables o los parches que faltan y vincúlelos a su entorno de tiempo de ejecución actual.

- Agregue contexto a la puntuación del riesgo

- Correlacione los hallazgos de vulnerabilidades con las capas de identidad y exposición. Una CVE de baja gravedad pasa a ser de alto riesgo si afecta a una carga de trabajo expuesta a Internet y autenticada a través de una cuenta de servicio inactiva de un elevado nivel de permiso.

- Utilice la integración de CI/CD

- Aplique sugerencias de reparación y fragmentos de correcciones directamente en pull requests o pipelines. Los desarrolladores pueden reparar las vulnerabilidades antes de la fusión e implementación, para apoyar así la seguridad de aceleración de la detección (shift left).

- Automatice la corrección

- Genere fragmentos de parches nativos de la nube, como Terraform, plantillas ARM y CloudFormation para corregir fallos automáticamente cuando sea posible. Esto reduce el tiempo de corrección de semanas a horas.

- Priorice el triaje de respuesta

- Los equipos de seguridad solo reciben alertas de alta prioridad, lo que les permite centrarse en las vulnerabilidades que tienen más probabilidades de ser el objetivo de explotación de los atacantes en su flujo de trabajo de gestión de riesgo en la nube.

Este abordaje evita que vulnerabilidades no detectadas se cuelen en la producción y mantiene la infraestructura por delante de cualquier desviación.

En vez de reaccionar a las alertas, su equipo elimina proactivamente el riesgo en contextos de contenedores, API y nativos en la nube, con el apoyo de la automatización y la priorización inteligente.

¿Desea obtener más información sobre la gestión de vulnerabilidades en la nube? Vea esta página sobre la gestión de vulnerabilidades en la nube para profundizar en el tema.

Gestión de exposición en la seguridad en la nube

La gestión de exposición revela cómo los atacantes podrían pasar de un error de configuración a otro a través de controles fallidos o derechos poco seguros.

En el Informe 2024 de Tenable sobre los riesgos en la nube, se muestra que el 97 % de las organizaciones poseía al menos una ruta explotable, que combinaba la accesibilidad a Internet con privilegios de identidad y cargas de trabajo vulnerables.

A continuación, se presentan algunas recomendaciones para aplicar las prácticas recomendadas de gestión de exposición a sus entornos en la nube:

- Correlacione su superficie de ataque en la nube

- Identifique cómo interactúan los recursos, las identidades, los almacenes de datos y las rutas de red en su entorno de nube. Este contexto le permite señalar dónde se solapan los riesgos y dónde podrían moverse lateralmente los atacantes.

- Identifique combinaciones tóxicas

- El riesgo no siempre tiene que ver con un solo paso en falso. Una API pública se podría conectar a un contenedor que ejecuta un código obsoleto. Si ese contenedor utiliza una cuenta de servicio con privilegios y acceso a la base de datos, usted habrá creado una cadena de exposición. Gestionar la exposición significa detectar estas combinaciones peligrosas antes de que los atacantes las exploten.

- Dé prioridad a lo que pueda explotarse, no a lo que genere alertas

- Los errores de configuración suelen suceder, pero no todos tienen importancia. Concentre los esfuerzos de su equipo en aquellos que crean rutas de acceso a datos o sistemas de producción críticos. La priorización que tiene en cuenta la exposición considera el alcance de la identidad, la confidencialidad de los datos y la accesibilidad de la red, no solo el volumen de alertas.

- Interrumpa las rutas de exposición en el origen

- Elimine cadenas enteras de riesgo, no solo vulnerabilidades individuales. Eso podría implicar eliminar permisos innecesarios, aislar cargas de trabajo, aplicar límites de políticas o bloquear rutas de acceso no utilizadas. Descomponer las rutas de exposición con antelación impide que los atacantes encadenen brechas de bajo riesgo hasta convertirlas en vulneraciones importantes.

Lea la guía de la exposición en la nube para conocer en detalle cómo la gestión de exposición refuerza su estrategia de seguridad en la nube.

Gestión de derechos de infraestructura en la nube (CIEM)

Los entornos de nube crecen rápidamente.

También lo hace la proliferación de usuarios humanos, cuentas de servicio y roles de terceros.

Gran parte conserva permisos excesivos, obsoletos o nunca utilizados.

Las herramientas de CIEM auditan constantemente esos derechos. Señalan combinaciones de riesgo, permisos no utilizados y accesos que cruzan AWS, Azure, GCP y Kubernetes.

Para que la nube sea segura, se debe tener en cuenta algo más que el acceso directo. Imagine una cuenta de servicio en desarrollo que tiene permisos comodín. Si un atacante pone en riesgo esa cuenta, podría obtener acceso a contenedores, cargas de trabajo y datos de producción.

La CIEM le ayuda a descubrir estas rutas indirectas que crean una exposición real.

La solución de CIEM adecuada admite la aplicación del privilegio mínimo y el acceso justo a tiempo. Al ver lo que realmente utiliza cada identidad, puede establecer límites más estrictos, revocar accesos no utilizados y rotar credenciales sin interrupciones.

¿Desea explorar casos de uso y herramientas específicos? Vea la página de CIEM.

Control de acceso justo a tiempo (JIT)

Incluso si se delimitan correctamente los roles, el acceso permanente sigue creando riesgos.

En los entornos de nube, los privilegios permanentes se convierten en objetivos fáciles, sobre todo si los usuarios o servicios conservan accesos que no utilizan de manera activa.

El JIT reduce esa ventana de oportunidad. Para la depuración, un desarrollador puede necesitar derechos de administrador en un entorno de ensayo. El JIT permite que el desarrollador solicite acceso, realice la tarea y pierda esos privilegios cuando finalice la sesión. De este modo, se aplica de forma más eficaz el privilegio mínimo.

Usted controla cómo se aprueba el acceso, cuánto dura y qué condiciones debe cumplir. También minimiza las rutas de ataque al garantizar que menos identidades puedan acceder a recursos confidenciales en un momento dado.

Para adoptar el JIT a escala, necesita visibilidad hacia todos los derechos y automatización para gestionar la aplicación de políticas. Una sólida plataforma de seguridad en la nube le ayuda a integrar estas protecciones en sus flujos de trabajo de CI/CD y en sus registros de auditoría.

¿Desea comprender mejor cómo se adapta el acceso JIT a su estrategia de privilegios mínimos? Lea nuestra guía completa sobre el acceso justo a tiempo.

Privilegios mínimos en la nube

No se puede reducir el riesgo en la nube sin disminuir el acceso. Se requieren privilegios mínimos. Y es difícil hacerlo bien sin automatización y visibilidad, sobre todo en entornos multinube.

El privilegio mínimo garantiza que cada identidad humana o de máquina tenga solo el acceso que necesita.

Esto puede ser difícil de aplicar manualmente en AWS, Azure y GCP. A medida que se acumulan permisos, incluso las políticas bienintencionadas quedan fuera de su alcance.

En este contexto, las herramientas de CIEM son útiles. Analizan el uso real y señalan los derechos innecesarios o arriesgados. Con la CIEM y flujos de trabajo de acceso justo a tiempo (JIT), los equipos pueden recortar los privilegios excesivos, aplicar la delimitación de roles y crear controles más estrictos de Infrastructure as Code (IaC) que coincidan con las necesidades reales.

Arquitectura de Zero Trust

Zero Trust en la nube significa verificar cada solicitud de acceso con base en la identidad, el contexto y el riesgo antes de concederlo.

No puede confiar en algo por el simple hecho de que se encuentre dentro de su perímetro. Ese perímetro no existe en la nube.

Los entornos de nube modernos abarcan múltiples nubes privadas virtuales (VPC), regiones y plataformas. Sin una verificación constante, un token de un entorno puede desbloquear tranquilamente otro.

Imponer Zero Trust significa tener visibilidad hacia las identidades, las cargas de trabajo y sus interacciones, a fin de poder detectar comportamientos sospechosos y detener el uso indebido de privilegios antes de que escale.

Una estrategia sólida de Zero Trust requiere un control de acceso dinámico, contexto en tiempo real y monitoreo de la carga de trabajo.

Por ejemplo, si una cuenta de servicio comienza a acceder a recursos confidenciales a los que nunca antes había accedido, ese comportamiento debe activar la inspección o la automatización y no esperará que se active una alerta.

¿Desea saber más? Explore nuestra guía completa sobre Zero Trust en la nube y sepa cómo se aplica en entornos híbridos y multinube.

Gestión de postura de seguridad de datos (DSPM)

Sus cargas de trabajo no son los únicos activos objetivo de los atacantes. Los datos confidenciales suelen ser el verdadero objetivo.

La DSPM le ayuda a detectar, clasificar y proteger esos datos antes de que queden expuestos.

Su nube no solo ejecuta cargas de trabajo, sino que también almacena datos. Frecuentemente esto incluye contenidos regulados, como datos financieros, información médica personal (PHI) o propiedad intelectual. No obstante, la mayoría de las organizaciones carece de visibilidad integral hacia dónde residen estos datos confidenciales o cómo acceden a ellos los usuarios y sistemas.

Las herramientas de DSPM escanean los entornos de nube para detectar, clasificar y monitorear los datos. Conectan esos datos a sus rutas de acceso, como identidades, cargas de trabajo y API, y ayudan a priorizar la protección con base en la confidencialidad y la exposición.

Este contexto ayuda a priorizar la seguridad de datos en la nube, para que su equipo pueda abordar el riesgo real de la nube sin perder tiempo en alertas de bajo riesgo.

Por ejemplo:

- Un desarrollador puede hacer una copia de seguridad de una base de datos de producción en un bucket de almacenamiento no cifrado para realizar pruebas.

- Una carga de trabajo podría solicitar datos de un conjunto de datos confidenciales mediante el uso de una identidad con excesivos permisos entre proyectos.

- Una política de IAM mal configurada podría exponer un archivo compartido que contenga información del cliente.

La DSPM revela rápidamente estos problemas y muestra qué cambios reducirán el riesgo sin interrumpir el servicio.

También contribuye al cumplimiento de la normativa al identificar las discrepancias en la clasificación de los datos y ayudarle a alinear los controles de almacenamiento y acceso con las normas.

Gestión de postura de seguridad de Kubernetes (KSPM)

Kubernetes ofrece una enorme flexibilidad, pero también agrega complejidad. Proteger los clústeres implica vigilar cómo se ejecutan las cargas de trabajo, cómo se comportan las identidades y cómo se aplican las políticas en cada capa.

Kubernetes orquesta contenedores a escala, pero también introduce nuevas capas de riesgo de configuración e identidad.

Cada clúster contiene nodos, pods, cuentas de servicio, vinculaciones de roles y políticas de red. Debe gestionar todo para evitar accesos no autorizados y movimientos laterales.

Una sólida estrategia de seguridad de Kubernetes empieza por la visibilidad. Debe comprender qué ha implementado, cómo se comunica y quién tiene acceso a los recursos del plano de control y de la carga de trabajo. Esto incluye a los usuarios humanos, los pipelines de CI/CD y los servicios automatizados que se ejecutan en el clúster.

La KSPM se encarga de ello al monitorear constantemente sus clústeres en busca de errores de configuración y rutas de privilegios.

Por ejemplo, puede detectar lo siguiente:

- Cargas de trabajo ejecutadas como raíz o con contenedores privilegiados.

- Cuentas de servicio mal utilizadas que acceden a la API de Kubernetes con amplios permisos.

- Configuraciones poco seguras de control de acceso basado en roles (RBAC) que permiten la escalación.

- Falta de segmentación de la red entre espacios de nombres.

Mediante la combinación de la KSPM con el monitoreo de cargas de trabajo e identidades, puede aplicar el privilegio mínimo, bloquear comportamientos peligrosos en tiempo de ejecución y mantener el cumplimiento de marcos, como MITRE ATT&CK para contenedores, las prácticas recomendadas de seguridad de CNCF y las directrices específicas del sector como NIST 800-190.

Seguridad de contenedores

Los contenedores hacen que sus cargas de trabajo en la nube sean rápidas y portátiles. Pero, sin protección, se convierten en puntos de entrada fáciles.

La seguridad de contenedores protege las cargas de trabajo a lo largo de su ciclo de vida, desde el desarrollo hasta el tiempo de ejecución, y constituye una capa clave de la seguridad de las cargas de trabajo en la nube junto con las estrategias de CWPP y KSPM.

Esta seguridad comienza con su pipeline. Las herramientas escanean los Dockerfiles y la IaC para detectar problemas antes de la implementación, como paquetes obsoletos, secretos incrustados o puertos abiertos.

Supongamos que su pipeline de CI/CD implementa un contenedor construido sobre una imagen Node.js obsoleta. Eso por sí solo no es una vulneración, pero si el contenedor también se ejecuta con acceso de raíz y se conecta a un back-end con datos de clientes, usted acaba de crear una cadena de exposición crítica.

Una vez que las cargas de trabajo están activas, el monitoreo continuo toma el relevo.

Puede detectar cambios no autorizados en archivos, comportamientos sospechosos en procesos o intentos de movimiento lateral.

Y, como los entornos en contenedores cambian con rapidez, la visibilidad en tiempo real es clave. La desviación se produce rápidamente, sobre todo cuando intervienen varios orquestadores, como Kubernetes y ECS.

La seguridad de contenedores funciona mejor vinculada a su estrategia general de gestión de riesgo en la nube. Ayuda a aplicar los privilegios mínimos, valida la configuración con respecto a los marcos de cumplimiento y señala las cargas de trabajo que actúan fuera del ámbito previsto.

Explore nuestra guía de seguridad de contenedores para saber cómo reducir el riesgo en tiempo de ejecución sin ralentizar el desarrollo.

Protección de la carga de trabajo en la nube (CWP)

La plataforma de protección de la carga de trabajo en la nube (CWPP) protege las cargas de trabajo que ya se están ejecutando en sus entornos de nube. Se centra en el comportamiento en vivo, no solo en los resultados estáticos del escaneo.

La CWP detecta las amenazas en el momento en que se producen, con base en cómo interactúan las cargas de trabajo con las identidades, las redes y los datos.

Un contenedor puede pasar todas las verificaciones de seguridad durante la implementación. Pero, una vez que empieza a funcionar, puede acceder al almacenamiento interno o cifrar archivos, lo que puede ser un problema.

La CWPP detecta ese comportamiento, lo señala y proporciona a su equipo el contexto para actuar con rapidez.

Funciona aplicando políticas, vigilando amenazas, como la escalación de privilegios o el acceso inesperado a archivos, y mostrando cómo una sola vulnerabilidad podría llevar a algo peor.

Utilice la CWPP para priorizar lo importante, responder a los ataques en tiempo de ejecución y reforzar el resto de su estrategia de riesgos en la nube.

Integración de pipelines de CI/CD y seguridad de aceleración de la detección (shift left)

La seguridad de aceleración de la detección (shift left) refuerza las defensas de la nube al detectar antes los problemas. Se integra directamente en los pipelines de CI/CD para escanear la IaC, las imágenes de contenedor y las configuraciones de nube durante el desarrollo.

Las herramientas de seguridad escanean los manifiestos de Terraform, CloudFormation y Kubernetes durante las pull requests o las compilaciones. Señalan riesgos tales como los siguientes:

- Roles de IAM demasiado amplios.

- Puertos abiertos o configuración de red poco segura.

- Imágenes base vulnerables.

- Desviación entre la política prevista y el comportamiento real.

En vez de esperar a recibir alertas en tiempo de ejecución, los desarrolladores reciben comentarios al instante. Las sugerencias de corrección aparecen directamente en el control de versiones para resolver los problemas con rapidez y precisión. Esto acelera la corrección y mantiene la infraestructura alineada con las políticas internas y los marcos externos.

La seguridad eficaz de aceleración de la detección (shift left) incluye lo siguiente:

- Escaneo constante de Infrastructure as Code.

- Recomendaciones de corrección basadas en el código.

- Aplicación de políticas mediante flujos de trabajo basados en Git.

- Detección de desviaciones en el desarrollo y la producción.

- Puntuación del riesgo contextual que refleja la exposición al mundo real.

Explore nuestra guía sobre seguridad de aceleración de la detección (shift left) e integración de CI/CD para saber cómo funciona en entornos reales.

Detección y respuesta en la nube (CDR)

Algunas herramientas de gestión de información y eventos de seguridad (SIEM) no son suficientes para la nube porque se originaron para entornos locales. Pasan por alto comportamientos críticos nativos de la nube, sobre todo cuando las amenazas cruzan servicios, identidades y cargas de trabajo.

Allí es donde entra en juego la detección y respuesta en la nube.

Las herramientas de CDR monitorean la actividad en la nube en busca de signos de puesta en riesgo, movimiento lateral, escalación de privilegios y robo de datos. Hacen la ingestión de registros de proveedores de nube, señales de tiempo de ejecución y actividad de identidad. Posteriormente, correlacionan esas señales para descubrir amenazas reales.

Una plataforma de CDR sólida conecta el contexto con la detección. En lugar de generar alertas aisladas, le muestra qué sucedió, por qué es importante y cómo responder.

Por ejemplo, su equipo podría sacar a la luz lo siguiente:

- Una cuenta de servicio que accede a recursos inusuales.

- Una carga de trabajo que realiza llamadas no autorizadas a la API a través de cuentas en la nube.

- Un patrón de cambios que refleja técnicas de ataque conocidas.

Las mejores herramientas de CDR le muestran cómo cada detección se vincula a la identidad, a la exposición de activos o al riesgo de configuración. Le ayuda a responder con contexto.

También puede activar acciones, como revocar credenciales, aislar un recurso o anular un cambio.

Las integraciones con sistemas, tales como Jira, ServiceNow, Slack, y las herramientas de corrección nativas en la nube hacen que esto sea rápido y repetible.

La CDR también apoya la investigación. Puede revisar registros, dar seguimiento a acciones y crear líneas temporales de identidad para comprender el alcance completo de un incidente. Esto ayuda a su equipo a enterarse de cada evento y a documentarlo para auditorías o cumplimiento de normativas.

Errores de configuración de las identidades e infraestructuras

La mayoría de los ataques a la nube no empieza con malware; comienza con errores de configuración. Esta configuración pasada por alto concede un acceso excesivo, expone las cargas de trabajo o desactiva los registros. Individualmente, pueden parecer inofensivos. Sin embargo, cuando se combinan, forman las rutas de ataque que buscan los adversarios.

Los errores de configuración de identidad e infraestructura son uno de los riesgos que se repiten con frecuencia en la nube. Un rol de gestión de identidades y acceso (IAM) podría acceder a sistemas de almacenamiento, informáticos y de terceros sin la debida supervisión.

Una carga de trabajo puede tener una exposición a Internet sin protección en tiempo de ejecución. Estas condiciones crean aperturas para el movimiento lateral y la puesta en riesgo de los datos.

Es esencial el monitoreo continuo de los recursos de IaC e implementados, incluyendo lo siguiente:

- Roles demasiado amplios o credenciales no utilizadas.

- Cargas de trabajo de cara al público vinculadas a sistemas confidenciales.

- Reglas de firewall no restringidas o cuentas de servicio mal utilizadas.

- Falta de cifrado o registros de auditoría desactivados.

- Relaciones de confianza que abarcan cuentas o proyectos.

Estos riesgos son peligrosos cuando se cruzan. Imagine una máquina virtual con una dirección IP pública. Puede parecer poco prioritario. No obstante, si esa instancia utiliza un rol con acceso elevado y sin registro, se crea una ruta clara para la puesta en riesgo.

Los errores de configuración suelen combinarse de formas que las herramientas estándar pasan por alto.

Para obtener más información, consulte nuestra guía sobre detección y corrección de errores de configuración en la nube.

Seguridad en la nube por proveedor: AWS, Azure y GCP

La seguridad de los entornos de nube empieza por comprender cómo funciona cada proveedor. AWS, GCP y Azure siguen el modelo de responsabilidad compartida, pero sus herramientas, modelos de identidad y valores predeterminados de configuración varían en aspectos importantes.

Lo que parece un ajuste menor en una plataforma puede convertirse en una grave exposición en otra.

Por ejemplo, los roles de AWS IAM suelen causar problemas cuando las políticas permiten acciones o cuando no se gestionan las relaciones de confianza.

En Azure, los riesgos tienden a implicar un acceso demasiado amplio a través de las suscripciones o la falta de reglas del grupo de seguridad de red (NSG).

Con frecuencia, GCP introduce complejidad a través de la proliferación de cuentas de servicio y el acceso a proyectos cruzados sin un alcance estricto.

La gestión manual de estas diferencias da lugar a políticas fragmentadas, puntos ciegos y riesgos perdidos.

Una solución unificada de seguridad en la nube ayuda a normalizar los hallazgos entre proveedores, aplicar políticas coherentes y priorizar los problemas con base en los riesgos.

Para ver una comparación detallada de las plataformas de CNAPP, vea nuestra guía completa de seguridad en la nube por proveedor.

Gestión de la postura de seguridad en la nube (CSPM)

Los entornos de nube evolucionan de manera constante. Surgen nuevos servicios, cambian los permisos y las cargas de trabajo se desplazan entre regiones y cuentas.

Sin una visibilidad centralizada, es difícil saber si su infraestructura sigue siendo segura y cumple con las normas en el transcurso del tiempo.

La CSPM aborda este desafío al auditar constantemente la configuración de su nube con respecto a las políticas de seguridad y cumplimiento. Monitorea los errores de configuración, las desviaciones y los activos no conformes en servicios, como de informática, almacenamiento, redes e identidades.

Pero la CSPM eficiente hace algo más que señalar los errores de configuración. También debe vincular las violaciones de la postura con el acceso a la identidad y la confidencialidad de los datos.

La CSPM también admite Policy as Code. Su equipo puede definir y aplicar líneas de base de configuración en el código y luego validarlas durante la implementación y el tiempo de ejecución. Evita que los cambios no conformes entren en producción y garantiza que todos los activos en la nube se mantengan dentro de límites aceptables.

Desafíos de la seguridad multinube y de nube híbrida

Los entornos multinube e híbridos aumentan la complejidad para los equipos de seguridad.

Cada proveedor utiliza sus propios modelos de identidad, motores de políticas y valores predeterminados de configuración.

Los sistemas locales suelen agregar otra capa de herramientas, registros y controles aislados en silos.

¿El resultado? Visibilidad fragmentada, políticas incoherentes y brechas de exposición que los atacantes pueden explotar.

Estos desafíos ralentizan la detección y la respuesta. Cuando los registros de identidad residen en un tablero de control, los hallazgos de postura en otro y los eventos de carga de trabajo en un tercer tablero, correlacionar los problemas lleva demasiado tiempo. Y eso suponiendo que los equipos lleguen a detectarlos.

La visibilidad es el desafío principal. Sin ella, le costará responder a preguntas básicas como las siguientes:

- ¿Quién tiene acceso a qué a lo largo de todas las nubes y cuentas?

- ¿Son coherentes las configuraciones en todas las plataformas y regiones?

- ¿Dónde cruzan las fronteras las identidades en la nube o conllevan privilegios no utilizados?

La gestión eficaz de riesgo en la nube requiere la normalización de los distintos entornos. Esto incluye el escaneo de la IaC antes de la implementación, la aplicación de Policy as Code en todos los proveedores y el uso de herramientas que tengan en cuenta la exposición que conecten la desviación de la configuración, el riesgo de identidad y el comportamiento en tiempo de ejecución.

El cumplimiento de la nube híbrida conlleva su presión.

Marcos, como ISO/IEC 27001, FedRAMP y NIST 800-53, exigen pruebas de control de acceso, cifrado y registro de auditoría coherentes, independientemente de dónde se ejecute un servicio. Eso significa que necesita visibilidad hacia los sistemas en la nube y locales que se conectan.

Explore nuestra guía sobre la seguridad multinube y de nube híbrida para saber cómo los conocimientos conectados mejoran la seguridad y la preparación para el cumplimiento.

Preguntas frecuentes acerca de la seguridad en la nube

¿Qué es la seguridad en la nube en términos de ciberseguridad?

La seguridad informática en la nube incluye las políticas, las tecnologías y los procesos que protegen la infraestructura, las aplicaciones y los datos en la nube frente a las amenazas en plataformas como AWS, Azure y Google Cloud. Abarca desde la gestión de errores de configuración y el control de acceso hasta la protección en tiempo de ejecución y la gestión de vulnerabilidades.

¿Por qué es importante la seguridad en la nube?

La infraestructura en la nube trae nuevos riesgos, como cargas de trabajo efímeras, identidad descentralizada y servicios que cambian con rapidez. Sin visibilidad ni control, los atacantes aprovechan los errores de configuración y los roles con permisos excesivos. Una sólida seguridad en la nube ayuda a los equipos a evitar vulneraciones, imponer el cumplimiento de la normativa y mantener el tiempo de actividad en todos los sistemas distribuidos.

¿Cuáles son los riesgos de la seguridad en la nube?

Los riesgos frecuentes que se presentan en la nube incluyen lo siguiente:

- Buckets de almacenamiento de acceso público.

- Roles de IAM con permisos excesivos.

- Cuentas de servicio inactivas, pero con credenciales.

- Contenedores que se ejecutan con privilegios escalados.

- Relaciones de confianza entre nubes sin límites adecuados.

Tenable detecta y prioriza estos riesgos mediante la detección de errores de configuración en tiempo real y el análisis de riesgos de identidad.

¿Qué servicios se incluyen en la seguridad en la nube?

- Evaluación de riesgos en tiempo real en AWS, Azure y GCP.

- Rol y análisis de políticas.

- CIEM para el control de derechos e identidades.

- Escaneo de imágenes y contenedores en pipelines de CI/CD.

- Informes de cumplimiento alineados con marcos como SOC 2, ISO 27001 y FedRAMP.

¿Cuáles son los mayores desafíos de la seguridad en la nube?

Los principales desafíos de la seguridad en la nube son los siguientes:

- Falta de visibilidad unificada de las implementaciones multinube.

- Permisos no utilizados o excesivos que los atacantes explotan.

- Desviación entre las configuraciones de infraestructura previstas y las reales.

- TI oculta y activos no gestionados.

- Cumplimiento de la normativa en entornos en rápida evolución.

¿Cuál es el salario promedio de un profesional de la seguridad en la nube?

Los ingenieros de seguridad en la nube de los EE. UU. suelen ganar entre USD 140 000 y USD 180 000, mientras que los arquitectos y los jefes de DevSecOps pueden ganar entre USD 170 000 y USD 220 000, dependiendo de la experiencia, la ubicación y los conocimientos de la plataforma. Las competencias en Kubernetes, CNAPP y CIEM impulsan una mayor remuneración.

Controle su postura de seguridad en la nube

Su entorno en la nube no frenará y su riesgo tampoco.

Las errores de configuración, las identidades con permisos excesivos y las cargas de trabajo vulnerables crean rutas de exposición de rápida evolución a través de la infraestructura multinube. Los equipos de seguridad necesitan visibilidad y control.

Tenable ofrece ese control a través de una plataforma integrada creada para entornos nativos en la nube. Tenable Cloud Security conecta los datos de errores de configuración, el riesgo de identidad y el comportamiento de la carga de trabajo en un contexto único, para que sus equipos respondan con base en la exposición real de la nube.

Ya sea para crear una estrategia de aceleración de la detección (shift left), prepararse para auditorías de cumplimiento o desenredar la complejidad de la IAM, Tenable le ayuda a ver lo que está en riesgo y a actuar.

Recursos de seguridad en la nube

Productos de seguridad en la nube

Noticias de ciberseguridad que le son útiles

- Tenable Cloud Security