¿Qué es una plataforma de evaluación de exposición (EAP)?

Última actualización | 27 de enero de 2026 |

Por qué su superficie de ataque moderna necesita una EAP

Sus herramientas de seguridad le muestran miles de problemas. La plataforma de evaluación de exposición le muestra la única historia que importa: cómo un atacante vulnerará su seguridad. Conocer la historia completa es la clave para prevenirlo.

Índice

- Definición de EAP

- ¿Qué función desempeñan las EAP en un programa de CTEM?

- ¿Qué casos de uso admiten las EAP?

- ¿Cuáles son los principales proveedores de gestión de exposición que tienen EAP?

- ¿Qué desafíos de seguridad impulsan la adopción de la EAP?

- ¿En qué se diferencian las EAP de las herramientas tradicionales de seguridad proactiva?

- La evolución de la gestión de vulnerabilidades a la gestión de exposición

- ¿Cuáles son las diferencias clave entre la evaluación de exposición y la evaluación de vulnerabilidades?

- ¿Cuáles son las diferencias clave entre la gestión de exposición y la gestión de vulnerabilidades?

- Capacidades de la EAP: ¿cómo funciona una plataforma de evaluación de exposición?

- Selección de la EAP adecuada: qué buscar en una plataforma de evaluación de exposición

- ¿De qué manera la EAP de Tenable ofrece una vista unificada de la exposición'

- Preguntas frecuentes sobre las plataformas de evaluación de exposición

- Renuncias de responsabilidad

- Recursos de EAP

- Plataformas de evaluación de exposición

Definición de EAP

"Las plataformas de evaluación de exposición (EAP) identifican y priorizan exposiciones constantemente, tales como vulnerabilidades y errores de configuración, en una amplia gama de clases de activos. Ofrecen capacidades de detección, o se integran a ellas, de forma nativa, tales como herramientas de evaluación, que enumeran exposiciones, como vulnerabilidades y problemas de configuración, para aumentar la visibilidad" Gartner Peer InsightsTM.

La plataforma de evaluación de exposición (EAP) también se denomina comúnmente plataforma de gestión de exposición o plataforma de gestión de exposición a amenazas continua (CTEM). Gartner® creó el término EAP para referirse a un conjunto específico de herramientas que dan soporte a un programa de CTEM.

"Las EAP utilizan técnicas como la inteligencia de amenazas (TI) para analizar las superficies de ataque y las deficiencias de una organización, y priorizan las iniciativas de tratamiento para las exposiciones de alto riesgo mediante la incorporación del escenario de las amenazas, el negocio y el contexto de los controles de seguridad existentes. Por medio de visualizaciones priorizadas y recomendaciones de tratamiento, las EAP ayudan a proporcionar orientación para la movilización, e identifican a los distintos equipos que participan en la mitigación y la corrección. Las EAP se ofrecen principalmente como software autohospedado o como servicio en la nube, y pueden utilizar agentes para recopilar información sobre la exposición".

¿Qué función desempeñan las EAP en un programa de CTEM?

Una plataforma de evaluación de exposición eficaz ayuda a cambiar su programa de seguridad de una postura reactiva a un abordaje proactivo y centrado en la exposición. Ofrece visibilidad unificada y contexto procesable para respaldar el proceso y programa de CTEM.

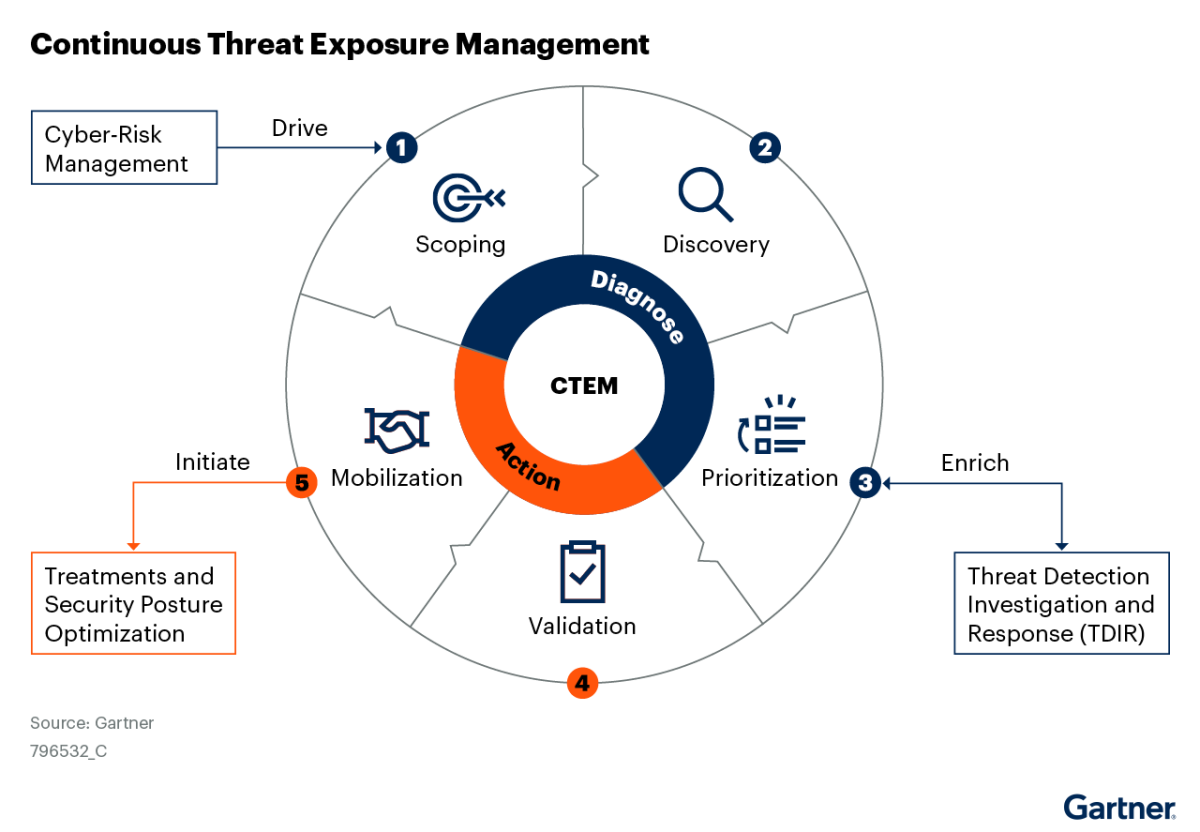

Los programas de CTEM constan de cinco etapas clave:

1. Definición del alcance para determinar qué sistemas, activos y procesos de negocios deben evaluarse, empezando por los más críticos.

2. Detección para identificar todos los activos y riesgos, incluyendo vulnerabilidades, errores de configuración y sistemas no autorizados a lo largo todo su entorno.

3. Priorización para clasificar las exposiciones según la probabilidad de que sean explotadas y el impacto potencial para el negocio, con el fin de concentrar los esfuerzos donde más importan.

4. Validación para probar y simular ataques con el fin de confirmar qué exposiciones son amenazas reales y perfeccionar su respuesta.

5. Movilización para tomar medidas sobre los riesgos validados y corregirlos, mitigarlos o aislarlos mediante una respuesta coordinada entre los equipos.

Por lo general, las EAP admiten tres de las cinco etapas, aunque esto puede variar un poco en función de la plataforma específica del proveedor de la EAP.

Las EAP ofrecen las siguientes capacidades:

- Detección de sus activos y riesgos.

- Priorización de la exposición en contexto con base en el impacto potencial.

Movilización de equipos con orientación de corrección y métricas para dar seguimiento a la eficacia del programa y optimizar las inversiones.

¿Qué casos de uso admiten las EAP?

A continuación, se presenta una descripción general de la forma en que las EAP permiten casos de uso clave:

Detección

- Cree un inventario de activos unificado y confiable con contexto enriquecido que abarque proveedor, tipo, software, configuración, riesgos asociados, usuarios y mucho más a lo largo de su superficie de ataque.

- Este paso permite obtener información más detallada gracias a la correlación de relaciones (por ejemplo, rutas de ataque, conexiones de negocios) para tomar decisiones más fundamentadas.

- Higiene cibernética con políticas predefinidas para detectar problemas de higiene comunes y opciones personalizables, a fin de descubrir patrones de riesgo únicos.

- Ayuda a los equipos a dar seguimiento a las tendencias de higiene, investigar los activos afectados y priorizar la corrección.

Priorización

- La priorización de exposición aplica una puntuación coherente a lo largo de todos los dominios, ya que correlaciona los datos de activos, identidades y riesgos para resaltar las rutas de ataque viables.

- Permite la mitigación temprana de las amenazas dirigidas a activos de alto valor antes de que se produzcan vulneraciones.

Movilización

- Análisis de la exposición para generar tableros de control e informes alineados con el negocio que cuantifiquen la exposición cibernética y den seguimiento a los indicadores clave de rendimiento (KPI) con el fin de mejorar la comunicación con las partes interesadas y orientar la inversión estratégica.

- Respuesta de emergencia para obtener visibilidad en tiempo real hacia los eventos de amenazas críticas y de día cero, hasta el nivel de los activos afectados y corregidos. Incluye inteligencia de amenazas integrada procedente de cientos de fuentes para apoyar una respuesta rápida.

- Investigación de amenazas para proporcionar a los cazadores de amenazas y a los equipos de respuesta ante incidentes información detallada de inteligencia de activos y riesgos, incluyendo datos sobre rutas de ataque y el posible impacto para el negocio, con el fin de acelerar las investigaciones y la corrección.

¿Cuáles son los principales proveedores de gestión de exposición que tienen EAP?

El estudio 2025 Gartner Magic Quadrant (MQ) for Exposure Assessment Platforms (EAPs) evalúa a 20 proveedores principales que ayudan a las organizaciones a identificar, priorizar y reducir continuamente las exposiciones cibernéticas en toda la superficie de ataque.

Gartner posiciona a cada proveedor en el cuadrante en función del rendimiento en dos ejes clave:

Criterios de evaluación:

- Capacidad de ejecutar: mide qué tan bien un proveedor entrega productos confiables, satisface las necesidades del cliente y se desempeña en el mercado actual.

- Plenitud de visión: refleja la comprensión del proveedor de los requisitos futuros del mercado y la solidez de su estrategia para satisfacerlos.

Estos se basan en criterios de evaluación detallados y determinan cuál de los cuatro cuadrantes ocupa cada proveedor.

Colocación en el Magic Quadrant

- Los líderes ofrecen una ejecución sólida y una visión de futuro bien articulada.

- Los contendientes se destacan en sus capacidades actuales pero carecen de una visión convincente a largo plazo.

- Los visionarios aportan ideas innovadoras pero aún no han demostrado plenamente su capacidad de ejecución.

- Los participantes de nicho se enfocan en segmentos o regiones específicos, pero están limitados en escala o madurez de hoja de ruta.

Tenable está entre los líderes del 2025 Magic Quadrant

Entre los proveedores de EAP reconocidos como líderes en 2025 estuvieron Tenable, Rapid7 y Qualys.

Tenable está a la vanguardia, siendo reconocida por sus capacidades integrales de gestión de exposición a través de la plataforma de gestión de exposición Tenable One.

Tenable One permite a su organización ver su superficie de ataque desde la perspectiva de un agente malicioso al proporcionar:

- Un inventario completo y unificado de todos los activos y puntos de acceso potenciales.

- Visibilidad hacia rutas de ataque y combinaciones de riesgos tóxicas que los adversarios podrían explotar.

- Contexto de riesgo alineado con el negocio para identificar qué amenazas son las más importantes.

- La capacidad de desmantelar proactivamente las cadenas de ataque antes de que los atacantes establezcan un punto de incursión.

El alcance de la visibilidad entre dominios y la priorización contextual basada en riesgos que ofrece Tenable son razones clave por las que obtuvo una posición de liderazgo en el análisis de Gartner.

¿Qué desafíos de seguridad impulsan la adopción de la EAP?

Para proteger a su organización de manera eficaz, debe mirar más allá de los activos de TI. Su verdadera superficie de ataque es un mapa complejo e interrelacionado de TI, infraestructura en la nube, tecnología operativa (OT) y sistemas de identidad.

Estos dominios no están aislados. Están profundamente conectados y crean rutas de ataque complejas que los adversarios pueden explotar.

Una identidad puesta en riesgo, por ejemplo, podría dar a un atacante acceso a sus datos críticos en la nube o la capacidad de interrumpir los procesos físicos de OT.

Para gestionar el riesgo, primero necesita una visión integral de cómo convergen estos entornos y qué nuevas exposiciones crean.

¿En qué se diferencian las EAP de las herramientas tradicionales de seguridad proactiva?

Es probable que su pila de seguridad incluya diversas soluciones confiables y especializadas: gestión de vulnerabilidades, plataforma de protección de aplicaciones nativas en la nube (CNAPP), escaneo de aplicaciones web, gestión de identidades y accesos, entre otras.

Estas herramientas de seguridad proactivas se enfocan en ámbitos tecnológicos específicos, TI, nube, identidades, OT, IoT, aplicaciones y tipos de riesgos como vulnerabilidades, errores de configuración y permisos.

Según un reciente estudio de (ISC)² sobre la fuerza de trabajo en ciberseguridad, los equipos de seguridad a menudo no dan abasto, y este abordaje aislado en silos obliga a sus analistas a conectar los puntos de forma manual a través de diferentes consolas. Este proceso es lento, ineficaz y propenso a errores.

Pero los atacantes ven a su organización como un sistema interconectado y son expertos en explotar las brechas de seguridad entre sus defensas aisladas en silos. Ese es precisamente el desafío que resuelve la EAP.

Los datos del Informe sobre investigaciones de filtraciones de datos de Verizon muestran sistemáticamente que los atacantes no solo utilizan las vulnerabilidades con mayor puntuación. Utilizan las que les ofrecen el camino más fácil hacia su objetivo.

Sin el contexto de criticidad de los activos y el análisis de ruta de ataque que le proporciona la EAP, su equipo se arriesga a dedicar tiempo valioso a reparar problemas que no reducen significativamente el riesgo para el negocio.

Las EAP unifican los datos de herramientas dispares para ofrecer una vista unificada de su superficie de ataque. Estas correlacionan las relaciones entre activos, identidades y riesgos para ofrecerle una visualización paso a paso de las rutas de ataque y las técnicas MITRE que los atacantes pueden explotar para poner en riesgo los activos más valiosos.

Al contar con la perspectiva del atacante, sus analistas de seguridad pueden concentrarse en eliminar las rutas de ataque que pueden afectar significativamente a su organización.

La evolución de la gestión de vulnerabilidades a la gestión de exposición

Una de las preguntas más comunes que plantean los responsables de seguridad que quieren implementar un programa de CTEM es: ¿Por dónde empezamos?

Si bien las EAP proporcionan las herramientas necesarias para dar soporte a un programa de gestión de exposición, también hay aspectos importantes que considerar en cuanto a personal y procesos.

La mayoría de las organizaciones consolidadas cuentan con un programa de gestión de vulnerabilidades, que a menudo se anticipa a otros ámbitos de seguridad como la nube o la OT. Como resultado, los programas de gestión de vulnerabilidades suelen ser más maduros que otros. Por este motivo, los analistas de la industria recomiendan mejorar el programa de gestión de vulnerabilidades para convertirlo en un programa de gestión de exposición.

Para hacerlo de manera eficaz, debe ampliar la misión de su equipo e incluir todos los tipos de activos y riesgos, las políticas de seguridad y el flujo de trabajo a lo largo de su superficie de ataque. Se trata de una evolución de prácticas de gestión de vulnerabilidades aisladas en silos a la gestión de exposición entre dominios como responsabilidad principal de su equipo de gestión de vulnerabilidades. El objetivo es centralizar la forma en que su organización aborda las actividades críticas para liberar a los equipos de dominio y que puedan enfocarse en sus competencias principales.

¿Desea obtener más información? Consulte este blog, “Who owns threat and exposure management in your organization? (¿Quién es el responsable de la gestión de exposición y amenazas en su organización?)”

Las EAP desempeñan un papel fundamental en esta evolución, ya que agrupan los datos de todas sus herramientas en un solo lugar, y agregan el contexto técnico y de negocios necesario para identificar la exposición a lo largo de la superficie de ataque. Entonces, los equipos de gestión de exposición pueden proporcionar vistas específicas de la exposición, acciones recomendadas, generación de informes y métricas alineadas con los propietarios individuales y las unidades de negocio.

Este trayecto desde la gestión de vulnerabilidades tradicional hasta un programa completo de gestión de exposición es uno de los cambios estratégicos más importantes que puede realizar su organización de seguridad.

¿Cuáles son las diferencias clave entre la evaluación de exposición y la evaluación de vulnerabilidades?

La evaluación de vulnerabilidades identifica vulnerabilidades conocidas, como fallas de software vulnerabilidades y exposiciones comunes (CVE, por sus siglas en inglés), en los activos de TI y les coloca parches. Su objetivo es descubrir y reparar las deficiencias individuales con base en su gravedad técnica.

La evaluación de exposición es más amplia. Va más allá de las CVE e incluye errores de configuración, problemas de identidad y posibles rutas de ataque. La evaluación de exposición incluye el contexto completo de la manera en que un atacante podría combinar estas exposiciones para causar una vulneración y le ayuda a priorizarlas con base en el riesgo real para su negocio.

¿Cuáles son las diferencias clave entre la gestión de exposición y la gestión de vulnerabilidades?

| Categoría | Gestión de vulnerabilidades | Gestión de exposición |

| Enfoque principal | Identificación de CVE conocidas y colocación de parches | Gestión integral de todas las exposiciones que podrían dar lugar a una vulneración |

| Puntuación de la cobertura | Vulnerabilidades de software (CVE) en activos de TI | Incluye CVE y mucho más |

| Tipos de activos | Principalmente TI (servidores, puntos de conexión) | TI, OT, nube, IoT, identidad, superficie de ataque externa |

| Contexto del riesgo | Se limita a la puntuación CVSS, a veces a la criticidad de los activos | Incluye el impacto para el negocio, la explotabilidad, las brechas de control, las relaciones |

| Priorización | Con base en la gravedad y el valor de los activos | Establece prioridades con base en las rutas de ataque y el potencial de poner en riesgo los activos más preciados |

| Validación | Rara vez se valida; se da por sentado que la vulnerabilidad es explotable | Admite la validación (por ejemplo, análisis de puntos de estrangulamiento, simulación de ataques, equipos morados) |

| Soporte de corrección | A menudo manual o mediante tickets | Flujos de trabajo automatizados con asignación de responsabilidades, seguimiento de SLA y sugerencias de corrección con IA |

| Objetivo del programa (principal) | Colocar parches rápidamente para reducir vulnerabilidades conocidas | Descomponer las cadenas de ataque y reducir la probabilidad de ruptura a lo largo de todos los tipos de exposición |

| Medición del éxito | Colocar parches rápidamente para reducir vulnerabilidades conocidas | KPI alineados con el negocio y visibilidad de la postura de riesgo a nivel directivo |

Obtenga el informe IDC Worldwide Device Vulnerability and Exposure Management Market Shares (Participación en el mercado mundial de gestión de exposición y vulnerabilidades de dispositivos de IDC).

Capacidades de la EAP: ¿cómo funciona una plataforma de evaluación de exposición?

Una plataforma eficaz de evaluación de exposición transforma su programa de seguridad de reactivo a proactivo, lo que permite validar de manera constante la postura de seguridad.

Ahora, exploremos cómo se combinan las capacidades de la EAP para respaldar un programa global:

Vea todo, en todas partes

La capacidad básica de la plataforma de evaluación de exposición proporciona a sus equipos de seguridad un inventario de activos completo que se actualiza constantemente. Es más que un escaneo de red tradicional. Incluye la detección de activos de TI, servicios en la nube, aplicaciones web, entornos contenerizados y sistemas de identidad críticos.

Las EAP también se integran directamente con herramientas de seguridad específicas del dominio para recopilar información relevante sobre activos y riesgos. La plataforma agrega y normaliza estos datos para crear una vista única y unificada de todos los activos a lo largo de su superficie de ataque, con el fin de reducir los puntos ciegos que los atacantes suelen explotar.

Los equipos de seguridad pueden ejecutar consultas de IA específicas utilizando la búsqueda en lenguaje natural para identificar problemas comunes de higiene de seguridad, tales como falta de agentes, software obsoleto, falta de autenticación multifactor (MFA) o cualquier combinación de atributos únicos.

Separe las exposiciones de los hallazgos ruidosos que generan las puntuaciones de vulnerabilidad estáticas

Cuando la EAP detecta un activo, analiza vulnerabilidades, errores de configuración y permisos excesivos. Enriquece el análisis con capas de contexto crítico.

La plataforma agrega los datos de riesgo de cada activo y los normaliza a lo largo de todos los dominios de seguridad para obtener un Asset Exposure Score (AES) global.

El AES tiene en cuenta variables clave, incluyendo la criticidad del activo para el negocio, la accesibilidad por parte de los agentes maliciosos, la explotabilidad de una deficiencia específica, tal como el catálogo de vulnerabilidades explotadas conocidas (KEV) de la CISA, y la inteligencia de amenazas actualizada al minuto. Lo resume en una única métrica comprensible que comunica el riesgo de los activos a simple vista. Esto permite comprender rápidamente qué activos representan el mayor riesgo global.

Aquí es donde la plataforma de evaluación de la exposición marca la diferencia. En lugar de solo identificar activos y deficiencias, también correlaciona relaciones.

Los equipos pueden visualizar al instante las relaciones entre activos, identidades y riesgos. Estas rutas de ataque permiten que un atacante aproveche una serie de exposiciones aparentemente de bajo riesgo para llegar a un activo de valor muy preciado.

La plataforma alinea las rutas de ataque con el negocio y las prioriza para que sus equipos puedan concentrarse en reparar las exposiciones que representan el mayor riesgo potencial para su organización.

La orientación de corrección basada en IA encuentra puntos de estrangulamiento específicos en las rutas de ataque. Al comprender estas cadenas, que a menudo imitan las TTP comunes de los adversarios, y los puntos de estrangulamiento, su equipo puede interrumpir de manera proactiva los escenarios de vulneración más probables antes de que ocurran.

Las EAP también se integran con tecnologías como la simulación de vulneraciones y ataques, y las herramientas de pruebas de penetración, una categoría que Gartner denomina validación de exposición adversaria (AEV) (Gartner, Market Guide for Adversarial Exposure Validation, de Eric Ahlm, Dhivya Poole et al., 11 de marzo de 2025). De este modo, puede comprobar y confirmar de forma activa si las rutas de ataque son un riesgo teórico o una amenaza real y explotable para su entorno.

Actúe en función de la exposición, cuantifíquela y comunique su impacto a las partes interesadas

Tras la confirmación de una exposición, las EAP desempeñan un papel fundamental en la orquestación del ciclo de vida de la corrección. La plataforma puede determinar automáticamente el propietario del activo correspondiente y activar acciones de flujo de trabajo, como abrir tickets en herramientas como JIRA, ServiceNow o Slack.

Los detalles sobre los puntos de estrangulamiento y la orientación de corrección basada en IA agilizan la respuesta, ya que sugieren parches adecuados, cambios de configuración o controles de compensación.

Las EAP dan seguimiento constante al estado de la corrección, monitorean el cumplimiento del SLA y garantizan la rendición de cuentas de todos los equipos.

Por último, la EAP puede ayudar a su organización a cuantificar el riesgo cibernético para responder a la pregunta clave: "¿Qué tan seguros estamos?".

En lugar de presentar a los directivos KPI tácticos, tales como el número de vulnerabilidades con parches, las EAP proporcionan un Cyber Exposure Score alineado con el negocio.

De este modo, puede dar seguimiento a las tendencias de exposición con el tiempo, comparar el rendimiento entre unidades de negocio u organizaciones similares, y realizar evaluaciones comparativas con respecto a objetivos internos o estándares de la industria.

Los tableros de control alineados con el negocio facilitan la comunicación de la postura de riesgo a los ejecutivos y las juntas directivas, y justifican las inversiones necesarias.

Obtenga más información en nuestro blog "How Exposure Management Has Helped Tenable Reduce Risk and Align with the Business" (Cómo la gestión de exposición ayudó a Tenable a reducir el riesgo y alinearse con el negocio).

Selección de la EAP adecuada: qué buscar en una plataforma de evaluación de exposición

Hay muchos criterios importantes que se deben tener en cuenta en una EAP:

- Las guías del comprador, como la Guía del comprador para plataformas de gestión de exposición de Tenable, detallan los mercados de componentes y las funcionalidades necesarias que componen las plataformas de evaluación de exposición, junto con otras consideraciones estratégicas para la selección de plataformas.

- Los informes de analistas como 2025 Gartner Magic Quadrant for Exposure Assessment Platforms y IDC MarketScape: Worldwide Exposure Management, 2025 Vendor Assessment son recursos sólidos para analizar una amplia gama de criterios más allá de las capacidades de la plataforma.

Lista de control del comprador: plataforma de evaluación de exposición

- Cobertura completa: vista unificada a lo largo de la TI, la nube, identidades y la OT.

- Priorización de exposición: puntuación del riesgo con conocimiento del contexto y análisis de ruta de ataque.

- Generación de informes procesables: orientación de corrección clara y tableros de control a nivel del negocio.

- Integraciones perfectas: API robustas para plataformas SIEM, SOAR e ITSM.

¿De qué manera la EAP de Tenable ofrece una vista unificada de la exposición'

Si desea pasar de un abordaje de seguridad reactivo a una estrategia proactiva, debe convertir las prácticas recomendadas de gestión de exposición en una realidad práctica. Para ello, se requiere la plataforma de evaluación de exposición adecuada.

Tenable ofrece esta capacidad a través de un abordaje completo que ayuda a su organización a desarrollar y ejecutar un programa moderno y proactivo de gestión de exposición a amenazas continua (CTEM).

Sepa cómo Tenable One puede proporcionarle una vista unificada y contextual de la exposición a lo largo de su superficie de ataque. Solicite una demostración hoy mismo.

Preguntas frecuentes sobre las plataformas de evaluación de exposición

A medida que las plataformas de evaluación de exposición se vuelven más comunes en la ciberseguridad, surgen preguntas que muchos profesionales de la seguridad se hacen con frecuencia. Echemos un vistazo y respondamos a algunas de esas preguntas:

¿Cuál es la diferencia principal entre la gestión de exposición y la gestión de vulnerabilidades?

La diferencia principal entre la gestión de exposición y la gestión de vulnerabilidades es que la gestión de exposición es una estrategia integral que evalúa todos los tipos de activos, deficiencias y sus relaciones para obtener una visión priorizada de las rutas de ataque y la exposición potencial para el negocio. La gestión de vulnerabilidades se concentra en descubrir y priorizar CVE individuales sin este contexto más amplio.

¿De qué manera una plataforma de evaluación de exposición ayuda a gestionar la superficie de ataque?

La plataforma de evaluación de exposición ayuda con la gestión de superficie de ataque, ya que proporciona una visión completa de los activos a lo largo de la superficie de ataque, los riesgos y las relaciones asociados a ellos, así como información contextual, con el fin de optimizar la higiene de la seguridad y reducir la exposición potencial para el negocio.

¿Qué tipos de exposiciones pueden descubrir las EAP?

Las EAP pueden descubrir una amplia gama de exposiciones, incluyendo vulnerabilidades de software (CVE), errores de configuración en la nube, permisos de usuario inseguros, servicios de aplicaciones web expuestos y fallas en los sistemas de identidad, por mencionar algunos.

¿Por qué CVSS no es suficiente para la priorización?

La puntuación CVSS se enfoca en la gravedad técnica y carece de variables importantes que enriquecen la priorización, tales como accesibilidad, explotabilidad, inteligencia de amenazas y contexto de negocios. Las EAP toman en cuenta estas variables adicionales.

¿De qué manera las plataformas de evaluación de exposición ayudan a los CISO?

La EAP traduce datos técnicos complejos en métricas claras de riesgo para el negocio, de modo que los CISO puedan comunicar de forma más eficaz los riesgos de seguridad y para el negocio a la junta directiva y a los ejecutivos, con el fin de justificar la inversión en seguridad.

Sepa cómo Tenable One puede ofrecerle una vista unificada de toda su superficie de ataque. Solicite una demostración hoy mismo.

Renuncias de responsabilidad

GARTNER es una marca registrada y una marca de servicio de Gartner, Inc. y/o sus filiales en los EE. UU. e internacionalmente; PEER INSIGHTS es una marca registrada de Gartner, Inc. y/o sus filiales; en este documento, se utilizan con permiso. Todos los derechos reservados.

El contenido de Gartner Peer Insights consiste en opiniones de usuarios finales individuales con base en sus propias experiencias, y no debe interpretarse como declaraciones de hechos, ni representa las opiniones de Gartner ni de sus filiales. Gartner no respalda a ningún proveedor, producto ni servicio descrito en este contenido, ni ofrece garantía alguna, expresa o implícita, con respecto a este contenido, sobre su exactitud o integridad, incluyendo las garantías de comerciabilidad o idoneidad para un fin determinado.

Este gráfico fue publicado por Gartner, Inc. como parte de un documento de investigación más amplio y debe evaluarse dentro del contexto del documento completo. El documento de Gartner está disponible previa solicitud a Tenable.

Recursos de EAP

Plataformas de evaluación de exposición

Noticias de ciberseguridad que le son útiles

- Tenable One