¿Qué es CTEM?

Última actualización | 27 de enero de 2026 |

Gestión continua de la exposición a amenazas

Adelántese a las amenazas con un programa de gestión continua de la exposición a amenazas.

Índice

- ¿Qué es la gestión continua de la exposición a amenazas?

- Los cinco pasos de un ciclo de CTEM y las prácticas recomendadas

- ¿En qué se diferencia CTEM de la gestión de vulnerabilidades?

- Los tres pilares de CTEM

- El papel de las plataformas de evaluación de la exposición (EAP) en CTEM

- El rol de CAASM en CTEM

- El rol de EASM en CTEM

- Los beneficios principales de un programa de CTEM en ciberseguridad

- Cómo elegir una solución de CTEM

- Recursos de CTEM

- Productos de CTEM

¿Qué es la gestión continua de la exposición a amenazas?

Un programa de gestión continua de la exposición a amenazas está estructurado para ayudar a sus equipos a evaluar y priorizar eficazmente la mitigación de riesgos, al tiempo que madura constantemente su postura de ciberseguridad.

Establecida por Gartner en 2022, "la CTEM es una metodología que abarca totalmente a las personas, los procesos y las tecnologías, permitiendo a una organización evaluar de forma continua y consistente la accesibilidad, la exposición y la explotabilidad de sus activos digitales y físicos".

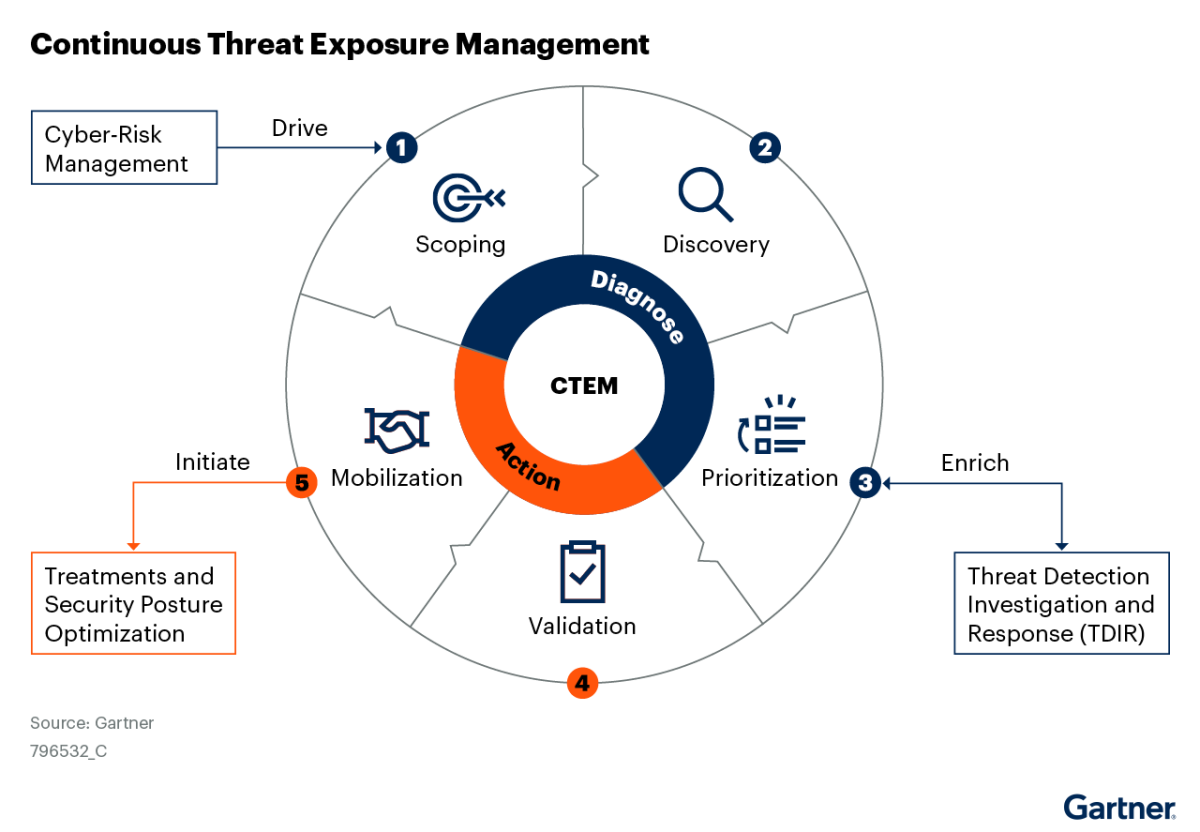

Los cinco pasos de un ciclo de CTEM y las prácticas recomendadas

CTEM es un ciclo continuo que se adapta a los cambios en cinco pasos. Cada paso apoya una función diferente.

- Definir el alcance y la cadencia de las evaluaciones de exposición. Establezca el alcance de la superficie de ataque que desea evaluar. Dé prioridad a los activos, sistemas y procesos de negocios críticos para alinear su programa con las prioridades de la organización. Enfóquese primero en las áreas de mayor impacto.

- Mejore la detección para incluir superficies de ataque a las que no se les pueden aplicar parches. Identifique activos y exposiciones, incluyendo vulnerabilidades, errores de configuración, credenciales poco seguras y dispositivos o servicios no aprobados para obtener visibilidad hacia TI, OT, la nube, IoT y sistemas externos.

- Utilice la priorización para enfocarse en exposiciones explotadas activamente. Priorice las exposiciones con base en factores como la gravedad, la explotabilidad, la criticidad de los activos, el contexto de negocios y la probabilidad de impacto para optimizar los procesos y la asignación de recursos.

- Utilice la validación para encontrar el tratamiento más impactante. Pruebe los riesgos identificados mediante simulaciones como pruebas de penetración o ejercicios de equipo rojo o morado para confirmar la explotabilidad de las vulnerabilidades y comprender las posibles rutas de ataque. La validación ayuda a perfeccionar los planes de priorización y corrección.

- Movilice soluciones eficaces integrando flujos de trabajo existentes y colaborando con equipos que no son de seguridad. Mitigue o corrija los riesgos identificados y validados, incluyendo controles de compensación o cambios en los procesos y configuraciones. Colabore con sus equipos de TI, seguridad y negocios.

¿En qué se diferencia CTEM de la gestión de vulnerabilidades?

CTEM es diferente de la gestión de vulnerabilidades. Esta solución aborda las complejidades modernas de la gestión de superficie de ataque, mientras que la gestión de vulnerabilidades tradicional se enfoca en la identificación de vulnerabilidades y la colocación de parches. CTEM amplía el alcance de la cobertura e incluye un abordaje proactivo y alineado con el negocio para gestionar las exposiciones a lo largo de su superficie de ataque.

De acuerdo a la investigación de Gartner®, How to grow vulnerability management into exposure management (noviembre de 2024), "los abordajes actuales hacia la superficie de ataque no están al día con el rápido ritmo de la evolución digital. Las organizaciones deben reducir rápidamente la exposición para que sus activos orientados al público sean menos visibles y accesibles".

El informe revela que “crear listas priorizadas de vulnerabilidades de seguridad no es suficiente para cubrir todas las exposiciones o encontrar soluciones procesables”. Es por eso que es fundamental que los líderes de seguridad comiencen a pensar en la gestión de exposición frente a la gestión de vulnerabilidades y cambien de la gestión de vulnerabilidades de tecnología tradicional hacia una práctica CTEM más amplia y dinámica.

Principales diferencias entre CTEM y la gestión de vulnerabilidades

- Los programas de gestión de vulnerabilidades comienzan con las vulnerabilidades de software en los sistemas de TI.

- CTEM ofrece una visibilidad unificada hacia los sistemas de TI, la nube, OT, IoT e identidad, y evalúa todas las exposiciones potenciales.

- Los programas avanzados de gestión de vulnerabilidades aplican un abordaje de priorización basado en el riesgo.

- CTEM utiliza contexto relacional y de negocios adicional para exponer combinaciones de riesgo tóxico, incluyendo rutas de ataque de activos críticos, para que pueda comprender mejor el impacto potencial del riesgo.

- Los programas de seguridad tradicionales utilizan herramientas de seguridad proactivas por separado, tales como la evaluación de vulnerabilidades y gestión de vulnerabilidades, y controles de seguridad reactivos como la respuesta ante amenazas e incidentes.

- CTEM alinea los datos, los flujos de trabajo y los objetivos de estas actividades separadas. Por ejemplo, comparte las rutas de ataque y el contexto de negocios para mejorar la toma de decisiones.

- Los programas de gestión de vulnerabilidades suelen ser lineales y estar enfocados en la TI.

- CTEM destaca la importancia de la alineación del negocio para comprender mejor las relaciones entre los activos, los riesgos y los servicios, procesos o actividades de negocio a los que apoyan.

Los tres pilares de CTEM

La gestión de exposición tiene tres pilares básicos. Cada pilar aborda diferentes aspectos de la comprensión y mitigación de riesgos.

- Gestión de superficie de ataque: se enfoca en la comprensión de cómo su superficie de ataque se presenta a los atacantes potenciales.

- Implica identificar y priorizar los riesgos cibernéticos visibles desde una perspectiva externa, como sistemas expuestos o errores de configuración.

- Las soluciones incluyen la gestión de superficie de ataque externa (EASM) para conseguir visibilidad externa y la gestión de la superficie de ataque de activos cibernéticos (CAASM) para detectar activos internos.

- Gestión de vulnerabilidades: identifica las vulnerabilidades y configuraciones de software que aumentan el riesgo de ataque cibernético. Herramientas tales como la evaluación de vulnerabilidades y la priorización de riesgos pueden ayudarle a detectar, clasificar y priorizar las vulnerabilidades para su corrección con base en el riesgo.

- Validación de la postura: evalúa cómo reaccionarían sus defensas y procesos en un ataque real. Herramientas tales como CAASM y las plataformas de evaluación de la exposición pueden recopilar información de diversas fuentes de proveedores, y detallar qué controles existentes ayudan a confirmar si un agente malicioso puede explotar una exposición (por ejemplo, la ausencia de un agente EDR en un dispositivo).

El papel de las plataformas de evaluación de la exposición (EAP) en CTEM

Una plataformas de evaluación de la exposición (EAP) es crucial en los procesos de gestión de exposición continua a amenazas. Centraliza la identificación, priorización y gestión del riesgo cibernético en diversos tipos de activos.

Las EAP detectan constantemente vulnerabilidades, errores de configuración y otros riesgos. También consolidan los datos para mejorar la visibilidad y orientar la corrección. Estas plataformas se integran con otras herramientas de detección para obtener información procesable, una piedra angular de la gestión moderna de la exposición.

Cómo apoyan las EAP a los programas de CTEM

Las EAP son esenciales para implementar la gestión continua de la exposición a amenazas. Sus herramientas y datos abordan la determinación del alcance, la detección, la priorización, la validación y la movilización.

Las EAP habilitan los siguientes elementos:

- Visibilidad completa con datos agregados en entornos de TI, OT, la nube e IoT. Obtendrá una visión integral de su superficie de ataque para dar seguimiento de todos los activos, incluyendo la TI oculta y componentes de terceros.

- Priorización contextual con base en la gravedad, la criticidad de los activos, la probabilidad de explotación y el impacto en el negocio para enfocar la corrección en los problemas de seguridad que tienen el mayor potencial de afectar a su organización.

- Toma de decisiones fundamentadas en el riesgo mediante la consolidación de los datos en un tablero de control único. Las EAP respaldan las decisiones estratégicas con información procesable sobre vulnerabilidades de alto riesgo e impacto potencial.

El rol de CAASM en CTEM

Las herramientas de CAASM le ofrecen una visibilidad unificada hacia su superficie de ataque interna. Las soluciones de CAASM agrupan datos de distintas herramientas y plataformas de seguridad para identificar y comprender sus activos, configuraciones, vulnerabilidades y brechas de seguridad.

CAASM coincide con los ciclos de CTEM y los apoya:

- Define el alcance interno de la superficie de ataque mediante la identificación de activos en la TI, la OT, la nube y otros entornos.

- Permite realizar un inventario interno detallado de activos y perfiles de riesgo, y destaca los errores de configuración, las vulnerabilidades y la TI oculta.

- Integra la criticidad de los activos y el contexto de negocios para priorizar los riesgos.

- Facilita las pruebas con integraciones de herramientas de evaluación o la introducción de datos de activos en simulaciones.

- Proporciona información procesable para corregir los riesgos identificados y exponer las amenazas cibernéticas.

El rol de EASM en CTEM

Las herramientas de EASM monitorean constantemente los activos accesibles desde Internet para exponer y evaluar vulnerabilidades, errores de configuración y otros riesgos cibernéticos que los atacantes podrían explotar.

EASM coincide con los ciclos de CTEM y los apoya:

- Define los activos accesibles desde el exterior, como entornos de nube pública, integraciones de terceros y TI oculta.

- Identifica y correlaciona constantemente los activos visibles desde el exterior y los riesgos asociados.

- Destaca las exposiciones externas críticas, tales como las susceptibles de exploits activos o con dependencias en sistemas de alto valor.

- Apoya la validación mediante simulaciones de ataques o pruebas manuales de los riesgos externos.

- Proporciona datos procesables para proteger los activos expuestos, lo que frecuentemente implica la colaboración con el área de TI o proveedores terceros.

Los beneficios principales de un programa de CTEM en ciberseguridad

Las herramientas de gestión continua de la exposición a amenazas ofrecen muchos beneficios:

- Consolidan la información de TI, OT, la nube e IoT para romper los silos de seguridad.

- Identifican y abordan los riesgos antes de que los atacantes los exploten.

- Se enfocan en vulnerabilidades de alto impacto con base en su gravedad, explotabilidad e impacto en el negocio.

- Agilizan los flujos de trabajo y reducen la evaluación y corrección manuales de riesgo.

- Garantizan que los controles de ciberseguridad protejan las actividades críticas del negocio y apoyen los objetivos estratégicos del negocio.

- Mitigan las amenazas avanzadas mediante la correlación y el abordaje de las rutas de ataque y los movimientos laterales.

- Proporcionan información contextual para tomar decisiones fundamentadas sobre riesgos y asignación de recursos.

- Respaldan el cumplimiento normativo con documentación y procesos claros de la gestión de riesgos.

- Perfeccionan estrategias de seguridad para responder a las amenazas cambiantes y a los cambios de la organización.

- Optimizan las prácticas de ciberseguridad mediante su integración en un marco dinámico e iterativo.

Cómo elegir una solución de CTEM

Existen muchas plataformas de CTEM en el mercado, pero no tienen las mismas capacidades y características. La solución de CTEM adecuada para su organización debe coincidir con sus capacidades para abordar sus desafíos de seguridad particulares.

A continuación, se indican cinco pasos recomendados para ayudarle en su trayecto de comprador de CTEM:

Comprenda sus necesidades y objetivos de seguridad. Antes de analizar a los proveedores de CTEM y las capacidades de los productos, debe comprender el apetito de riesgo de su organización, los requisitos de seguridad y el cumplimiento y los objetivos del programa.

Haga las siguientes preguntas:

- ¿Dónde tenemos brechas en la visibilidad hacia la superficie de ataque?

- ¿Cuáles son nuestros objetivos de seguridad más críticos?

- ¿Qué requisitos de cumplimiento (por ejemplo, RGPD, HIPAA) debe apoyar la solución?

- ¿Debemos mejorar la gestión de vulnerabilidades, la detección de amenazas o ambas?

Dé participación a las principales partes interesadas de todos los departamentos y equipos. Una solución CTEM puede proporcionar visibilidad hacia varios departamentos, tales como TI, gestión de riesgo, seguridad, DevOps y ejecutivos. La comprensión de sus necesidades le ayudará a priorizar las capacidades clave de CTEM para cada solución que evalúe.

Haga las siguientes preguntas:

- ¿Qué partes interesadas clave debemos incluir en este proceso?

- ¿Qué necesidades o desafíos específicos tienen los distintos departamentos (seguridad, TI, riesgo)?

- ¿Cómo coincidirá el programa de CTEM con nuestros objetivos de negocio generales?

- ¿Qué nivel de formación o apoyo precisarán las partes interesadas para utilizar CTEM con eficacia?

Establezca el alcance. Comprenda su superficie de ataque actual para determinar qué debe abordar la solución.

Haga las siguientes preguntas:

- ¿Qué entornos forman parte de nuestra superficie de ataque (nube, local, híbrido, OT, IoT, etc.)?

- ¿Precisamos que CTEM gestione determinados tipos de activos?

- ¿Cuál es nuestro nivel de visibilidad ideal hacia toda la superficie de ataque?

- ¿El alcance de la cobertura puede evolucionar a medida que nuestra organización crece o cambia?

Evalúe las características y capacidades. El marketing le atrae, pero, para tomar la mejor decisión, haga su tarea para comprender la funcionalidad de cada CTEM.

Haga las siguientes preguntas:

- ¿De qué manera CTEM prioriza las vulnerabilidades con base en el contexto de negocios?

- ¿Cuenta con flujos de trabajo de corrección automatizados?

- ¿Cómo admite la herramienta el análisis de ruta de ataque para visualizar el potencial de explotación?

- ¿Puede escalar y adaptarse a mis necesidades de negocios?

- ¿Tiene capacidad de detección en tiempo real de amenazas y vectores de ataque emergentes?

Evalúe las integraciones. Un programa de CTEM que no funcione con las herramientas de seguridad existentes puede suponer más un obstáculo que una ayuda.

Haga las siguientes preguntas:

- ¿En qué medida se integra con nuestras herramientas de seguridad existentes (por ejemplo, SIEM, SOAR)?

- ¿Con qué rapidez podemos implementar e integrar CTEM en nuestros flujos de trabajo actuales?

- ¿Cuenta capacidades de configuración flexibles para satisfacer las cambiantes necesidades en materia de seguridad?

- ¿En qué medida correlaciona y consolida los datos de distintas fuentes para mejorar la detección de amenazas y la respuesta?

Vea los recursos y productos de CTEM adicionales de Tenable para comprender mejor la gestión continua de la exposición a amenazas y cómo puede fortalecer su ciberseguridad.

*GARTNER es una marca registrada y una marca de servicio de Gartner, Inc. y/o sus filiales en los EE. UU. e internacionalmente, y se usa, en este documento, con permiso. Todos los derechos reservados.

Recursos de CTEM

Productos de CTEM

Noticias de ciberseguridad que le son útiles

- Tenable One