Tenable

Identity Exposure

La solución imprescindible para la

gestión de postura de seguridad de identidades (ISPM)

Fortalezca su postura de seguridad y defiéndase contra ataques basados en identidad.

Pare los exploits basados en identidad

Conozca toda la realidad de su identidad

Deshaga silos empresariales y unifique su infraestructura de identidad híbrida, incluyendo Active Directory y Entra ID.

Exponga

sus principales

brechas de identidad

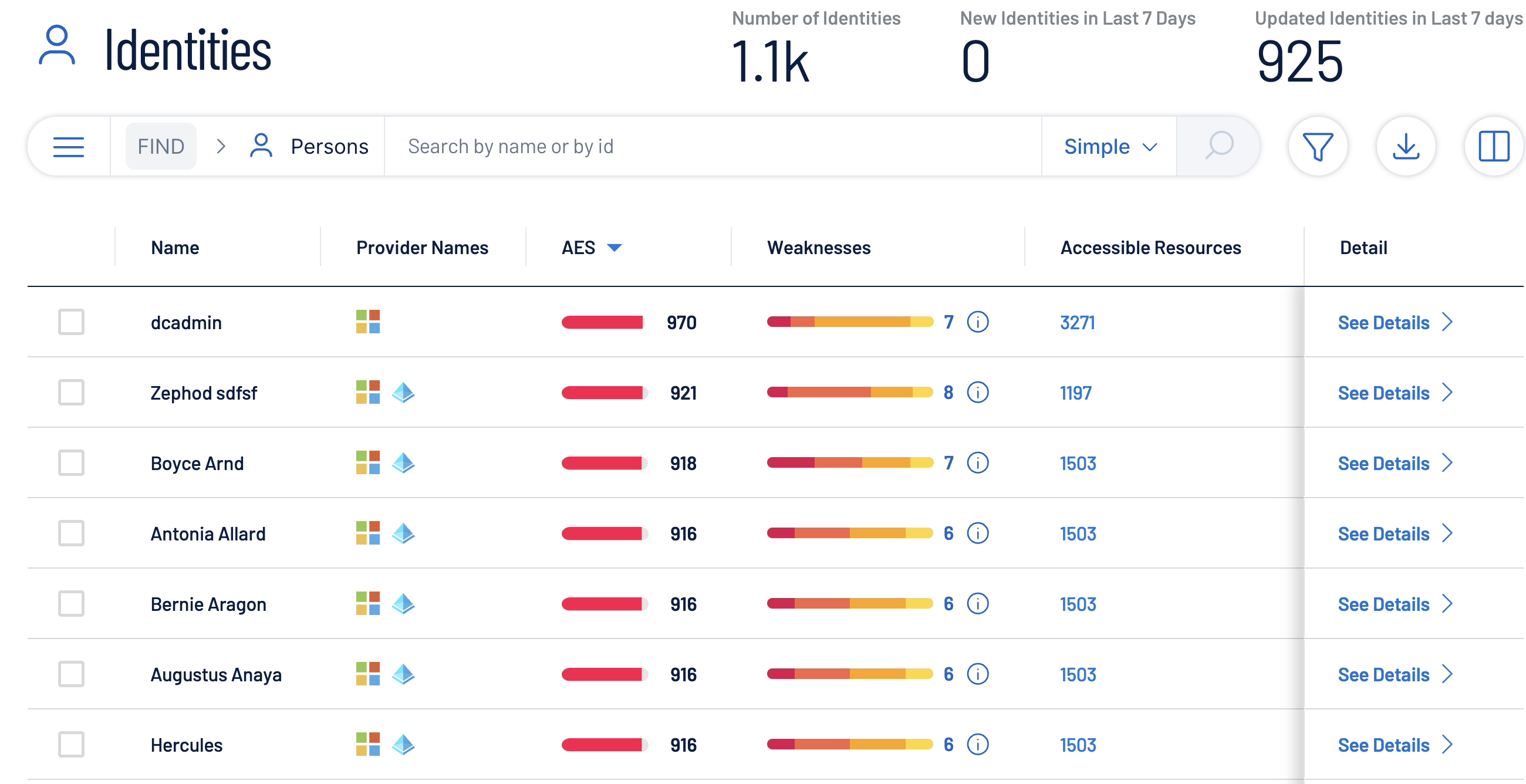

Evalúe sus identidades usando la puntuación de riesgo para ubicar las identidades más riesgosas que requieren atención.

Cierre las exposiciones basadas en identidad con velocidad

Aproveche la orientación detallada de corrección y los scripts listos para la automatización para tomar medidas inmediatas.

Cierre la exposición de identidades para reducir el riesgo

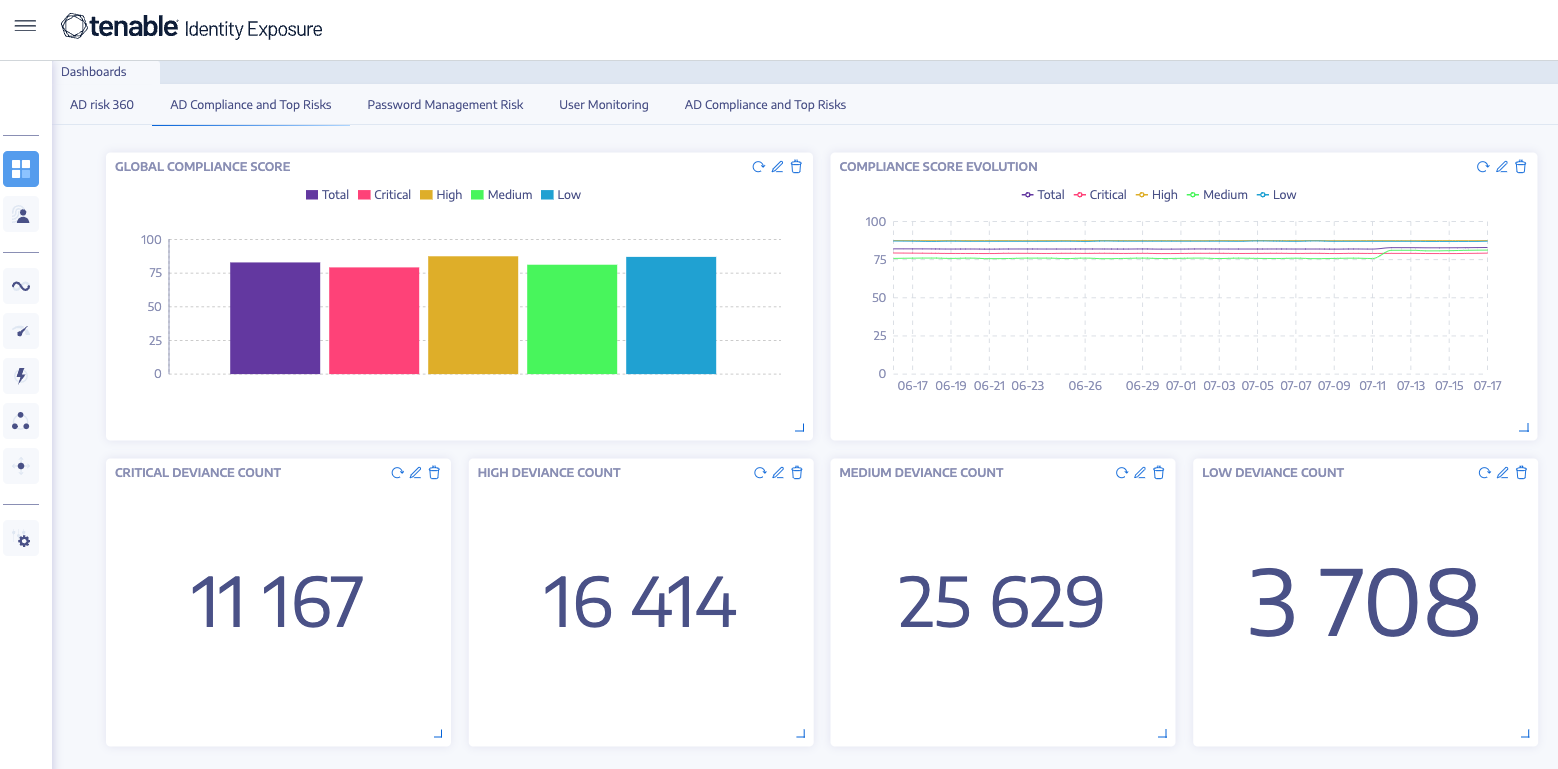

Las identidades son el nuevo perímetro: las identidades en riesgo están en el centro de casi todos los ataques cibernéticos exitosos. Al detectar errores de configuración, acceso con privilegios en exceso y debilidades en Active Directory (AD) y Entra ID, Tenable Identity Exposure fortalece su postura de seguridad y evita ataques basados en la identidad antes de que ocurran.

Vea todo el panorama

Tenable Identity Exposure unifica y analiza su superficie de riesgo para las identidades, validando continuamente AD y Entra ID para detectar debilidades, errores de configuración y permisos riesgosos. La integración del contexto de identidad a profundidad en Tenable One, la plataforma de gestión de exposición, puede ayudar a eliminar silos, detectar combinaciones tóxicas y priorizar los riesgos, para que usted pueda corregir las exposiciones que importan más.

Elimine las rutas de ataque

Tenable Identity Exposure elimina las exposiciones y las rutas de ataque que los agentes maliciosos podrían explotar, lo que garantiza que los atacantes tengan problemas para encontrar un punto de incursión y no tengan un siguiente paso si lo llegan a descubrir.

Incursión

inicial

Mediante phishing o vulnerabilidades

Explorar

Movimiento lateral a lo largo del entorno objetivo

Elevar

Obtener acceso privilegiado

Evadir

Ocultar las huellas forenses

Establecer

Instalar código para obtener permanencia

Exfiltrar

Exfiltrar datos o ir tras un rescate

Proteja la infraestructura de identidad híbrida

- Mapee y consolide identidades entre proveedores de identidad para eliminar los puntos ciegos que genera la dispersión de identidades, ya que de ellos dependen los atacantes.

- Identifique relaciones de confianza riesgosas y rutas de ataque entre dominios entre AD local y Entra ID en la nube para detener la escalación de privilegios y el movimiento lateral.

- Clasifique las identidades, los errores de configuración y las cuentas con privilegios excesivos por su impacto en la seguridad para enfocar los esfuerzos de remediación donde más se necesiten.

- Realice el seguimiento de los cambios de identidad y detecte actividad maliciosa en la infraestructura de identidad híbrida, en el momento en que sucede.

- Identifique y corrija credenciales obsoletas, cuentas con privilegios excesivos y errores de configuración que colocan en riesgo tanto a AD como a Entra ID.

Prevenga con confianza los ataques antes de que sucedan

Implementado a su manera

Protege Active Directory (AD) y Entra ID con opciones de implementación flexibles: local, para un control total sobre sus datos de identidad, o SaaS, para una seguridad escalable basada en la nube.

Proteja sin riesgos

Tenable Identity Exposure es totalmente sin agente, opera con solo una cuenta de usuario estándar para auditar configuraciones y detectar amenazas avanzadas contra las identidades en tiempo real.

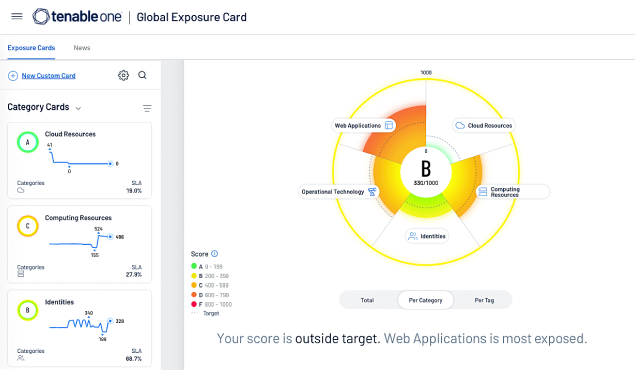

Disponible a través de Tenable One: la única plataforma de gestión de exposición impulsada por IA del mundo

Tenable One resuelve el desafío más importante de la seguridad moderna: un abordaje profundamente dividido para ver y combatir los riesgos cibernéticos. Eliminamos el riesgo unificando la visibilidad, la información y la acción de la seguridad en toda la superficie del ataque para exponer y cerrar brechas rápidamente. Los clientes usan Tenable One para erradicar las debilidades cibernéticas prioritarias y protegerse contra ataques dirigidos tanto a la infraestructura de TI como a los entornos en la nube hasta la infraestructura crítica y a todo lo que hay en el medio.

Más información

Preguntas frecuentes

-

¿Cuáles son las principales capacidades de Tenable Identity Exposure?

-

Tenable Identity Exposure proporciona seguridad de identidad proactiva para poder tener protección contra amenazas basadas en identidades en Active Directory (AD), Entra ID y otros proveedores de identidad, para que usted pueda gestionar toda su superficie de riesgo para las identidad de manera eficiente.

Las capacidades clave de Tenable Identity Exposure son las siguientes:

- Unificación de la visibilidad de las identidades: obtenga una vista consolidada de todas las identidades humanas y de máquina a lo largo de Active Directory (AD), Entra ID y otros proveedores de identidad (IDP).

- Exposición de los riesgos para las identidades: detecte y priorice errores de configuración, permisos en exceso y rutas de ataque que los adversarios pueden explotar.

- Optimización de la corrección: proporcione pasos de corrección guiados y scripts automatizados para corregir las brechas de seguridad de manera eficiente.

-

¿Qué es gestión de postura de seguridad de identidades (ISPM)?

-

La gestión de postura de seguridad de identidades (ISPM) consiste en un abordaje proactivo para proteger las infraestructuras de identidad mediante la evaluación, el monitoreo y la mitigación continuos de los riesgos relacionados con las identidades. La ISPM va más allá de la gestión tradicional de identidad y acceso (IAM), enfocándose en identificar errores de configuración, permisos en exceso, relaciones de confianza riesgosas y rutas de ataque que podrían ser explotadas por los atacantes.

Tenable Identity Exposure incorpora los principios de ISPM al proporcionar una vista de 360 grados de los riesgos de seguridad para las identidades en entornos híbridos como Active Directory (AD) y Entra ID. Mapea continuamente los indicadores de exposición (IoE) a las identidades, para que usted pueda priorizar y corregir los riesgos antes de que los agentes maliciosos los exploten.

Mientras que las soluciones tradicionales de detección y respuesta de amenazas contra las identidades (ITDR) reaccionan a los ataques en curso, la ISPM previene los ataques al abordar las brechas de seguridad antes de que se conviertan en amenazas. La ISPM también se integra con estrategias más amplias de la gestión de exposición a amenazas continua (CTEM) para proporcionar a su organización una visión integral de su superficie de riesgo para las identidades.

-

¿Qué ataques y técnicas contra Active Directory (AD) y Entra ID detecta Tenable Identity Exposure?

-

Tenable Identity Exposure detecta muchas de las técnicas que los agentes maliciosos utilizan en los ataques cibernéticos para obtener privilegios elevados y permitir el movimiento lateral, incluyendo DCShadow, fuerza bruta, Password Spraying, DCSync, Golden Ticket y más.

-

¿Cómo audita Tenable Identity Exposure a Active Directory (AD) y a Entra ID?

-

Tenable Identity Exposure es la única solución en el mercado que no requiere implementación en controladores de dominio, puntos de conexión o entornos de Entra ID. Además, Tenable Identity Exposure solo necesita una cuenta de usuario estándar para operar. Esta arquitectura única permite a sus equipos de seguridad auditar rápidamente configuraciones y detectar ataques sofisticados en tiempo real, eliminando las complejidades de la implementación y minimizando los riesgos para la seguridad asociados con agentes y cuentas privilegiadas.

-

¿Tenable Identity Exposure es una herramienta de auditoría de seguridad de punto en el tiempo para infraestructura de identidad híbrida?

-

No. Tenable Identity Exposure no es una herramienta de auditoría de seguridad de punto en el tiempo. Los errores de configuración y las vulnerabilidades en infraestructuras de identidades híbridas, como Active Directory (AD) y Entra ID, pueden presentarse en cualquier momento, haciendo que las auditorías de punto en el tiempo sean obsoletas casi inmediatamente después de completarlas.

Tenable Identity Exposure monitorea continuamente infraestructuras de identidades híbridas, desde las instalaciones locales hasta la nube, par detectar nuevas debilidades y técnicas de ataque avanzadas. Proporciona alertas en tiempo real para que usted pueda identificar y abordar las vulnerabilidades con rapidez y mitigar los riesgos de manera efectiva sin depender de evaluaciones periódicas obsoletas.

-

¿Qué fuentes de datos emplea Tenable Identity Exposure?

-

Tenable Identity Exposure emplea datos de identidades provenientes de Active Directory (AD), Entra ID y otros proveedores de identidad (IDP) para evaluar las exposiciones de las identidades. También integra con los datos de la plataforma Tenable One, como seguridad en la nube, gestión de vulnerabilidades y tecnología operativa (OT) para proporcionar una solución completa de gestión de exposición.

-

¿Tenable Identity Exposure es una solución de gestión de activos cibernéticos (CAM)?

-

Tenable Identity Exposure no es una herramienta tradicional de gestión de activos cibernéticos (CAM). Más bien, proporciona visibilidad específica de identidades e información de riesgo que contribuyen a tener un abordaje de CAM más amplio. Al ofrecer una vista de 360 grados de todas las identidades a lo largo de Active Directory (AD) y Entra ID, Tenable Identity Exposure señala las vulnerabilidades y los riesgos que son únicos para los diferentes sistemas de identidad.

Mediante su integración con Tenable One, alinea la seguridad de identidades con los principios de la gestión de exposición a amenazas continua (CTEM), cerrando la brecha entre la detección de activos y la reducción proactiva del riesgo. Mientras que las soluciones CAM se enfocan en detectar y gestionar una amplia gama de activos cibernéticos, Tenable Identity Exposure se especializa en análisis a profundidad centrados en identidades, que son fundamentales para prevenir ataques basados en credenciales y proteger su superficie de identidad en constante expansión.

-

¿Puedo exportar datos desde Tenable Identity Exposure?

-

Sí. Puede descargar los hallazgos de las tablas de datos. Usted puede personalizar los informes para que se muestren las columnas específicas que necesita. El formato de archivo aceptado actualmente para la exportación es .CSV.

-

¿Cómo ayuda Tenable Identity Exposure con la visibilidad centralizada de los riesgos para la identidad?

-

Tenable Identity Exposure proporciona una vista centralizada de las debilidades de identidades, como errores de configuración y permisos en exceso, a lo largo de Active Directory (AD), Entra ID y entornos híbridos. Ayuda a su organización a identificar, priorizar y corregir rápidamente los riesgos para las identidades a escala, reduciendo las rutas de ataque y fortaleciendo la postura de seguridad.

-

¿Qué es Identity Asset Exposure Score (AES)?

-

El Identity Asset Exposure Score (AES) es un sistema de puntuación impulsado por IA que evalúa y clasifica cada identidad en función de su nivel de riesgo. Considera lo siguiente:

- Vulnerabilidades inherentes como credenciales débiles, errores de configuración y cuentas obsoletas.

- Riesgos heredados de activos asociados como dispositivos vulnerables o membresías a grupos riesgosos.

-

¿Tenable Identity Exposure requiere agentes o cuentas privilegiadas?

-

No. Tenable Identity Exposure es completamente sin agentes y no requiere cuentas privilegiadas para monitorear, lo que facilita su implementación y reduce los riesgos para la seguridad.

-

¿Cómo se integra Tenable Identity Exposure con otras soluciones de Tenable?

-

Tenable Identity Exposure se integra con Tenable One, aprovechando la gestión de vulnerabilidades, la seguridad en la nube y los datos de tecnología operativa para proporcionar una visión de los riesgos relacionados con la identidad dentro de la superficie de ataque general de una organización.

-

¿Cómo ayuda Tenable Identity Exposure en los requisitos de cumplimiento regulatorio?

-

Tenable Identity Exposure apoya en los esfuerzos de cumplimiento al identificar y mitigar continuamente riesgos relacionados con identidades que podrían generar infracciones a las normas regulatorias. Ayuda a las organizaciones a alinearse con marcos de seguridad clave, incluyendo los siguientes:

- Controles NIST CSF y CIS: al abordar las brechas de seguridad de identidades, Tenable Identity Exposure ayuda en el cumplimiento de controles de seguridad críticos necesarios para un gobierno de identidades robusto.

- ISO 27001 y SOC 2: ayuda a hacer cumplir las políticas de acceso de identidades y las prácticas recomendadas de seguridad para apoyar en los esfuerzos de cumplimiento de normas regulatorias.

- RGPD y CCPA: garantiza visibilidad y control de riesgos relacionados con identidades, contribuyendo de esta manera a los mandatos de protección de datos y privacidad.

- Zero Trust y órdenes ejecutivas: fortalece la seguridad de las identidades como parte de iniciativas más amplias de Zero Trust y cumplimiento de las directivas gubernamentales de ciberseguridad.

Al detectar y corregir proactivamente errores de configuración, cuentas con privilegios en exceso y rutas de ataque a identidades, Tenable Identity Exposure ayuda a las organizaciones a mantener el cumplimiento de la seguridad y a reducir el riesgo de vulneraciones basadas en credenciales.

Recursos relacionados

Comience con Tenable Identity Exposure

Con la implementación de Tenable Identity Exposure en nuestro perímetro global, proporcionamos a las partes interesadas una visibilidad de los riesgos corporativos de ciberseguridad que era muy necesaria.

- Tenable Identity Exposure