Limitación del enfoque: mejoras en el VPR de Tenable y comparación con otros modelos de priorización

Tenable lanzará una serie de mejoras al Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR), incluyendo inteligencia de amenazas enriquecida, información y capacidad de explicación impulsadas por IA y metadatos contextuales. Sepa cómo la eficacia optimizada de la priorización del VPR mejorado se compara con otras estrategias comunes de priorización.

Introducción

Una priorización eficaz de las vulnerabilidades requiere una combinación de cobertura y eficacia a la hora de reducir el número absoluto de hallazgos que deben abordar los equipos de seguridad y TI. En este blog, exploramos las estrategias comunes que utilizan los equipos de seguridad para priorizar las vulnerabilidades que deben corregirse y analizamos cómo se comparan en función de la identificación de los hallazgos que presentan la mayor amenaza potencial para una organización.

Tenable lanzó y patentó la versión original del Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR) en 2019 para empoderar a los equipos de seguridad para que prioricen de manera más eficaz las vulnerabilidades a fin de determinar los esfuerzos de corrección. Ahora, en 2025, lanzaremos mejoras al VPR, para duplicar su eficacia frente a la versión original en cuanto a la identificación de CVE que están siendo explotadas actualmente en la realidad o que es probable que sean explotadas a corto plazo.

El problema de la priorización de vulnerabilidades

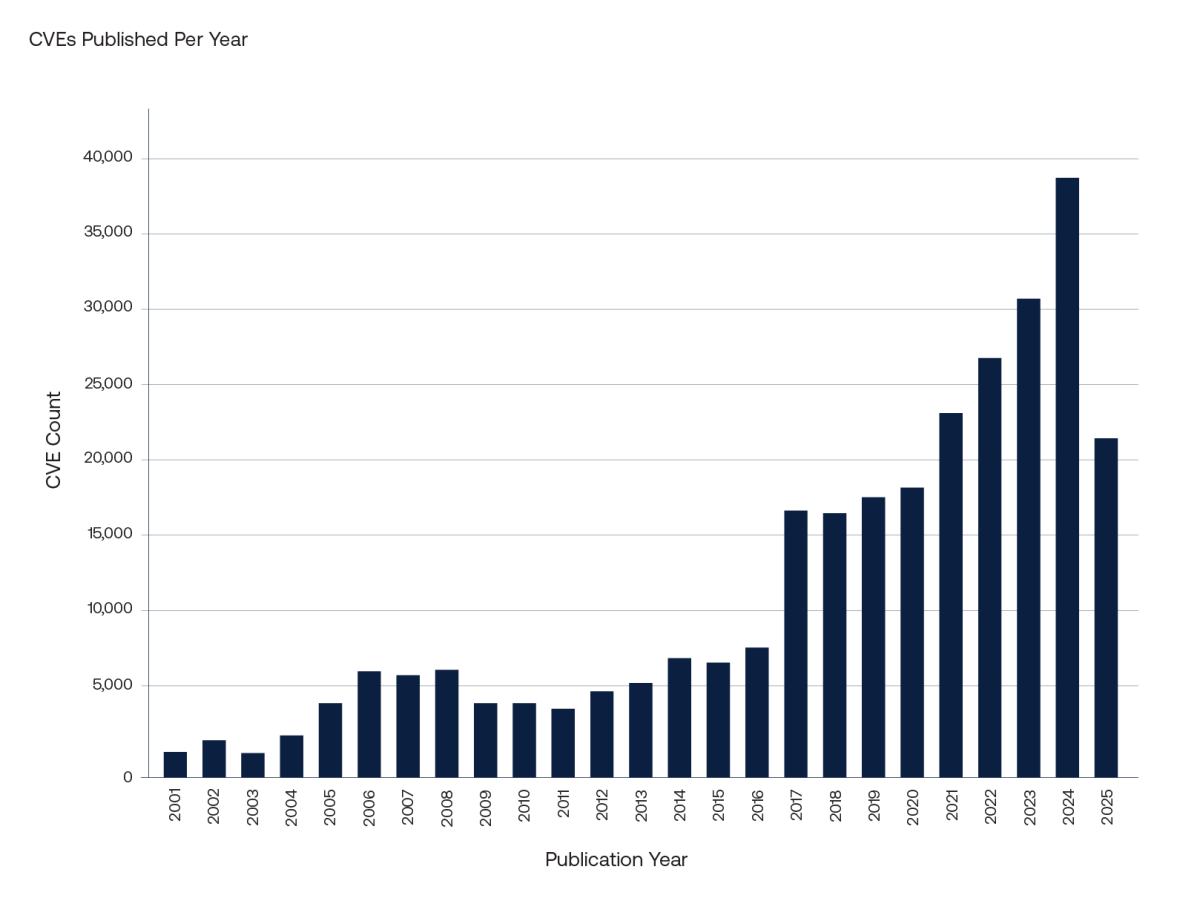

La priorización de vulnerabilidades planteó un reto a los equipos de seguridad durante muchos años y se vio exacerbada por la publicación constante de un número cada vez mayor de vulnerabilidades de software.

El gráfico de barras anterior muestra el número de vulnerabilidades y exposiciones comunes (CVE) publicadas al año. Este número ha ido en aumento constante y ha aumentado cada vez más significativamente desde 2022. En el momento de la publicación de este blog, ya se publicaron más de 20 000 vulnerabilidades nuevas en la Base de datos nacional de vulnerabilidades (NVD) desde principios de 2025.

Tenable reconoce desde hace tiempo la necesidad crítica de priorizar las vulnerabilidades de forma eficaz, y el VPR ha proporcionado sistemáticamente a los equipos de seguridad información procesable y práctica para hacer frente a este desafío. El VPR está disponible en los siguientes productos de Tenable:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

Aunque el VPR ha sido un elemento integral de las soluciones de gestión de vulnerabilidades de Tenable desde su lanzamiento, el escenario de las amenazas en constante evolución y el volumen absoluto de vulnerabilidades nuevas requieren una innovación constante. Nos complace presentarle las mejoras recientes al VPR en Tenable Vulnerability Management, que son una respuesta directa al crecimiento acelerado de vulnerabilidades dadas a conocer y cuyo objetivo es perfeccionar aún más nuestras capacidades de priorización y facultar a las organizaciones para que se concentren en las amenazas que más importan, con una precisión y eficacia mucho mayores.

Mejoras del modelo de puntuación del VPR

El algoritmo mejorado de puntuación del VPR consta de dos componentes clave:

- La puntuación del impacto del Sistema de puntuación de vulnerabilidades comunes (CVSS).

- Una puntación de amenazas con base en la probabilidad de actividad de explotación a corto plazo en la realidad.

Se utiliza un modelo de clasificación de bosques aleatorios para predecir la probabilidad de una actividad de explotación a corto plazo con base en los datos de funcionalidades recopiladas durante los 180 días anteriores.

Para obtener estas funcionalidades del modelo se utilizan diversas fuentes de datos.

- El equipo de Tenable Research proporciona datos de expertos tales como: si una CVE fue explotada recientemente en la realidad, si la CVE es de día cero o si fue explotada por malware. Estas etiquetas se basan en artículos de noticias de confianza que leen nuestros investigadores de seguridad.

- La IA generativa se utiliza para procesar una lista seleccionada de artículos de noticias a escala y proporcionar información similar, además de otros detalles, tales como los agentes maliciosos que atacan a la CVE.

- Los datos de envío de malware se obtienen de feeds de inteligencia de amenazas, mientras que otros metadatos de CVE se obtienen de la NVD y la Agencia de Ciberseguridad y Seguridad de infraestructura (CISA).

La probabilidad de explotación que se obtiene del modelo de aprendizaje automático se asigna a una puntuación de amenazas en el rango de 0 a 5 y se combina con la puntuación del impacto de CVSS para obtener el VPR. La puntuación está en el rango de 0 a 10, de manera análoga a la puntuación básica de CVSS.

VPR = (Puntuación del impacto/6)*5 + Puntuación de amenazasLa gravedad del VPR se clasifica como Low (Baja) (de 0 a 4), Medium (Media) (de 4 a 7), High (Alta) (de 7 a 9) o Critical (Crítica) (de 9 a 10), de forma análoga a la gravedad de CVSS. El equipo de Tenable Research también monitorea las puntuaciones del VPR y puede subir o bajar de categoría cualquier puntuación que considere anómala.

Para obtener información más detallada sobre el modelo del VPR, consulte nuestro documento técnico que está disponible al público.

Estrategias de priorización

A continuación, se presentan algunas de las estrategias más comunes que utilizan los equipos de seguridad para priorizar las vulnerabilidades.

Gravedad CVSSv3

La gravedad de CVSS mencionada anteriormente es una de las estrategias de priorización más utilizadas. Sin embargo, demasiadas CVE se clasifican de gravedad High (Alta) o Critical (Crítica). Esto hace que se prioricen demasiadas CVE para corregir y a los equipos les resulta imposible saber cuáles son las más importantes o por dónde empezar sin utilizar datos adicionales.

EPSS

El Sistema de puntuación de predicción de exploit (EPSS) tiene un objetivo similar al del modelo de amenazas del VPR, ya que busca identificar las CVE que tienen más probabilidades de ser explotadas en la realidad. Los resultados del modelo son la probabilidad de explotación. En el documento técnico "Enhancing Vulnerability Prioritization: Data-Driven Exploit Predictions with Community-Driven Insights" (Mejorar la priorización de vulnerabilidades: predicciones de exploits basadas en datos con información de la comunidad), los investigadores del EPSS presentan el umbral de decisión optimizado de 0,36 para determinar qué CVE deben corregirse. Este umbral se utiliza en el análisis que figura a continuación para determinar qué CVE se priorizan y así evaluar el rendimiento. El usuario puede elegir libremente un límite de decisión propio, por lo que esta no es la única posibilidad.

La lista KEV de la CISA

La CISA (Agencia de Ciberseguridad y Seguridad de Infraestructura) mantiene una lista de Vulnerabilidades Explotadas Conocidas (KEV). Una estrategia de priorización posible sería corregir primero todo lo que aparezca en esta lista. Aunque se sabe que todo lo que figura en esta lista puede explotarse, puede llevar tiempo agregarle CVE. Esto puede dar a los atacantes una ventana de tiempo en la que las CVE explotadas pueden pasar desapercibidas. La lista de KEV de la CISA también incluye específicamente productos que las organizaciones utilizan en el marco de la autoridad de la CISA. No incluye todos los productos.

El VPR de Tenable

La versión original del VPR proporciona un conjunto drásticamente reducido de CVE en las que enfocarse, en comparación con CVSS. También proporciona información contextual para explicar la puntuación. Las mejoras realizadas al VPR reducen aún más el tamaño del conjunto de CVE priorizadas sin ninguna pérdida en la cobertura de aquellas CVE que son explotadas en la realidad. La versión mejorada del VPR también proporciona mucha más información contextual, que se detalla en nuestro documento técnico.

La versión mejorada pone a disposición del usuario final el modelo de probabilidad de explotación (probabilidad de amenazas). Esto abre la puerta a otra estrategia de priorización que se basa puramente en el umbral de probabilidad de amenazas de forma similar al EPSS. Esta estrategia no tiene en cuenta la puntuación de impacto de CVSS del mismo modo que la puntuación del VPR, por lo que puede no ser adecuada para algunos equipos de seguridad. El límite de decisión optimizado que equilibra los falsos negativos y los falsos positivos es de 0,23, donde cada CVE con una probabilidad de amenaza superior a este umbral se prioriza para su corrección. A continuación, se evalúa el rendimiento de este umbral, denominado Probabilidad de amenazas del VPR mejorado (A) y otro umbral (Probabilidad de amenazas del VPR mejorado [B]).

Cómo actúan las estrategias comunes de priorización de vulnerabilidades

Hay dos tipos de errores que puede cometer una estrategia de priorización de vulnerabilidades:

- Falsos negativos: no se prioriza una CVE que posteriormente se asocia a una actividad de explotación a corto plazo.

- Falsos positivos: se prioriza una CVE que posteriormente no se asocia a una actividad de explotación a corto plazo.

Las siguientes métricas se utilizan para evaluar el rendimiento de cada una de las estrategias comunes de priorización con respecto a los errores descritos anteriormente:

- Cobertura: porcentaje de CVE que se descubrieron asociadas a actividades de explotación en la ventana de tiempo de 28 días posteriores y que fueron priorizadas correctamente por la estrategia de corrección.

- Eficiencia: porcentaje de CVE priorizadas por la estrategia de corrección determinada que se descubrieron asociadas a actividades de explotación en la ventana de tiempo de 28 días posteriores.

Suele haber una relación de concesiones entre cobertura y eficacia. Para reducir el número de falsos negativos (mayor cobertura), es probable que haya que priorizar más CVE, lo que, por lo general, conlleva más falsos positivos (menor eficacia), y viceversa. Los equipos de seguridad suelen dar prioridad a una cobertura elevada antes que a la eficacia, con la intención de minimizar la superficie de ataque y reducir la probabilidad de que se produzca una filtración exitosa. Sin embargo, esto conlleva el costo de dedicar más recursos o tiempo a vulnerabilidades menos críticas, lo que supone un desperdicio de esfuerzos. Por lo tanto, es importante que la carga de trabajo en sí (es decir, el número de vulnerabilidades marcadas como High [Altas] o Critical [Críticas]) se reduzca para que los equipos puedan trabajar de manera eficaz.

Cómo se comparan las estrategias comunes de priorización de vulnerabilidades frente a la explotación observada

Para evaluar el rendimiento predictivo de cada una de las estrategias de priorización definidas anteriormente, el equipo de Ciencia de Datos de Tenable registró las puntuaciones respectivas el 24 de marzo de 2025. Con base en estas puntuaciones, se determinó qué CVE serían prioritarias para su corrección según cada estrategia. Si bien no hay forma de saber realmente qué CVE se explotan activamente en la realidad en cierto momento, podemos hacer una aproximación con base en algunos indicadores. Se determinó que las CVE se explotaban activamente en la realidad con base en uno o más de los siguientes criterios:

- si se informaron públicamente como explotadas durante la ventana de tiempo;

- si se añadieron a KEV de CISA en la ventana de tiempo; o

- si observamos envíos de malware utilizando la CVE durante la ventana de tiempo.

En total, se detectaron 648 CVE explotadas activamente en la realidad durante la ventana de tiempo de 28 días posteriores al 24 de marzo de 2025.

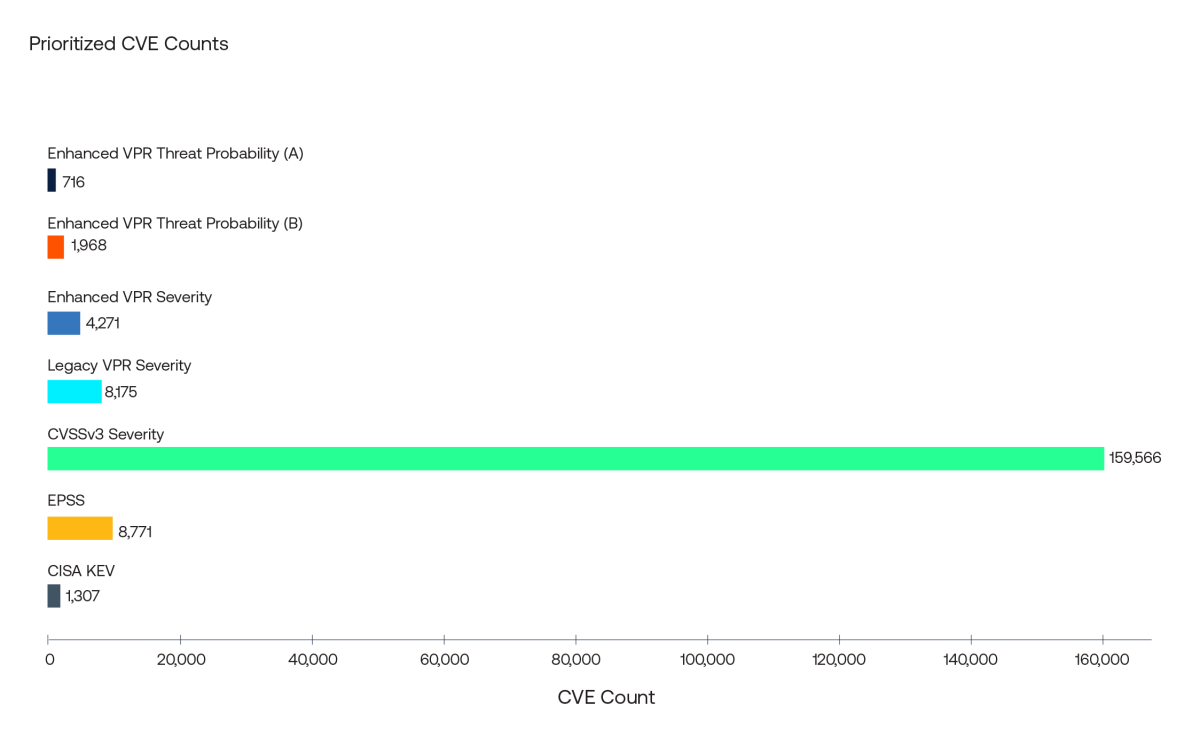

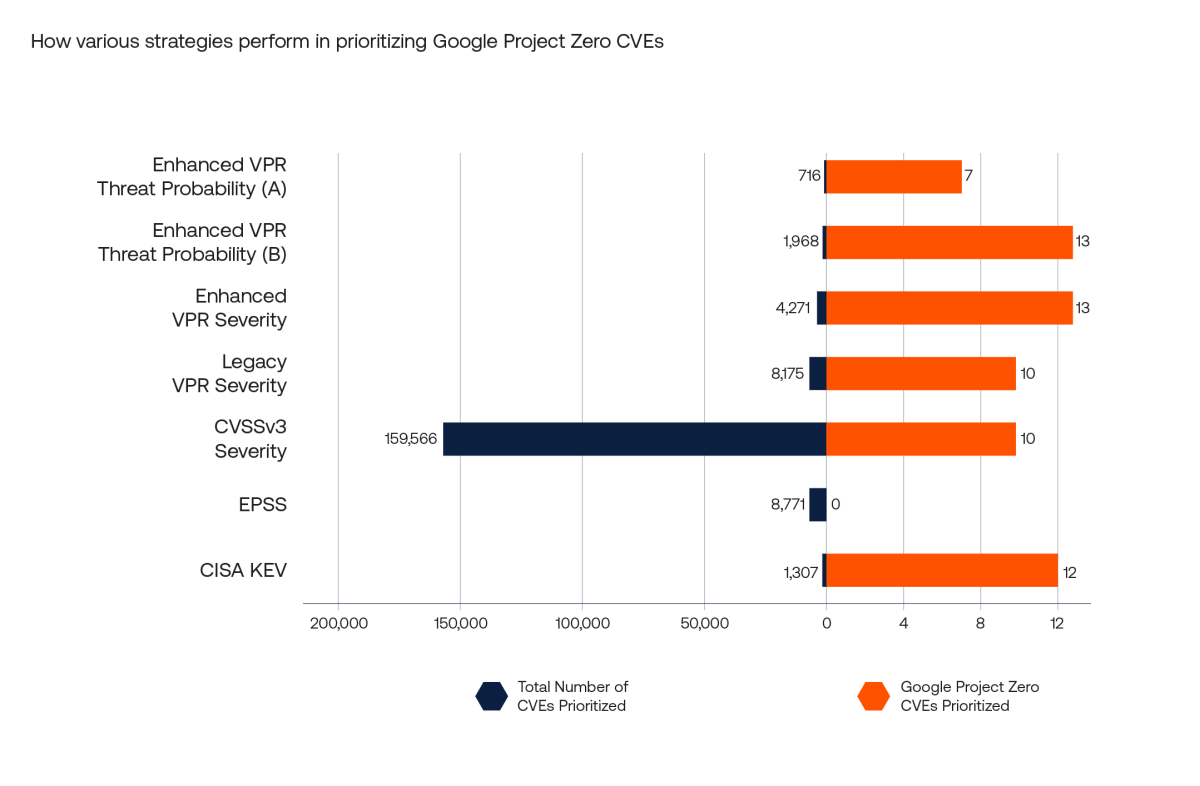

El siguiente gráfico de barras muestra el número de CVE priorizadas por cada una de las estrategias comunes de priorización descritas anteriormente. Las estrategias de Gravedad CVSSv3, Gravedad del VPR mejorado y Gravedad del VPR tradicional priorizan las CVE que tienen una gravedad High [Alta] o Critical [Crítica] según cada métrica, respectivamente. Se puede ver de inmediato el problema con la Gravedad CVSSv3: se priorizan demasiadas CVE. Se incluyen las dos estrategias de probabilidad de amenazas del VPR mejorado: la Probabilidad de amenazas del VPR mejorado (A) utiliza el umbral optimizado de 0,23 y la Probabilidad de amenazas del VPR mejorado (B) utiliza un umbral alternativo de 0,02. La primera hace posible una comparación justa entre la probabilidad de amenazas del VPR mejorado y el EPSS, ya que el EPSS se evalúa utilizando su umbral optimizado de 0,36. El segundo umbral da prioridad a la cobertura frente a la eficacia al reducir el límite de decisión a 0,02.

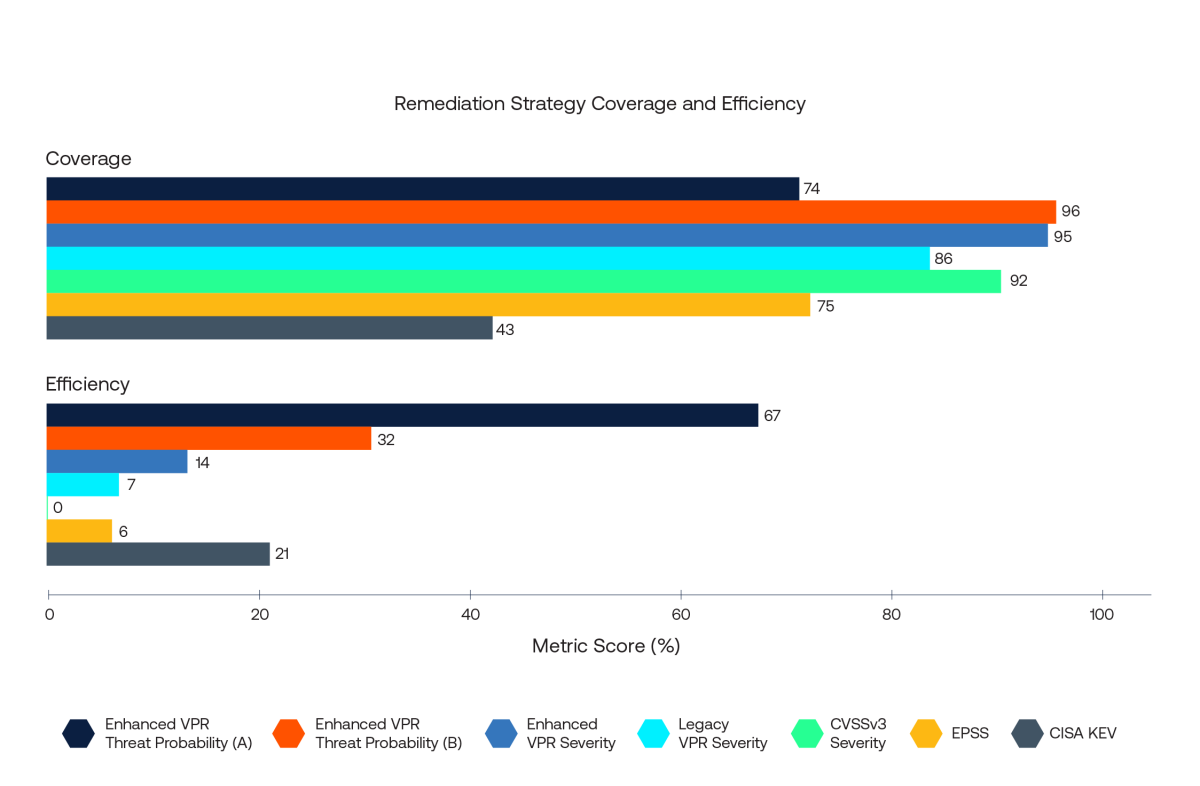

Las métricas de cobertura y eficacia de cada una de estas estrategias se muestran en el siguiente gráfico de barras.

Se puede observar que la Probabilidad de amenazas del VPR mejorado (B), la Gravedad del VPR mejorado, la Gravedad del VPR tradicional y la Gravedad CVSSv3 obtienen puntuaciones muy altas en función de la cobertura. Estas cuatro estrategias priorizaron correctamente entre 560 y 620 de las 648 CVE asociadas a la actividad de los exploits. La diferencia fundamental es el número total de CVE que priorizó cada estrategia. Para lograr su cobertura elevada, la Gravedad CVSSv3 priorizó casi 160 000 CVE, una carga de trabajo excesivamente grande para los equipos de seguridad, lo que se refleja en su estadística de eficacia de aproximadamente el 0 %.

En cambio, la Gravedad del VPR mejorado tiene una puntuación de cobertura comparable a la Gravedad CVSSv3, pero priorizó aproximadamente 4000 CVE (14 % de eficacia). Esto supone un salto monumental en la eficacia. La Probabilidad de amenazas del VPR mejorado (B) tiene una puntuación de cobertura ligeramente superior, del 96 %, y priorizó menos de 2000 CVE, lo que supone una eficacia del 32 %. (Como se señaló anteriormente, las dos estrategias de probabilidad de amenazas del VPR no tienen en cuenta la puntuación del impacto de CVSSv3).

Si se compara la estrategia Probabilidad de amenazas del VPR mejorado (A) con el EPSS (ambas estrategias utilizan los respectivos límites de decisión optimizados), se observa que la Probabilidad de amenazas del VPR mejorado (A) obtiene resultados comparables a los del EPSS en cuanto a cobertura (74 % frente al 75 %), pero supera al EPSS en cuanto a eficacia (67 % frente al 6 %). La Probabilidad de amenazas del VPR mejorado (A) y el EPSS identificaron correctamente 479 y 483 de las 648 CVE asociadas a la actividad de exploits, respectivamente. Sin embargo, el número total de CVE priorizadas por la estrategia de Probabilidad de amenazas del VPR mejorado (A) es de solo 716, frente a las casi 8800 del EPSS. Por último, al priorizar solamente las CVE en KEV de la CISA, se capturan solo 276 de las 648 CVE explotadas (43 % de cobertura), pero la eficacia es relativamente alta, del 21 %.

En comparación con la cobertura que proporcionan otras estrategias populares de priorización, el VPR mejorado funciona tan bien o mejor a la hora de destacar correctamente las CVE que se explotan activamente en la realidad. Sin embargo, la versión mejorada realmente destaca en la eficacia del esfuerzo. Estos niveles similares de cobertura se consiguen a pesar de que las estrategias del VPR mejorado priorizan muchas menos CVE que las alternativas. Este aumento de la eficacia diferencia al VPR de las estrategias de priorización competidoras.

Cómo actúan las estrategias comunes de priorización de vulnerabilidades frente a las vulnerabilidades recientes de alto perfil

El análisis anterior muestra el rendimiento de cada estrategia frente a las vulnerabilidades explotadas activamente en la realidad. Dado que no hay forma de saber qué CVE están siendo explotadas en un momento determinado, la primera comparación se aproxima a esto con base en los indicadores de explotación observados. La misma definición de explotación en la realidad se utiliza como se utilizó para entrenar al modelo del VPR mejorado, lo que introduce cierto sesgo. Para solucionarlo, otro punto de vista sería comparar el rendimiento de cada estrategia con una lista de vulnerabilidades recientes de alto perfil (CVE dadas a conocer que se sabe que han sido explotadas) que esperaríamos que se priorizaran. Podemos comparar el número de CVE de alto perfil priorizado por cada estrategia, pero también debemos tener en cuenta el número total de CVE que prioriza cada estrategia. La mejor estrategia sería la que da prioridad a las CVE de más alto perfil en equilibrio con un pequeño número total de CVE priorizadas. Esta combinación permite que los equipos de seguridad trabajen con eficacia sin poner en riesgo la seguridad.

Google Project Zero

El equipo Project Zero de Google mantiene un conjunto de datos de acceso público que contiene casos conocidos públicamente de exploits de día cero detectados. Las estrategias de priorización mencionadas anteriormente se comparan con la lista de 13 vulnerabilidades de este tipo que se dieron a conocer entre el 1 de enero de 2025 y el 24 de marzo de 2025. Sería de esperar que cada una de las estrategias priorizara un porcentaje elevado de estas CVE, ya que son de alto perfil, explotadas en la realidad y de publicación relativamente reciente.

Para evaluar el rendimiento de cada estrategia, también debe tenerse en cuenta el número total de CVE priorizadas. El gráfico que aparece a continuación muestra el número de CVE de Google Project Zero priorizadas por cada una de las estrategias junto con el número total de CVE priorizadas por cada estrategia.

La Probabilidad de amenazas del VPR mejorado (B) y la Gravedad del VPR mejorado superan a todas las demás estrategias en relación con las CVE de Google Project Zero, ya que ambas priorizan estas 13 CVE para su corrección. La Gravedad del VPR tradicional y la Gravedad CVSSv3 se comportan de forma similar a la hora de priorizar un porcentaje elevado de CVE de Google Project Zero. Sin embargo, cabe destacar la disparidad en el número total de CVE priorizadas: al igual que en nuestro análisis anterior, en este caso, cada una de las estrategias del VPR mejorado prioriza los números más pequeños en total por cierta distancia (con la excepción de KEV de la CISA), lo que hace que estas estrategias sean mucho más eficaces. La lista de KEV de la CISA identifica 12 de las 13 CVE de Google Project Zero para su priorización, pero no es una estrategia orientada al futuro y tiene un mal rendimiento en función de la cobertura de vulnerabilidades explotadas recientemente. Esto queda demostrado por la baja cobertura de esta estrategia frente a las vulnerabilidades explotadas en la realidad en la sección Rendimiento vs. explotación observada más arriba.

La estrategia de Probabilidad de amenazas del VPR mejorado (A) solo identificó 7 de las CVE, ya que intenta equilibrar la cobertura y la eficacia. Sin embargo, la Probabilidad del VPR mejorado (B), que pone más énfasis en la cobertura que en la eficacia, da prioridad a las 13 CVE. El EPSS, en cambio, identifica un total de 8771 CVE para su corrección, lo que supera las estrategias de Probabilidad de amenazas del VPR mejorado (A), la Probabilidad de amenazas del VPR mejorado (B) y la Gravedad del VPR mejorado. A pesar de ello, no prioriza ninguna de estas CVE para su corrección.

Conclusión

El objetivo principal de rendimiento del VPR es establecer prioridades de forma eficaz para la corrección de aquellas CVE que se asociarán con una actividad de explotación a corto plazo en la realidad, al tiempo que se tiene en cuenta el impacto previsto de dicha explotación. En este sentido, el objetivo es ampliar la eficacia de la versión tradicional y priorizar un conjunto aún más reducido de CVE sin que se deteriore la cobertura de las amenazas activas.

Este objetivo se consigue claramente, ya que la estrategia de Gravedad del VPR mejorado prioriza la mitad de CVE que la estrategia de Gravedad del VPR tradicional sin pérdida en función de la cobertura. La información adicional que proporciona la versión mejorada también le abre la puerta a la creación de estrategias basadas en la probabilidad de amenazas que pueden ofrecer mayores ganancias de eficacia o incluso utilizar la probabilidad de amenazas como una capa adicional en su estrategia de priorización.

El VPR mejorado está disponible actualmente en Tenable Vulnerability Management. Las mejoras realizadas el VPR permitirán que los clientes de Tenable hagan lo siguiente:

- Mejorar la eficacia de los esfuerzos de corrección.

- Reducir la fatiga de alertas que puede provocar la avalancha de hallazgos generada por otras estrategias.

- Crear estrategias de corrección nuevas y personalizadas con base en la probabilidad de las amenazas.

- Enfocar sus esfuerzos en las amenazas que más importan.

Más información

- Para obtener más información sobre las mejoras que se hicieron al VPR, vea nuestro documento técnico.

- ¿Está listo para ver el VPR en acción? Comience una prueba gratuita de Tenable Vulnerability Management hoy mismo.

- Exposure Management

- Vulnerability Management