Gestión de exposición más allá del punto de conexión

Si confía en un abordaje centrado en el punto de conexión para la gestión de exposición, puede tener puntos ciegos que aumentan el riesgo. Tiene que ver su entorno como lo hace un atacante.

Puntos importantes:

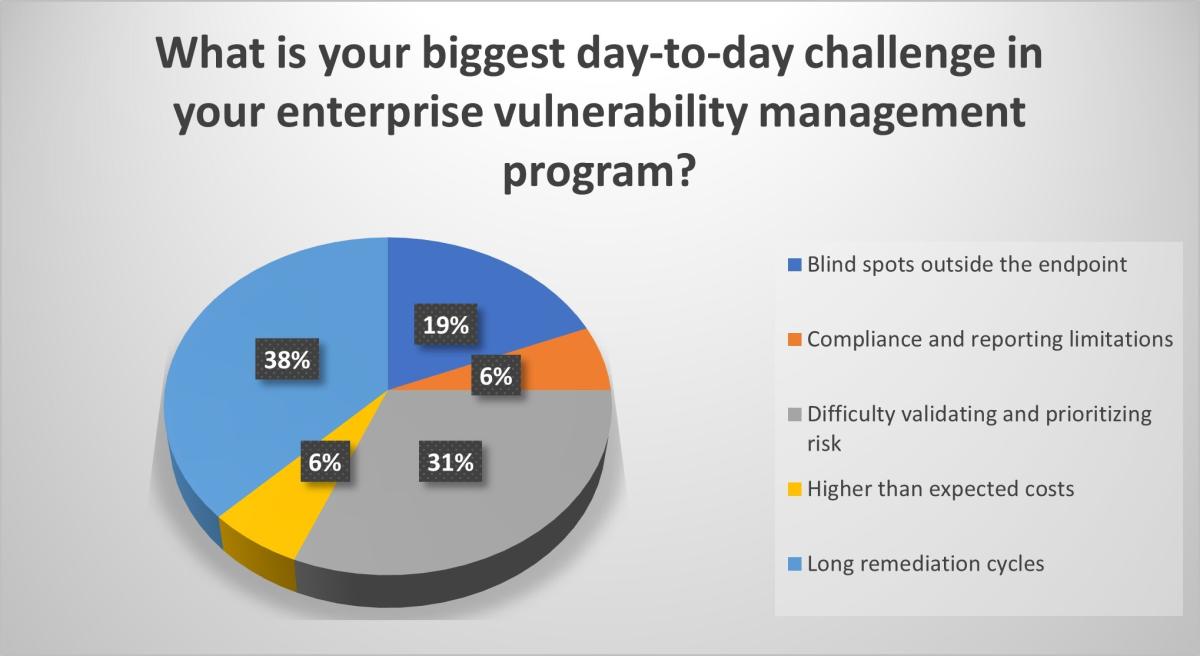

- Los largos ciclos de corrección y la dificultad para priorizar los riesgos son retos importantes para los equipos de seguridad.

- Las funciones de gestión de exposición integradas en las herramientas de seguridad existentes provocan fatiga en los tableros de control y procesos manuales que incrementan el tiempo de respuesta.

- La gestión de exposición unificada proporciona a los equipos el contexto y la información que necesitan, y se integra en los sistemas de registro existentes para disminuir los tiempos de corrección.

¿Cómo se adapta al escenario de las amenazas? Ese es uno de los mayores retos a los que se enfrentan las organizaciones de seguridad.

El punto de entrada de un atacante puede ser una vulnerabilidad crítica en un servidor público, un grave error de configuración en la nube o un permiso con privilegios excesivos en un sistema de identidad. Los agentes maliciosos solo necesitan explotar un único error de configuración o vulnerabilidad para obtener acceso a entorno, donde rápidamente pasan a utilizar técnicas de subsistencia y emplean herramientas legítimas para moverse lateralmente y escalar privilegios. Aprovechan una amplia superficie de ataque que incluye IA, entornos en la nube, aplicaciones web, API, sistemas de identidad, tecnología operativa (OT) e IoT. Y los equipos de seguridad abrumados dependen excesivamente de una mentalidad de "vulneración asumida".

Para comprender el alcance del reto, considere lo siguiente: de 1999 a 2019, MITRE dio seguimiento a 124 000 CVE registradas; de 2019 a 2024 esa cifra casi se duplicó a 240 000 y actualmente es de 300 000.

Los proveedores de herramientas de seguridad con experiencia en un área específica, como la detección y respuesta de punto de conexión (EDR), pueden ofrecer servicios agregados de gestión de vulnerabilidades o gestión de exposición a sus ofertas. Puede parecer fácil sumar estas capacidades a una implementación existente. Pero confiar en este tipo de ofertas para gestionar un entorno complejo puede dar lugar a puntos ciegos que aumenten el riesgo.

Para adaptarse al escenario de las amenazas, los equipos de seguridad deben poder ver su entorno tal como lo hace un atacante.

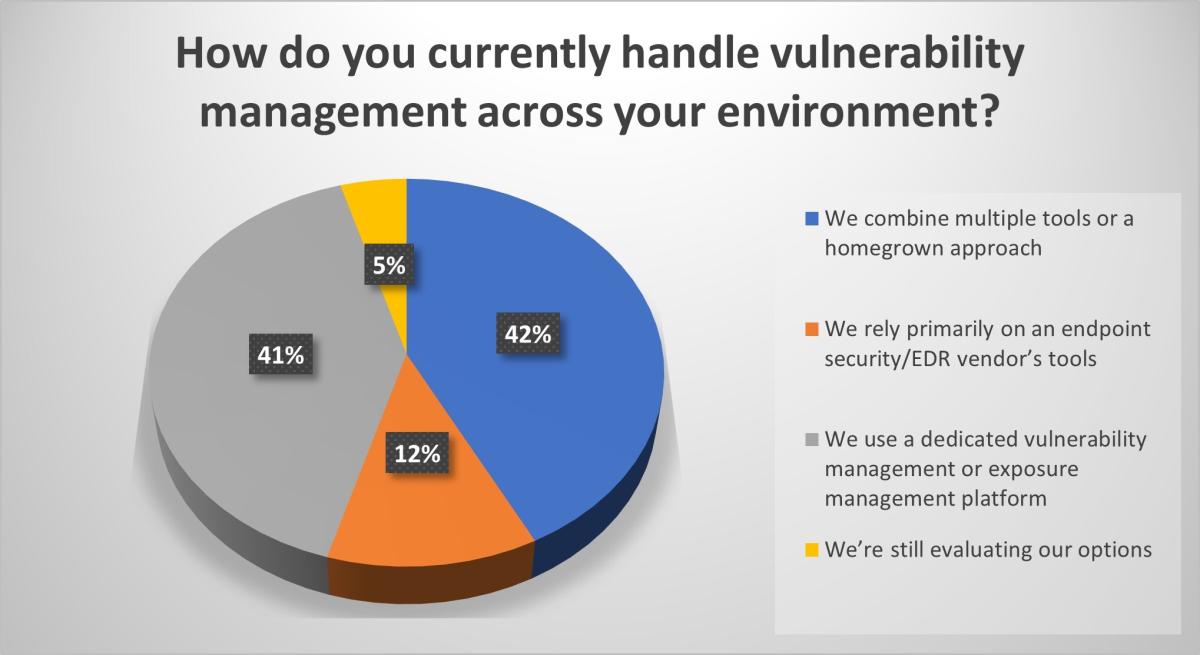

Sin embargo, el 42 % de los encuestados en un seminario web reciente de Tenable combina varias herramientas y un abordaje propio para proteger sus entornos, mientras que otro 12 % confía principalmente en las herramientas de seguridad de puntos de conexión de un proveedor.

Los atacantes modernos rara vez se centran en una sola parte de la infraestructura, y una visión centrada en el punto de conexión crea peligrosos puntos ciegos que los atacantes pueden explotar. En el seminario web de Tenable Beyond the Endpoint: Exposure Management That’s Proactive (Más allá del punto de conexión: gestión de exposición proactiva), se detallaron las brechas del mundo real creadas por un abordaje de seguridad centrado en los puntos de conexión, incluyendo exposiciones no detectadas, dependencia de la cobertura de proveedores, retrasos en la detección y dificultades de cumplimiento.

"¿Quiere adoptar una mentalidad de 'vulneración asumida'? Esto no implica que tenga que aceptar las vulneraciones", afirmó John Hendley, Vicepresidente de Ciberseguridad de Coalfire, socio de Tenable MSSP, durante el seminario web. "No necesitamos facilitar el ingreso a las personas, ya que podrían hacer cosas nefastas".

Hendley señaló que ve mucha fatiga en los tableros de control de los clientes, quienes reúnen varias herramientas y luego se esfuerzan por comprender claramente dónde corren más riesgos.

"Hay dos constantes en la seguridad: el tiempo y el contexto", afirmó Raymond Carney, Senior Director de Tenable Research. "Muchas veces tendemos a pensar que la seguridad es una perspicacia puramente técnica. Pero, para tener éxito, tenemos que elevarla a términos de negocio". Esto requiere comprender el impacto potencial que una determinada vulnerabilidad puede tener en el negocio, así como poder contextualizarlo para los altos ejecutivos que quieren saber si el negocio está en riesgo.

Un abordaje de seguridad centrado en los puntos de conexión no puede proporcionar el contexto que las organizaciones necesitan para reducir los riesgos de forma proactiva. Las herramientas aisladas en silos no solo aumentan la fatiga de los tableros de control, sino que dificultan la integración de los flujos de trabajo de corrección en sistemas de registro de TI como Jira y ServiceNow.

Más de un tercio de los asistentes al seminario web (38 %) citó los largos ciclos de corrección como su mayor reto cotidiano, mientras que el 31 % tiene dificultades para validar y priorizar los riesgos.

"Lo bueno de Tenable es que, gracias a su gran capacidad de integraciones, puede introducir los datos en los sistemas de registro, donde residen los datos y donde los equipos se encargan de solucionar los problemas", afirmó Hendley. "Es un multiplicador realmente poderoso".

Cinco factores que diferencian la gestión de exposición de Tenable

Una plataforma de gestión de exposición unificada como Tenable One ofrece a los equipos de seguridad el contexto y la información que necesitan para reducir el riesgo a lo largo de la compleja superficie de ataque. Tenable One se destaca en cinco aspectos clave:

- Fuentes de datos: muchos proveedores de puntos de conexión extraen datos de otras fuentes, lo que puede generar retrasos que ralenticen los esfuerzos de corrección. El equipo Research Special Operations analiza más de 50 billones de puntos de datos, lo que permite que Tenable proporcione cobertura para un 40 % más vulnerabilidades de servidores Windows y un 16 % más CVE que sus competidores. Cada día se publica una media de cuatro feeds de plug-ins.

- Transparencia: las páginas de plug-ins de Tenable muestran claramente lo que cubre el feed actual, lo que está en pipeline, y la cobertura de auditoría y cumplimiento disponible.

- Vulnerability Intelligence (Inteligencia de vulnerabilidades): Tenable Research examina constantemente las pruebas observables en el escenario de las amenazas, para proporcionar a los clientes los análisis y la inteligencia de exposición contextualizada necesarios para gestionar los riesgos de los activos críticos para el negocio. ¿Su objetivo? Elimine el ruido de fondo y proporcione información crítica sobre las amenazas cibernéticas más peligrosas que están surgiendo en estos momentos. Desde principios de 2024, nuestro contenido de asesoramiento, vigilancia de vulnerabilidades y datos emergentes han precedido a la publicación del catálogo de Vulnerabilidades Explotadas Conocidas (KEV) de la CISA en una media de ocho días y medio.

- Priorización: poder reducir las 300 000 CVE publicadas a las 800 marcadas como critical (críticas) por el Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR) de Tenable y, además, a las 17 o 20 al año que son más impactantes, le ayuda a centrarse en las áreas en las que es más probable que se produzcan vulneraciones y el impacto potencial para el negocio.

- Gestión de activos: la plataforma de Tenable está diseñada para ayudarle a identificar los sistemas que no sabía que tenía, para que tenga una visión de su entorno desde el punto de vista de un atacante. Esto es más importante que nunca con el aumento del uso de la IA y el crecimiento de la IA oculta.

Conclusión

La seguridad centrada en el punto de conexión es insuficiente para la superficie de ataque moderna. Depender de las herramientas de los proveedores de EDR puede generarle puntos ciegos críticos. Los atacantes modernos explotan errores de configuración en la nube, aplicaciones web, API, sistemas de identidad y OT/IoT, y todas las herramientas de punto de conexión no fueron construidas para verlos o evaluarlos.

Para superar los retos de seguridad es necesario ir más allá de la fatiga de los tableros de control y los procesos manuales. La integración de una única plataforma de gestión de exposición en los sistemas de registro existentes de una organización (por ejemplo, ServiceNow, Jira) automatiza la creación y enrutamiento de tickets, y transforma los datos en flujos de trabajo de corrección eficientes y rastreables.

La gestión de exposición eficaz permite centrarse en lo más importante al proporcionar información contextual y explicable basada en la actividad real de los agentes maliciosos, para que pueda centrarse en los riesgos de mayor impacto. El equipo de RSO de Tenable aprovecha el análisis masivo de datos para proporcionar una cobertura superior de vulnerabilidades y una advertencia anticipada fundamental de días o semanas sobre las amenazas emergentes, en comparación con la dependencia de fuentes externas más lentas como la Base de datos nacional de vulnerabilidades (NVD) o la KEV de CISA.

Una plataforma unificada de gestión de exposición le ofrece una visión contextual del riesgo que abarca vulnerabilidades, errores de configuración, identidades con privilegios excesivos y otras deficiencias para que pueda identificar y cerrar de forma proactiva las brechas a lo largo de toda la superficie de ataque.

Más información

Vea el seminario web bajo demanda, Beyond the Endpoint: Exposure Management That’s Proactive (Más allá del punto de conexión: gestión de exposición proactiva).

- Exposure Management