Aplique el privilegio mínimo con acceso justo a tiempo

Ahora tiene la posibilidad de conceder acceso privilegiado solo cuando sea necesario y establecer límites de tiempo para el acceso. Proporcione aprobaciones de acceso rápidas, al tiempo que minimiza la superficie de ataque de su nube y evita los privilegios permanentes.

Equilibre el acceso y el riesgo

Minimice el riesgo de que los atacantes exploten privilegios excesivos otorgando acceso solamente cuando exista una clara justificación de negocio y solo por un breve periodo.

Limite las exposiciones con

acceso justo a tiempo

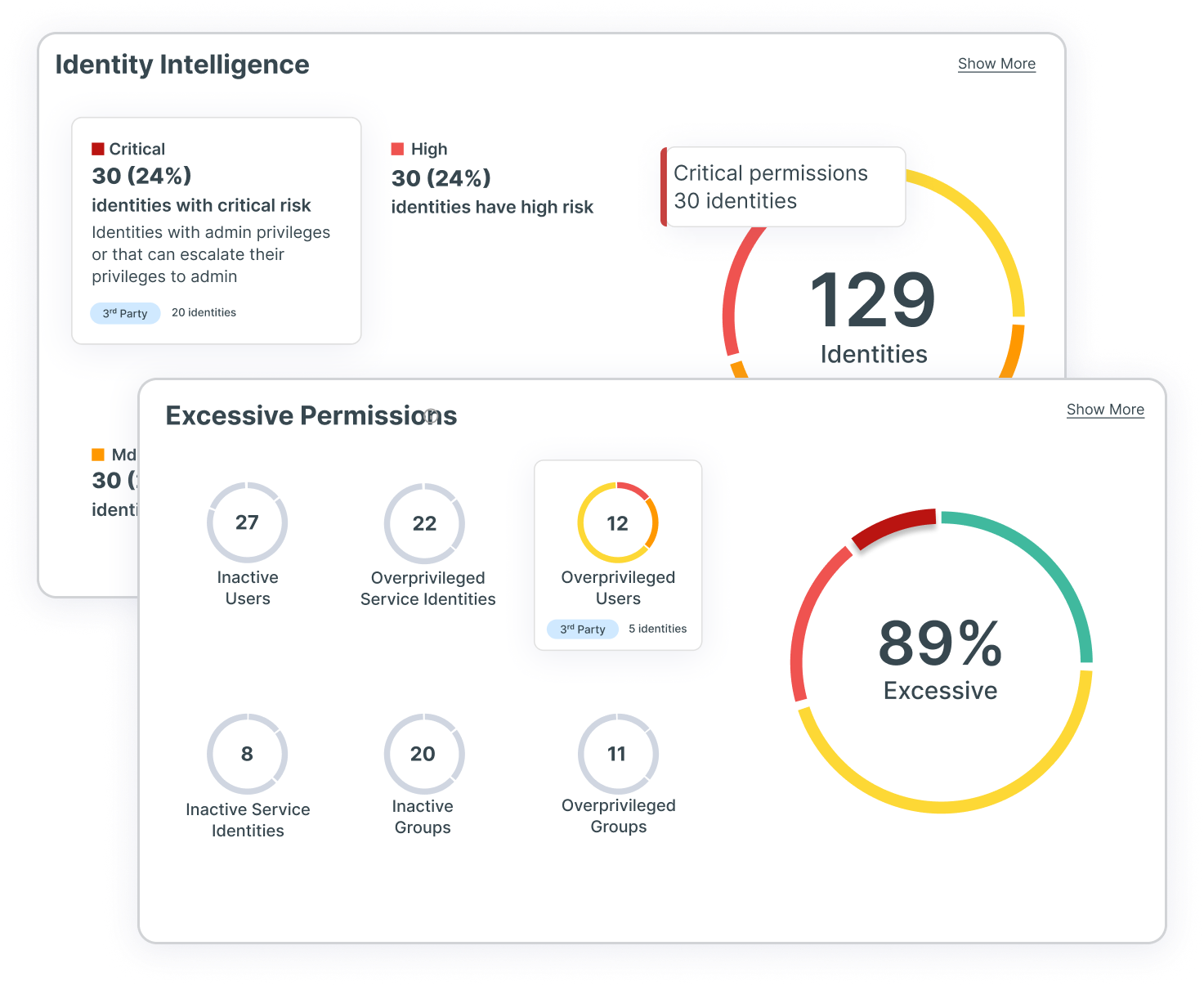

Obtenga información orientada a la identidad para realizar una evaluación de riesgos de la pila completa

Con las capacidades principales de CIEM que proporcionan visibilidad multinube completa y detallada hacia las identidades y los permisos, su equipo de seguridad puede garantizar que los usuarios tengan solamente el acceso apropiado a los recursos adecuados en el momento preciso y por los motivos indicados. Aproveche el análisis de pila completa que evalúa los modelos de permisos de proveedores de nube en todos los recursos de identidad, red, computación y datos para proporcionar hallazgos precisos en contexto. Con Tenable Cloud Security, sus equipos obtienen una perspectiva del riesgo relacionado con la identidad, incluyendo permisos excesivos, exposición de la red y peligros ocultos.

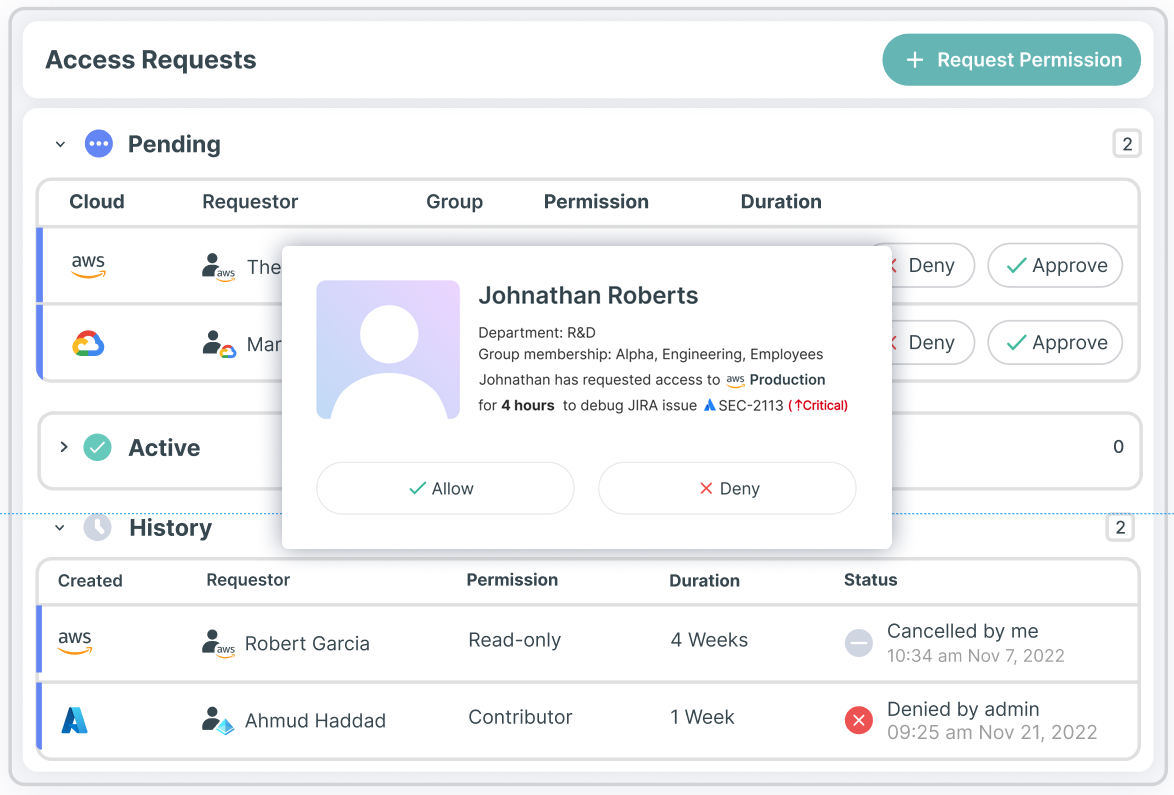

Trabaje de manera más rápida y segura con los flujos de trabajo de autoservicio JIT

Impulse flujos de trabajo de autoservicio con el portal JIT de Tenable Cloud Security y faculte a sus equipos de ingeniería para que soliciten y obtengan fácilmente acceso autorizado a los recursos solicitados. Mejore su postura de seguridad multinube con un monitoreo constante del cumplimiento. Mantenga un registro de auditoría e investigue la actividad relacionada con el acceso, incluyendo lo siguiente:

- Quiénes tuvieron acceso.

- A qué accedieron.

- Cuándo accedieron.

- Qué acciones realizaron.

- Quién recibió los permisos elevados (y cuándo lo hizo).

- La justificación de negocio.

- La persona responsable de la aprobación.

Aproveche la seguridad JIT para la auditoría constante y gobierno de acceso

Al utilizar informes incorporados, sus equipos podrán comunicarse con las partes interesadas sobre el cumplimiento interno, las auditorías externas y las actividades de seguridad diarias, incluyendo la actividad de los usuarios durante sesiones elevadas, los informes pasados y el proceso de autorización subyacente.

- Demuestre su capacidad para cumplir con los mandatos clave de privacidad de datos, incluyendo PCI-DSS, RGPD, HIPAA y otros.

- Elabore informes exhaustivos para el cumplimiento interno, la auditoría externa y las actividades diarias de seguridad.

- Reduzca el tiempo de respuesta y de investigación en caso de incidente de seguridad.

Obtenga acceso justo a tiempo con Tenable Cloud Security

Obtenga más información sobre Tenable Cloud Security

El uso de la automatización [de Tenable Cloud Security] nos permitió eliminar procesos manuales exhaustivos y realizar en minutos lo que le habría llevado a dos o tres profesionales de seguridad meses.

- Tenable Cloud Security