Conversión de los datos en acción: gestión de vulnerabilidades impulsada por inteligencia

Priorizar las vulnerabilidades con contexto siempre ha sido un desafío para los equipos de gestión de vulnerabilidades y esta tarea no se hace más fácil a medida que las CVE publicadas continúan creciendo. Para corregir esto, muchas empresas se ven obligadas a invertir en productos y servicios para proteger sus entornos con diversos datos y herramientas de inteligencia. En este blog explicamos cómo Tenable Vulnerability Intelligence and Exposure Response ayuda a las organizaciones a tomar decisiones fundamentadas en datos para priorizar y poner en operación de mejor manera sus programas.

La gestión de vulnerabilidades presenta un obstáculo aparentemente insuperable para las organizaciones: cómo lidiar con un número masivo y en rápido crecimiento de vulnerabilidades y exposiciones comunes (CVE) publicadas. Como una organización que se ha enfocado en la gestión de vulnerabilidades desde el principio, Tenable también se enfrenta a este problema, pero con una complicación adicional: debido a nuestra amplia base de clientes, necesitamos cubrir tantas CVE en tantos productos como sea posible, manteniendo el contexto, la precisión y la confiabilidad en relación a los riesgos.

La solución no es tratar de comprobar todas las combinaciones posibles de CVE y productos afectados. Tenemos que priorizar las vulnerabilidades más críticas con un contexto preciso y específico. Para tomar estas decisiones de manera rápida y precisa, Tenable aprovecha una amplia base de datos de información sobre vulnerabilidades procedente tanto de fuentes externas como de Tenable Research. Esta es la misma fuente de datos que impulsa una nueva capacidad en el producto de Tenable Vulnerability Management llamada Vulnerability Intelligence (Inteligencia de vulnerabilidades), cuyo objetivo es ayudar a los clientes a poner en operación de mejor manera sus programas de gestión de vulnerabilidades y tomar decisiones rápidas de priorización basada en datos.

Está mal y se pone cada vez peor

Apenas estamos a la mitad de 2024 y estamos en buen camino de superar las 30 000 CVE publicadas este año. Lo que complica aún más las cosas, es que estamos observando más y más CVE en componentes subyacentes, marcos y bibliotecas de lenguaje. Esto significa que las organizaciones no están reparando una sola aplicación, sino que rastrean y reparan cada aplicación que aprovecha el componente vulnerable afectado.

Aproveche Tenable Vulnerability Intelligence para generar estrategias de priorización

En Tenable, más allá de nuestros esfuerzos diarios por proporcionar una cobertura de vulnerabilidades actualizada para las versiones de los principales productos, estamos constantemente atentos y buscando a la próxima vulnerabilidad importante para asegurarnos de que podamos responder lo más rápido posible. El aprovechar los datos contextuales de Tenable Vulnerability Intelligence es fundamental para asegurar que podamos tomar decisiones fundamentadas rápidamente. Además, con el importante retraso que enfrenta la Base de Datos Nacional de Vulnerabilidades (NVD), nuestro conjunto de datos de Tenable Vulnerability Intelligence nos ha permitido mantenernos al día con las últimas vulnerabilidades y riesgos, ya que no estamos vinculados a una sola fuente de datos.

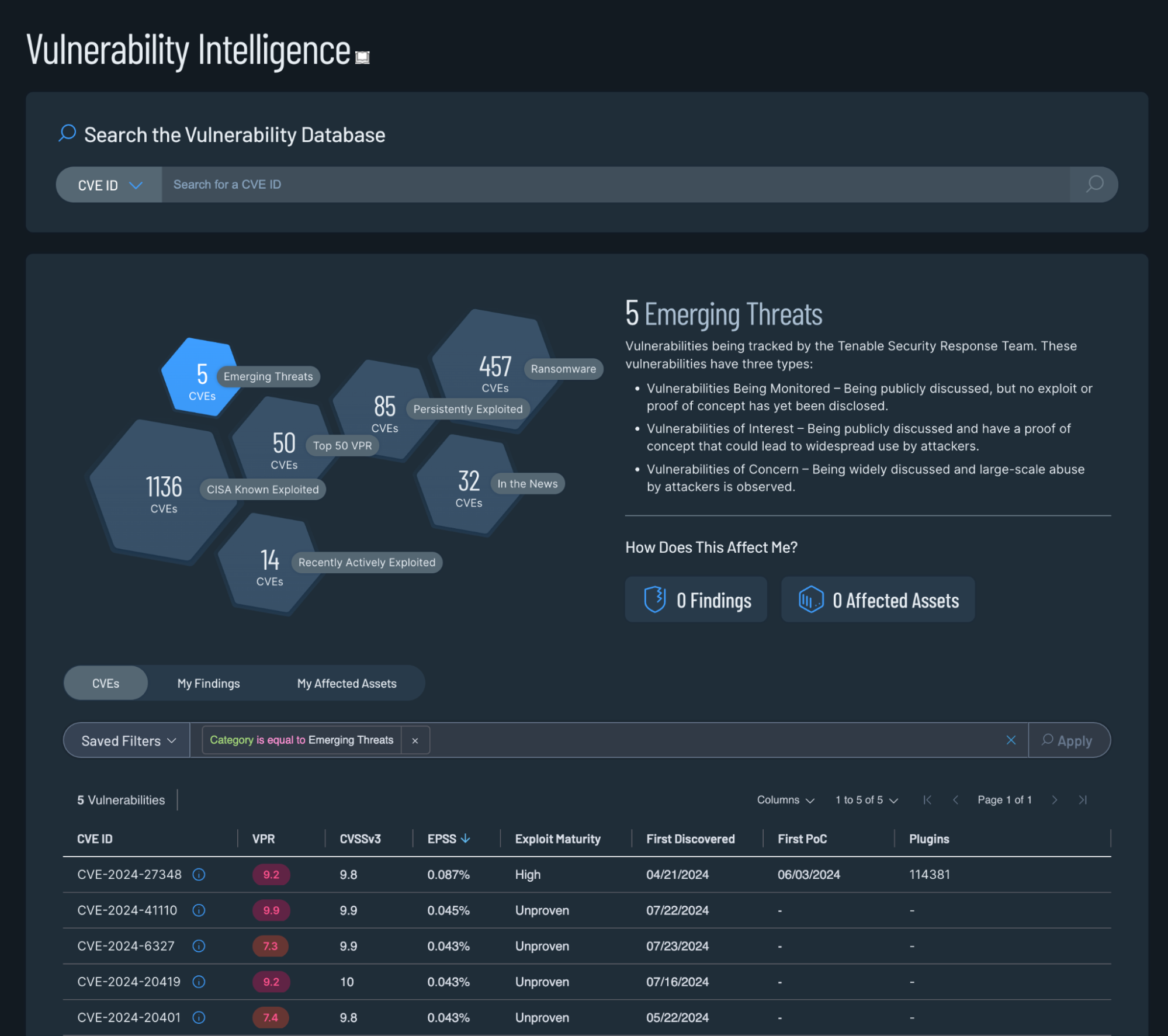

Cuando abre Tenable Vulnerability Intelligence, es llevado a un conjunto de hexágonos que representan categorías de riesgo de vulnerabilidades que queremos destacar como con el nivel más alto de amenazas. Aunque no son los únicos criterios de decisión utilizados, las categorías en Vulnerability Intelligence se basan en puntos de datos que se alimentan en la base de datos de vulnerabilidades de Tenable, que impulsa nuestras decisiones de puntuación de riesgo.

Las categorías incluyen:

- Emerging Threats (Amenazas emergentes) es un conjunto de vulnerabilidades que están siendo monitoreadas activamente por nuestro equipo de Respuesta de seguridad y que a menudo tienen una ruta directa desde ese equipo al desarrollo de plug-ins para cubrir esas vulnerabilidades, particularmente aquellas en las categorías de Vulnerabilities of Interest (Vulnerabilidades de interés) y Vulnerabilities of Concern (Vulnerabilidades de preocupación).

- Vulnerability Priority Rating (Índice de Priorización de Vulnerabilidades, VPR) proporciona a nuestros equipos una puntuación numérica para ingresar y clasificar rápidamente, aunque como con cualquier puntuación, entender el contexto detrás de ella es crítico.

- Ransomware: destaca las vulnerabilidades asociadas a este tipo de ataque, particularmente en las principales aplicaciones empresariales, ya que pueden provocar ataques que son particularmente peligrosos para cualquier organización.

Como se puede ver en la captura de pantalla anterior, enfocarse en cualquiera de estas categorías objetivo puede reducir significativamente el número de CVE en las que uno se debe enfocar. En contraste con las cerca de 250 000 CVE que se han publicado, los números anteriores se vuelven mucho más manejables y hablan de riesgo real, a diferencia de las puntuaciones de gravedad que provienen de aprovechar las métricas CVSS.

Conversión de los datos en una estrategia de priorización

Muchas organizaciones todavía están generando operaciones en torno a métricas básicas de priorización, ya sea con productos específicos, puntuaciones CVSS o mandatos de propiedad. A menudo, esto se debe a la necesidad de adherirse a un estándar de cumplimiento específico, o simplemente a la necesidad de tener algo que se pueda medir. Aunque el seguimiento y la medición con una puntuación o severidad CVSS simple pueden ser sencillos, no proporcionan mucho contexto y no es una estrategia que tenga un impacto demostrable en el riesgo.

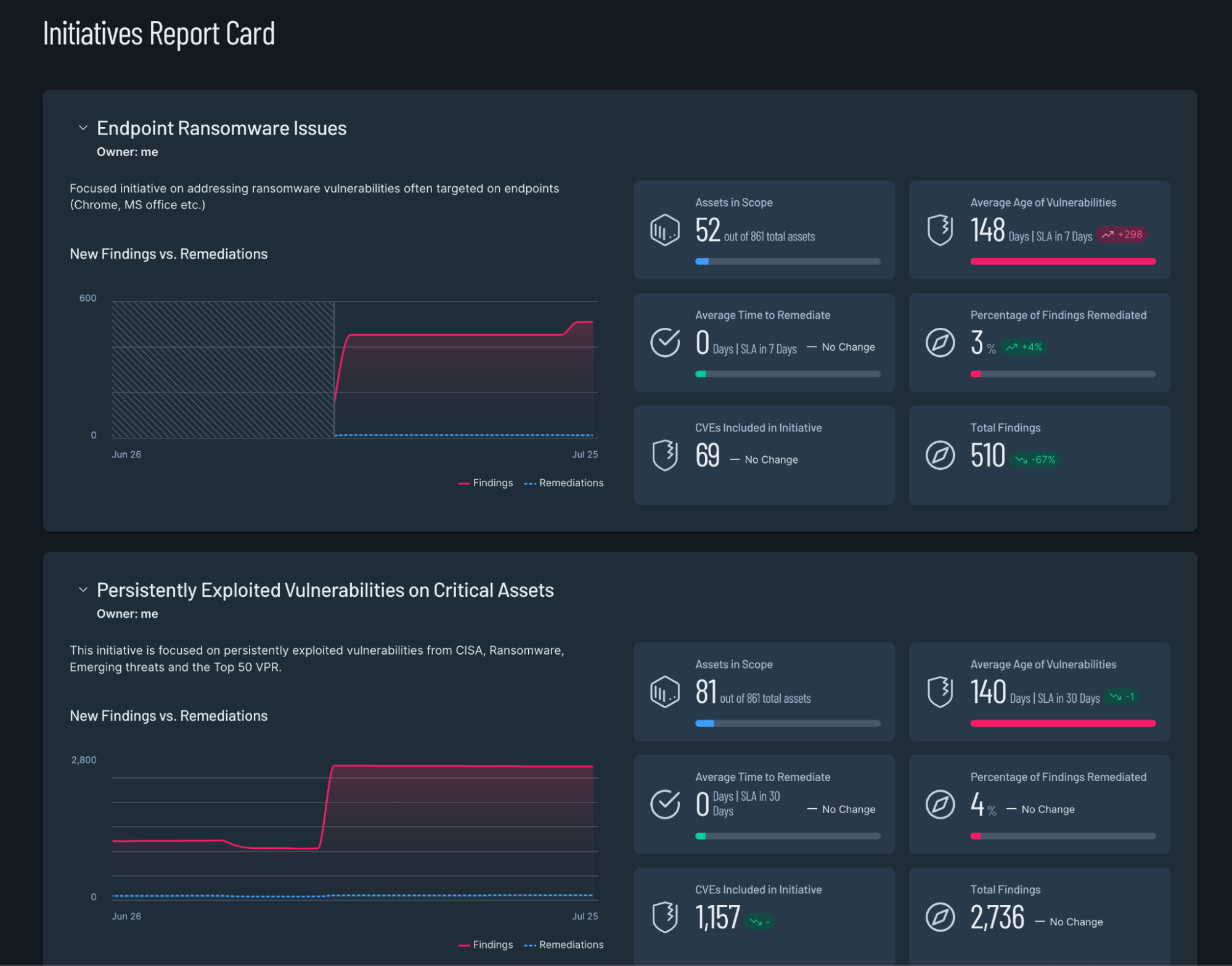

Aquí es donde la nueva capacidad Exposure Response de Tenable Vulnerability Management también nos ayuda. Tenable Exposure Response permite a los equipos desarrollar estrategias de gestión de vulnerabilidades que sean medibles y reflejen el riesgo del mundo real. Una de las herramientas más importantes en cualquier programa de gestión de vulnerabilidades es la capacidad de hacer el seguimiento del rendimiento. Desafortunadamente, la mayoría de los gráficos terminan mostrando una línea plana porque el número de nuevas vulnerabilidades que entran acaba cancelando el número de vulnerabilidades que se corrigen de forma continua. Al tener objetivos más definidos, es posible medir realmente el rendimiento a lo largo del tiempo y establecer objetivos de SLA logrables.

Iniciativas de CISA KEV

El catálogo Known Exploited Vulnerabilities (Vulnerabilidades explotadas conocidas, KEV) de la Agencia de Ciberseguridad y Seguridad de Infraestructura de los EE. UU., se ha convertido en un recurso valioso y popular que pone el enfoque en un conjunto particular de vulnerabilidades que tienen evidencia de explotación en la realidad. Aunque el catálogo KEV no es exhaustivo, el riesgo asociado con estas CVE particulares, y la atención que muchas organizaciones prestan al catálogo KEV, lo han convertido en uno de los varios puntos de referencia que nuestros equipos de Tenable Research utilizan para hacer el seguimiento de la cobertura de vulnerabilidades. Al emplear Tenable Exposure Response, los equipos de gestión de vulnerabilidades también pueden crear una iniciativa basada en KEV de CISA rastreable para comparar sus esfuerzos de corrección. Como se mencionó previamente, los SLA y las evaluaciones comparativas son críticos para cualquier estrategia de corrección. Nos esforzamos por tener cobertura para las vulnerabilidades del catálogo KEV lo más rápido posible, idealmente antes de que lleguen al él, pero, si no, comúnmente dentro de las horas de su publicación en el catálogo KEV.

Tenable Exposure Response proporciona las herramientas precisas para poner este tipo de mediciones en su lugar. . Dada la visibilidad y el riesgo asociados con KEV, puede tener sentido establecer un SLA de solo unos días y tratar de mantener un punto de referencia de > 90 % de los hallazgos corregidos. La clave es asegurar que las estrategias que se establezcan sean medibles y alcanzables.

A diferencia de las 250 000 CVE que se han publicado, hasta la fecha solo hay 1134 CVE en el catálogo CISA KEV. Con solo un puñado de CVE añadidas al catálogo KEV cada mes, este es un conjunto impactante de CVE con el que los equipos realmente pueden medir el rendimiento.

Conclusión

La priorización y la puesta en operación de las vulnerabilidades ha sido durante mucho tiempo un desafío importante para los equipos de gestión de vulnerabilidades. El gran número de vulnerabilidades publicadas año tras año implica que los equipos simplemente no puedan mantenerse al día y la falta de contexto de fácil acceso implica que la priorización a menudo sea un juego de adivinanzas, una cantidad masiva de trabajo o un esfuerzo limitado que se queda corto, como enfocarse solo en las severidades del CVSS. Tenable Vulnerability Management introdujo Vulnerability Intelligence con todo el contexto necesario en un solo lugar y Exposure Response para poner en operación el flujo de trabajo de gestión de vulnerabilidades específico y medible.

Más información

- Asista a nuestro seminario web, From Frustration to Efficiency: Optimize Your Vuln Management Workflows and Security with Tenable (De la frustración a eficacia: optimice sus flujos de trabajo y su seguridad de la gestión de vulnerabilidades con Tenable.

- Lea el comunicado de prensa.

- Obtenga más información acerca de Vulnerability Intelligence and Exposure Response.

- Consulte la página de producto de Tenable Vulnerability Management.

- Exposure Management

- Risk-based Vulnerability Management