El futuro de la gestión del acceso a la nube: ¿cómo Tenable Cloud Security redefine el acceso justo a tiempo?

Los abordajes tradicionales de acceso en la nube se basan en permisos estáticos y permanentes que frecuentemente tienen privilegios excesivos. Descubra cómo el acceso justo a tiempo cambia completamente las reglas del juego.

El desafío del acceso en entornos de nube modernos

Como la adopción de la nube aumenta cada vez más, las organizaciones se enfrentan a un reto de seguridad básico: ¿cómo conceder a las personas el acceso que necesitan —tales como desarrolladores de turno que deben depurar problemas, ingenieros de confiabilidad del sitio (SRE) que deben resolver cuestiones de infraestructura o ingenieros de DevOps que tienen que aprovisionar o diseñar recursos— sin abrir la puerta a cuentas con privilegios excesivos y riesgos de vulneraciones?

Los abordajes tradicionales se basan en gran parte en permisos estáticos y permanentes. Los usuarios humanos frecuentemente reciben más acceso del necesario sencillamente porque es difícil predecir de forma específica qué permisos necesitarán. Estos permisos rara vez se revocan, lo que deja expuestas a las organizaciones.

Es aquí donde Tenable Cloud Security cambia las reglas del juego. Como una plataforma de protección de aplicaciones nativas en la nube (CNAPP), Tenable Cloud Security no solo identifica el riesgo relacionado con el acceso, sino que le ayuda a resolverlo de forma activa.

En este blog, analizamos cómo puede abordar el desafío de los permisos excesivos utilizando la capacidad de acceso justo a tiempo (JIT) de Tenable Cloud Security.

Acceso justo a tiempo: la solución elegante para el riesgo de identidad humana

El acceso JIT permite que las organizaciones reduzcan drásticamente su exposición a identidades puestas en riesgo al proporcionar un sustituto del acceso permanente. En lugar de conceder un acceso permanente, que puede explotarse en caso de que una identidad se ponga en riesgo, se proporciona a los usuarios la elegibilidad para solicitar un acceso temporal con base en una necesidad de negocio definida.

Funciona de la siguiente manera:

- Se eliminan todos los accesos permanentes (o al menos los confidenciales).

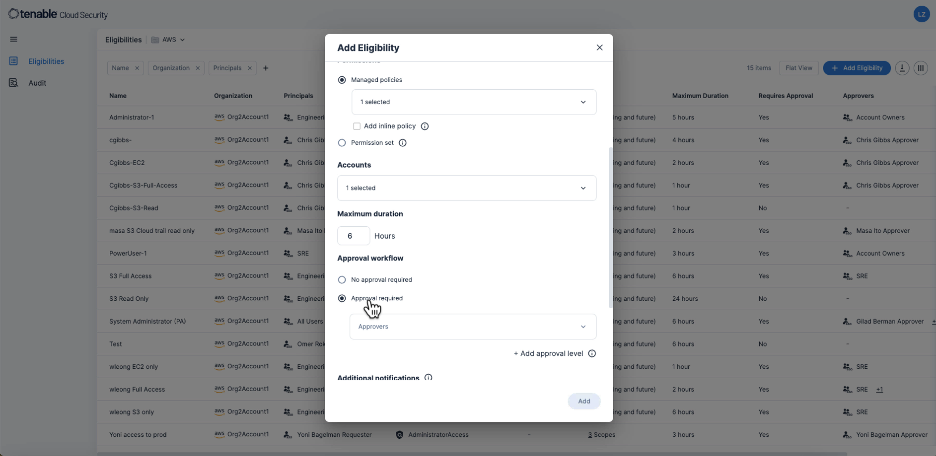

- A los usuarios se les asignan perfiles de elegibilidad para recursos o roles específicos.

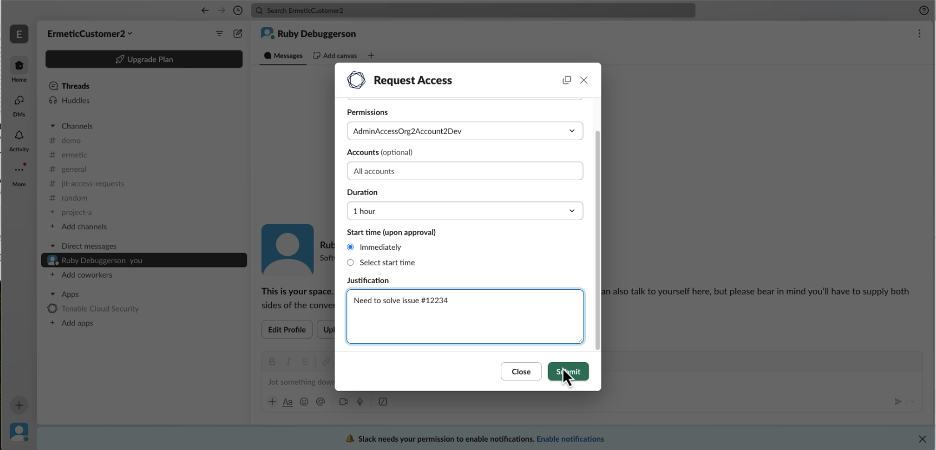

- Los usuarios solicitan el acceso y, como opción, se les pide que den una razón cuando necesitan acceder.

- En caso de que sea necesario, una persona responsable de la aprobación puede aprobar la solicitud o simplemente puede concederse de forma automática, lo que supone una gran ventaja para la seguridad en comparación con un permiso permanente.

- Cuando se trata de casos muy confidenciales en los que más de una persona debe confirmar el acceso, pueden aplicarse varios niveles de aprobación si es necesario.

- El acceso se concede durante un tiempo limitado (medido en horas) y luego se revoca de forma automática.

El acceso JIT reduce drásticamente la superficie de ataque vinculada a las identidades humanas, lo que garantiza que los mayores privilegios se utilicen únicamente cuando sea necesario y solo durante el tiempo requerido.

Experiencia del usuario: la seguridad y la usabilidad van de la mano

Tenable entiende que incluso la mejor solución de seguridad no tendrá éxito sin la adopción y la cooperación de su público objetivo. Por este motivo, el diseño del acceso JIT de Tenable Cloud Security tiene en cuenta la optimización de la experiencia de usuario.

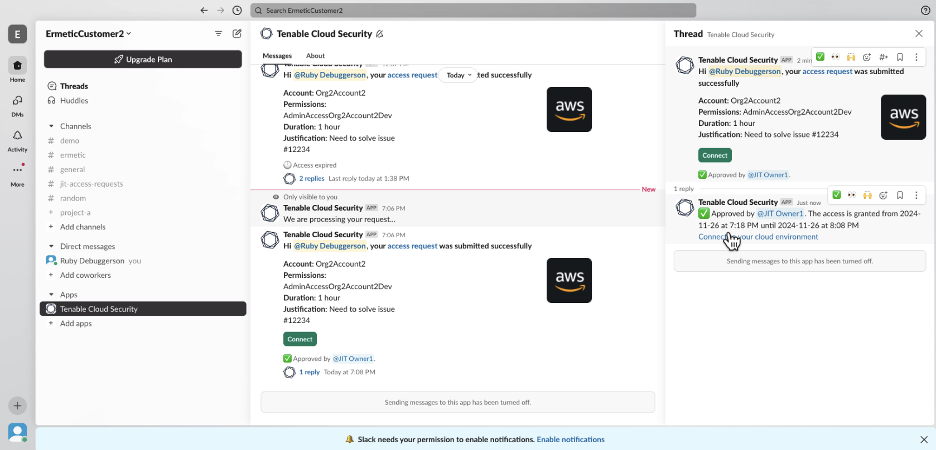

Las solicitudes y las aprobaciones de acceso se pueden gestionar directamente en plataformas de mensajería, tales como Slack o Microsoft Teams, que los equipos reciben donde se encuentren. Los usuarios y los responsables de la aprobación mantienen sus flujos de trabajo nativos al tiempo que gozan de un proceso seguro y auditable.

La Fig. 3, a continuación, muestra cómo la solicitud, la aprobación y el enlace de acceso se agrupan en el mismo hilo para brindar una experiencia simplificada, clara y simple.

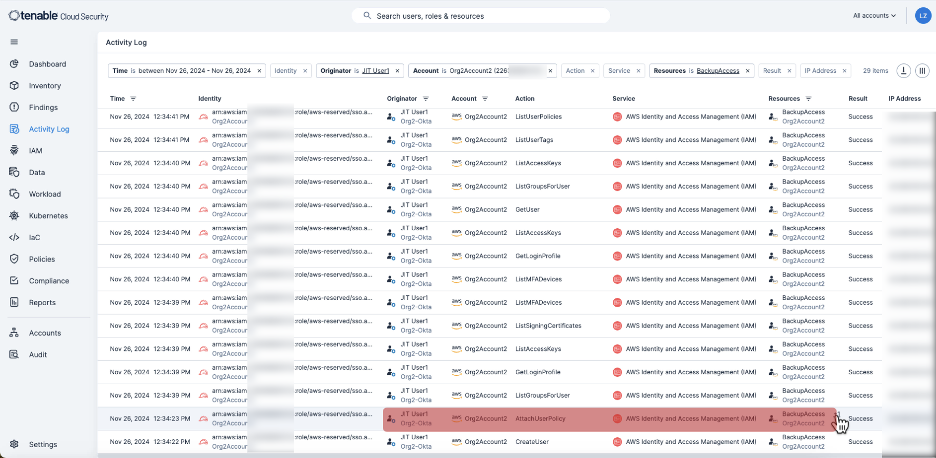

A propósito de las auditorías, Tenable Cloud Security no se limita a registrar el acceso. Proporciona una interfaz de registro de actividad clara e intuitiva para todas las sesiones. A diferencia de los registros frecuentemente fragmentados de los proveedores en la nube, estos están adaptados para facilitar la auditoría, la revisión del cumplimiento o la respuesta ante incidentes. Por lo tanto, si desea aplicar un mayor escrutinio y revisar lo sucedido durante las sesiones, o si se ve obligado a hacerlo ante un incidente, es sumamente fácil abrir el registro de sesiones y revisarlo.

Ampliación del alcance: el acceso JIT de Tenable Cloud Security ahora se extiende a las aplicaciones de SaaS

Con base en los comentarios de los clientes, Tenable amplió la funcionalidad de JIT para incluir membresías a grupos de proveedores de identidad (IdP). Esto es muy importante.

En muchas organizaciones, el acceso a aplicaciones de software como servicio (SaaS) (tales como administradores de secretos, herramientas de observabilidad, plataformas de emisión de tickets, etc.) se rige mediante membresías a grupos de proveedores de identidad como Okta o Microsoft Entra ID. Con Tenable Cloud Security, ahora puede proporcionar membresía a grupos temporal a través del mismo modelo de acceso JIT, controlando y auditando de manera eficaz el acceso a aplicaciones SaaS con el mismo nivel de detalle y automatización que los recursos en la nube.

Esto implica que los clientes de Tenable Cloud Security ahora tienen un control unificado de la infraestructura en la nube y el acceso SaaS mediante una única solución.

Simplificación de la adquisición: el acceso JIT ahora se incluye con Tenable Cloud Security

Quizás la noticia más emocionante sea que el acceso JIT ya no requiere una compra por separado. A partir de hoy, se incluye con Tenable Cloud Security.

La facturación es simple. Así como Tenable Cloud Security cobra con base en la cantidad de recursos en la nube, el acceso a JIT trata a cada usuario que cumple con los requisitos como un recurso facturable. Si es cliente de Tenable Cloud Security, ya tiene acceso a toda la capacidad de JIT: sin contrato por separado, sin plataforma adicional. Por ejemplo, si tiene un equipo de cinco desarrolladores que pueden solicitar permisos elevados, estos se contarían como cinco recursos facturables adicionales, sin importar cuántas elegibilidades tengan.

¿Por qué el acceso JIT convierte a Tenable Cloud Security en la CNAPP de preferencia?

Tenable Cloud Security no se limita a identificar problemas, los resuelve:

- Prioriza los riesgos de identidad con el contexto del mundo real.

- Proporciona controles detallados y en tiempo real tanto para las identidades de servicio como para las humanas.

- Ofrece integración nativa con sus herramientas de colaboración diarias.

- Simplifica la auditabilidad y la respuesta ante incidentes.

- Extiende la protección más allá de la nube a la capa de SaaS.

- Optimiza la adopción con una experiencia de usuario intuitiva y un modelo de facturación sin complicaciones.

Conclusión: una nueva perspectiva de la gestión de acceso

Las mejores herramientas de seguridad se integran en su flujo de trabajo y eliminan el riesgo silenciosamente antes de que se convierta en un problema.

La capacidad de acceso JIT de Tenable Cloud Security es más que una funcionalidad: es un cambio de filosofía. Reduce el riesgo basado en la identidad sin sacrificar la agilidad. Simplifica el cumplimiento sin añadir sobrecarga. Además, permite que los equipos se muevan con rapidez, permanezcan protegidos y conserven la claridad respecto de quién tiene acceso a qué, cuándo y por qué.

Si ya es cliente de Tenable Cloud Security, este es el mejor momento para empezar a utilizar el acceso JIT. Y, si está evaluando las CNAPP, pregúntese si le ayudan a reparar el problema o solo le muestran dónde está.

Con Tenable Cloud Security, la respuesta es clara.

Visite https://www.tenable.com/announcements/provide-access-just-in-time para obtener más información sobre cómo las capacidades de acceso de JIT en Tenable Cloud Security pueden ayudar a reducir sus exposiciones.

- Cloud