Cómo proteger sus activos de TI, OT e IoT con una plataforma de gestión de exposición: visibilidad completa con inventario y detección de activos

Explore cómo Tenable One para OT/IoT ayuda a las organizaciones a mantenerse por delante en el cambiante panorama de amenazas actual con visibilidad de extremo a extremo y priorización del riesgo cibernético en TI, OT e IoT.

La visibilidad sirve como piedra angular de la seguridad, ofreciendo a las organizaciones los medios para monitorear, analizar y proteger su infraestructura digital de manera eficaz. Al mantener un inventario completo de dispositivos de TI, OT e IoT, las organizaciones pueden obtener información sobre su topología de red, identificar puntos débiles potenciales y garantizar el cumplimiento con las políticas de seguridad. Además, la visibilidad en tiempo real permite a los equipos de seguridad mitigar las amenazas de forma proactiva antes de que puedan escalarse hasta convertirse en una crisis total.

Sin embargo, obtener visibilidad sobre los dominios de TI y OT representa un desafío, exacerbado por la naturaleza diversa de estos dispositivos y sus sistemas dispares. Las medidas de seguridad tradicionales diseñadas para entornos de TI se quedan cortas cuando se aplican a las características únicas de los ecosistemas de OT e IoT. Esto genera la necesidad de soluciones especializadas adaptadas a los requisitos específicos de las empresas. En la primera y segunda publicación de esta serie de blog de tres partes, destacamos los desafíos clave que limitan la capacidad de la empresa moderna para proteger sus activos de OT e IoT. En esta publicación, profundizaremos en cuatro estrategias para obtener visibilidad completa de activos de TI, OT e IoT, y cómo la plataforma de gestión de exposición de Tenable puede mejorar su postura de seguridad.

1a. Detecte activos y monitoree los riesgos

Los entornos de OT e IoT abarcan una amplia gama de dispositivos con diferentes métodos de gestión y protocolos de comunicación. Para hacer frente a estos requisitos únicos, se debería aplicar una combinación de abordajes de detección y monitoreo pasivos y activos para lograr obtener un inventario preciso y actualizado, y para identificar los riesgos relacionados con los activos, como errores de configuración y vulnerabilidades.

Sin embargo, los dispositivos de OT e IoT tienen características únicas, por lo que si intenta detectarlos utilizando herramientas de detección diseñadas para activos de TI, puede terminar con errores, sobrecarga de memoria y tiempo de inactividad inesperado. Por este motivo, debe utilizar herramientas diseñadas para detectar activos de OT e IoT con el fin de mantener el tiempo de actividad y la confiabilidad.

Por ejemplo, se pueden utilizar técnicas de detección pasiva que escuchan el tráfico de la red para identificar de forma segura los activos de OT e IoT. Este método escucha las comunicaciones de red y analiza los patrones para determinar la presencia de dispositivos. La detección pasiva tiene el beneficio añadido de detectar nuevos dispositivos a medida que se agregan a la red, así como activos que pueden venir y salir periódicamente que también suponen un riesgo. La escucha pasiva también puede identificar algunas de las características únicas de los activos, que se pueden emplear para identificarlos y obtener un subconjunto de detalles de ellos.

Con una comprensión básica de los activos de IoT y OT en la red, y de sus características de identificación, podemos aplicar las comunicaciones nativas, aquellas diseñadas específicamente para interactuar con un activo específico, para descubrir activamente detalles adicionales de los activos, como la versión y configuración del firmware, así como sus riesgos, incluyendo vulnerabilidades, errores de configuración y cambios en la configuración.

Al monitorear continuamente la red a través de la escucha pasiva y la realización periódica de consultas activas, las organizaciones pueden adaptar sus medidas de seguridad al panorama de amenazas en evolución y los cambios en el entorno de red.

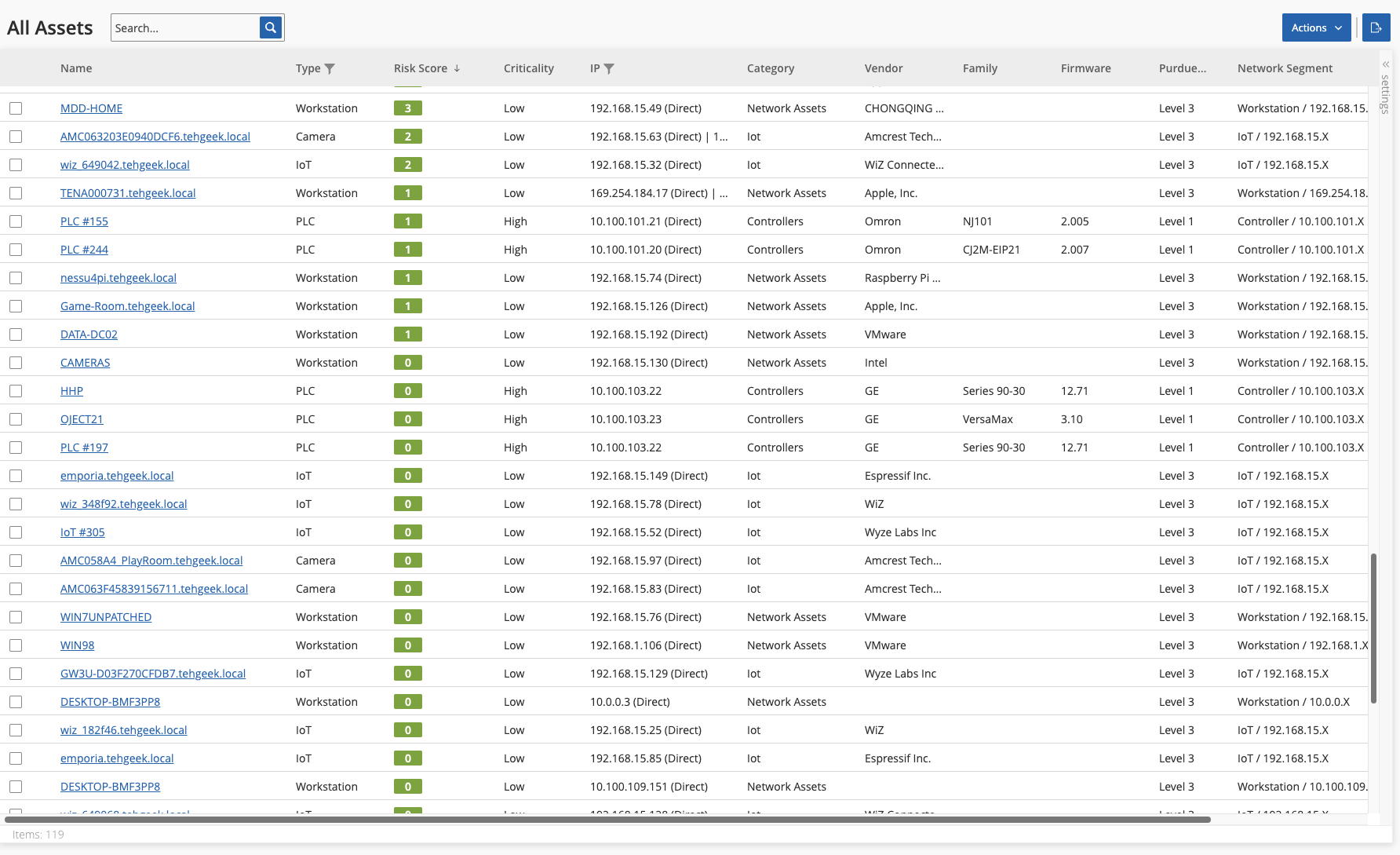

2a. Mantenga un inventario de los activos y los detalles de los riesgos

Los detalles de los activos desempeñan un papel clave en el soporte de diversas funciones en toda la organización, pero son vitales para escalar eficazmente la priorización y la corrección de los riesgos de seguridad. A continuación, exploramos algunos de los atributos clave y su relevancia para la seguridad.

Información de dispositivos

- Tipo de dispositivo: la identificación del tipo de dispositivo (por ejemplo, PLC, sistema SCADA, sensor, dispositivo IoT) proporciona información sobre su funcionalidad y propósito dentro de la red.

- Marca y modelo: el conocimiento de la marca y el modelo del dispositivo ayuda a comprender sus especificaciones, capacidades y vulnerabilidades potenciales.

- Versión de firmware/software: rastrear las versiones de firmware o software es esencial para identificar vulnerabilidades conocidas y garantizar que los dispositivos estén actualizados con los parches de seguridad.

- Número de serie: el asignar identificadores únicos a los dispositivos facilita el rastreo de los activos, la identificación del propietario de los activos y su gestión.

Conectividad de red

- Dirección IP: el registrar direcciones IP permite el mapeo de red y facilita el monitoreo y la gestión de la conectividad del dispositivo.

- Dirección MAC: las direcciones MAC ayudan a identificar de forma única los dispositivos en la red y se pueden utilizar con fines de control de acceso y seguridad.

- Configuración de puerto: el comprender qué puertos están utilizando sus dispositivos ayuda a evaluar posibles vectores de ataque y proteger los puntos de acceso a la red.

- Segmentación de red: identificar a qué segmentos de red pertenecen sus dispositivos ayuda a implementar controles de seguridad y medidas de aislamiento adecuados.

Configuración y ajustes

- Credenciales predeterminadas: el identificar dispositivos con credenciales predeterminadas o débiles ayuda a mitigar el riesgo de acceso no autorizado y ataques basados en credenciales.

- Parámetros de configuración: la documentación de las configuraciones de los dispositivos, como protocolos de comunicación, configuraciones de cifrado y controles de acceso, garantiza la consistencia y facilita las auditorías de seguridad.

- Controles de acceso: el poder comprender quién tiene acceso para configurar o interactuar con los dispositivos, y el nivel de permisos que posee, es fundamental para hacer cumplir las políticas de seguridad y prevenir cambios no autorizados.

Datos operativos

- Estado operativo: el monitoreo del estado operativo de los dispositivos proporciona información sobre su estado, rendimiento y disponibilidad.

- Datos de sensores: para los dispositivos IoT, la captura de datos de sensores, como lecturas de temperatura, humedad o presión, puede ser fundamental para el monitoreo operativo y la toma de decisiones.

- Flujo de datos: el entender cómo los dispositivos recopilan, procesan y transmiten los datos ayuda a evaluar los riesgos de seguridad de los datos y los requisitos de cumplimiento.

Ubicación física

- Ubicación geográfica: conocer la ubicación física de los dispositivos ayuda en el rastreo de activos, la planificación del mantenimiento y la respuesta a incidentes de seguridad física.

- Condiciones ambientales: cuando se documentan los factores ambientales como la temperatura, la humedad y la exposición a condiciones peligrosas, se puede evaluar la confiabilidad y la vida útil del dispositivo.

Información del ciclo de vida

- Fecha de instalación: rastrear cuándo se instalaron los dispositivos proporciona información sobre su ciclo de vida y ayuda a planificar los programas de mantenimiento y reemplazo.

- Fecha de fin de vida/soporte: la identificación de dispositivos que se acercan al final de su vida útil o al final del soporte permite tomar medidas proactivas para mitigar los riesgos asociados con la tecnología obsoleta.

Monitoreo del riesgo y de la actividad:

- Vulnerabilidades: la identificación de vulnerabilidades conocidas en los activos es útil para determinar el Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR).

- Actividad de red: la identificación del origen, el tipo, el destino y el volumen del tráfico es útil para identificar comunicaciones anómalas, como las que tienen destinos externos.

- Conversaciones: la identificación de las conversaciones detectadas en la red, con detalles sobre el momento en que ocurrieron y los activos involucrados, es útil en el mapeo de activos.

3a. Visualice las rutas de ataque para priorizar el riesgo

Los detalles de los activos, la información de los riesgos y las comunicaciones también son vitales para el mapeo de la red y la priorización del riesgo. Muy frecuentemente, las filtraciones de datos en entornos de OT e IoT se originan con activos de TI vulnerables, que cuando están en riesgo otorgan a los hackers privilegios elevados y les permiten llevar a cabo ataques, como el ransomware. Una comprensión de las relaciones entre los activos es fundamental para mapear y visualizar vectores de ataque o rutas que están en alto riesgo de explotación. Para identificar el vector de ataque más crítico, es necesario considerar múltiples parámetros y utilizar un abordaje basado en el riesgo. Cuando se mapean, los factores como el nivel de riesgo de activos, la longitud de la ruta de ataque, los métodos de comunicación y la conectividad externa frente a la interna, permiten una mejor priorización y corrección. De esta manera, puede, por ejemplo, minimizar o reducir el acceso a las redes externas, o cerrar puertos y eliminar servicios que no son vitales, que contribuyen a una mayor exposición al riesgo.

Aunque técnicamente todas las identidades son activos que deben gestionarse, es importante señalar que la mayoría de las herramientas de seguridad específicas de dominio carecen de detección y visibilidad hacia las identidades y sus riesgos asociados. Por ejemplo, estas herramientas usualmente no identifican errores de configuración que pueden generar permisos excesivos o que pueden hacer que las identidades sean vulnerables a la explotación, como las contraseñas débiles.

En el mundo de la OT en particular, las implicaciones de las brechas de visibilidad para las identidades y el riesgo pueden ser inmensas porque el tiempo de inactividad de los activos puede tener un alto costo y a veces provocar condiciones de trabajo inseguras o incluso la pérdida de vidas. Las herramientas de seguridad de OT/IoT y las herramientas de seguridad de identidad que se pueden integrar con una plataforma de gestión de exposición integral, pueden ser de gran valor, ya que pueden alimentar toda la información de activos relevante necesaria para realizar análisis de ruta de ataque entre dominios. Para obtener más información sobre esto, lea la segunda publicación de esta serie de blog “Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición: la importancia de la priorización contextual".

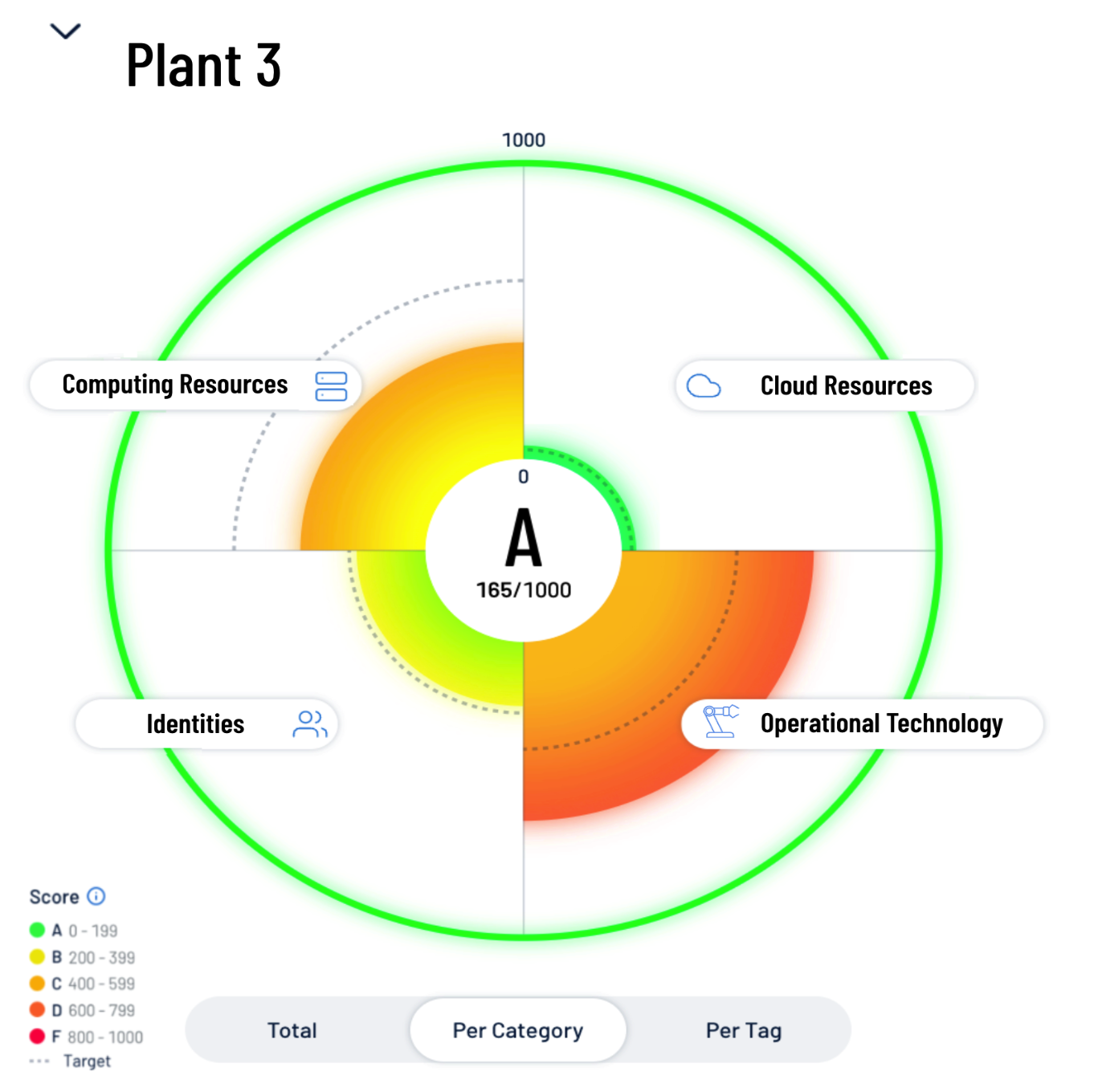

4a. Cuantifique la exposición del negocio con el etiquetado de activos

Como explicamos en ese segundo blog, la capacidad de agrupar y etiquetar lógicamente los activos dentro de Tenable One para OT/IoT es un elemento importante para definir un Índice de Criticidad del Activo (Asset Criticality Rating, ACR). El tipo de dispositivo, la marca y el modelo, la ubicación física y el segmento de red se pueden emplear para agrupar y etiquetar activos asociados con entornos de OT e IoT de misión crítica. Por ejemplo, la segmentación de la red que indica que un sistema de refrigeración es parte de una planta de fabricación, a diferencia de ser parte de un comedor, se puede utilizar para elevar el ACR. Del mismo modo, una estación de trabajo en la planta de producción puede hacer más daño que una computadora portátil personal en una red de invitados.

Las etiquetas de activos en Tenable One para OT/IoT también se pueden usar para agregar múltiples grupos de activos para generar tarjetas de exposición alineadas con funciones críticas del negocio y para determinar un Cyber Exposure Score (CES) para una función de negocios. De igual manera, las identidades humanas y de máquina con acceso a los mismos segmentos de red que los activos de OT e IoT, se pueden alinear con la misma tarjeta de exposición. Así, el riesgo total puede ser tomado en cuenta y empleado para priorizar recursos e inversiones.

Obtenga visibilidad completa a lo largo de toda la superficie de ataque

Tenable One para OT/IoT ayuda a las organizaciones a obtener visibilidad en toda la superficie de ataque moderna, activos de TI, OT e IoT; enfoca los esfuerzos para prevenir posibles ataques; y comunica con precisión el riesgo cibernético para apoyar un desempeño de negocios inmejorable. La plataforma combina la cobertura de vulnerabilidades más amplia, que abarca activos de TI, recursos en la nube, contenedores, aplicaciones web, sistemas de identidades y activos de OT y IoT. Se basa en la velocidad y la amplitud de la cobertura de vulnerabilidades de Tenable Research, y añade análisis completos para priorizar las acciones y comunicar el riesgo cibernético.

Tenable One para OT/IoT permite a las organizaciones:

- Obtener visibilidad completa de todos los activos y sus vulnerabilidades, en las instalaciones o en la nube, y comprender dónde están expuestos al riesgo los activos.

- Anticipar las amenazas y priorizar los esfuerzos para prevenir ataques mediante el uso de IA generativa y el mayor conjunto de datos de contexto de vulnerabilidades y exposición.

- Comunicar el riesgo de exposición a los líderes de negocios y las partes interesadas con KPI claros, evaluaciones comparativas e información procesable.

- Aprovechar la cobertura de vulnerabilidad más amplia que abarca activos de TI, recursos en la nube, contenedores, aplicaciones web y sistemas de identidad.

- Integrar con fuentes de datos y herramientas de terceros para mejorar el análisis y la corrección de la exposición.

Tenable One para OT/IoT lleva a las organizaciones más allá de las soluciones puntuales y los silos organizativos para lograr una visibilidad completa y un inventario preciso de los activos de TI en toda la superficie de ataque moderna, incluidos los dispositivos de OT e IoT.

Programe una sesión de consultoría y una demostración gratuitas

¿Desea ver lo que Tenable One para OT/IoT puede hacer por su organización? Programe una sesión de consultoría gratuita para recibir una demostración técnica rápida y para hablar de cómo podemos ayudarle a mejorar su programa de seguridad y sus resultados.

Para obtener más información acerca de Tenable One para OT/IoT, visite https://es-la.tenable.com/products/tenable-one y regístrese a nuestro seminario web “El puente invisible: reconocimiento del riesgo que plantean los entornos de TI, OT e IoT interconectados” para obtener una inmersión a profundidad de los temas cubiertos en esta publicación.

Más información

- Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición (blog).

- Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición: la importancia de la priorización contextual (blog).

- Tenable presenta visibilidad innovadora en los dominios de TI, OT e IoT para iluminar por completo los vectores de ataque y los riesgos (comunicado de prensa).

- El puente invisible: reconocimiento del riesgo que plantean los entornos de TI, OT e IoT interconectados (seminario web).

- Exposure Management

- OT Security

- SCADA