Establecimiento de un programa de seguridad en la nube: mejores prácticas y lecciones aprendidas

Mientras desarrollábamos el programa de seguridad de Tenable, nosotros, los integrantes del equipo de InfoSec, hemos formulado muchas preguntas y enfrentado desafíos interesantes. A lo largo del camino, hemos aprendido valiosas lecciones e incorporado prácticas recomendadas clave. En este blog, hablamos de cómo hemos abordado la implementación de nuestro programa de seguridad empleando Tenable Cloud Security y le proporcionamos recomendaciones que pueden serle útiles.

La seguridad en la nube se ha vuelto prioritaria para muchas organizaciones debido a la creciente complejidad de los entornos en la nube y al creciente número de amenazas para la seguridad. Para ayudar a identificar y gestionar estos riesgos para la seguridad, muchas organizaciones utilizan soluciones de plataforma de protección de aplicaciones nativas en la nube (CNAPP). Sin embargo, incluso con la implementación de las mejores herramientas, aún se necesita una estrategia eficaz para mantener una postura sólida de seguridad en la nube a largo plazo.

Durante los últimos años, nosotros en el equipo de InfoSec de Tenable, hemos encontrado una serie de desafíos de seguridad en la nube y hemos aprendido lecciones valiosas sobre cómo desarrollar un programa de seguridad en la nube eficaz. De igual manera que muchos de nuestros clientes, hemos formulado muchas preguntas sobre responsabilidades, corrección, métricas y generación de informes.

En este blog hablaremos de cómo hemos abordado la implementación de nuestro programa de seguridad en la nube utilizando Tenable Cloud Security e incluiremos recomendaciones que pueden ayudarle a mejorar su programa de seguridad. Abordaremos cuestiones como la importancia de establecer la visibilidad y la propiedad de las cuentas en la nube, y de garantizar el cumplimiento de las cuentas mediante informes. También ofreceremos recomendaciones para ayudar a priorizar los esfuerzos de corrección.

Configure las cuentas en la nube

Sin importar lo grande o pequeña que sea su presencia en la nube, es importante conocer las cuentas que tiene en la nube. Ya sea que tenga cuentas de producción, de desarrollo o de entorno aislado, o una combinación de ellas, es importante determinar qué recursos se están ejecutando dentro de esas cuentas y cómo se emplean.

Por ejemplo, si usted no tiene una visibilidad completa de su presencia en la nube, puede terminar fácilmente con recursos que tienen privilegios en exceso o que son accesibles públicamente, debido a problemas como TI oculta, rotación de empleados y fusiones o adquisiciones recientes. El saber cómo se emplean sus cuentas puede ayudarle a organizarlas y gestionarlas de manera eficaz dentro de Tenable Cloud Security.

Antes de incorporar cuentas, es importante determinar cómo desea estructurarlas dentro de Tenable Cloud Security. Ya sea que tenga múltiples organizaciones o cuentas individuales para incorporar, puede fácilmente estructurarlas dentro de la consola empleando carpetas. Las carpetas proporcionan una magnífica opción para agrupar lógicamente cuentas con base en entornos de unidades de negocio, producción o desarrollo.

Si está incorporando una organización Amazon AWS, Microsoft Azure o Google Cloud Platform (GCP), o un inquilino Oracle Cloud Infrastructure (OCI), puede establecer sus configuraciones para incorporar automáticamente cuentas nuevas y actualizar la estructura de la carpeta en la medida en que su entorno en la nube cambia.

Determine los propietarios de cuentas

Una vez que sus cuentas hayan sido incorporadas, tendrá que asignar propietarios a sus cuentas. Los propietarios de cuentas sirven como los principales contactos y tomadores de decisiones para sus cuentas. Son responsables de garantizar la seguridad general de la cuenta y aceptan el riesgo de todos los recursos excluidos dentro de las cuentas, independientemente de quién sea el propietario.

Recomendamos contar con al menos dos propietarios de cuenta, teniendo uno de ellos un nivel de gerente o superior. Esta configuración no solo proporciona una excelente solución de copia de seguridad, sino que también permite tener un contacto que pueda tomar decisiones sobre problemas de costos, abordar preguntas de seguridad y aprobar solicitudes de acceso para esa cuenta.

En la medida en que trabaje para identificar y seleccionar a los propietarios de cuentas, también le recomendamos obtener direcciones de correo electrónico para cada cuenta. De esa manera los equipos de seguridad pueden ponerse en contacto con los propietarios de cuenta en relación a cualquier problema relacionado con la cuenta. Dentro de Tenable Cloud Security también se pueden generar informes y enviarse automáticamente a los equipos de manera periódica.

El seleccionar a los propietarios de cuenta puede llevar mucho tiempo, dependiendo de la cantidad de entornos de nube que tenga usted. Conforme su organización cambia, le recomendamos que realice un seguimiento de sus cuentas y propietarios fuera de la plataforma CNAPP, en una ubicación centralizada y accesible para la revisión de todos los equipos.

Configure el acceso

Una vez que haya seleccionado los titulares de sus cuentas, el siguiente paso es establecer quién necesita acceder a ellas. En primer lugar, recomendamos revisar qué equipos están accediendo a cada cuenta, el nivel de acceso y la cantidad de recursos que están gestionando. Esta información le ayudará a determinar quién será el equipo primario para cada cuenta y qué permisos necesitará dentro de Tenable Cloud Security.

En la mayoría de los casos, los equipos primarios incluyen tanto a los propietarios de la cuenta como a los miembros del equipo asociados. Sin embargo, el acceso a algunas cuentas puede incluir exclusivamente a los propietarios de las cuentas. Si por ejemplo, el equipo de ingeniería de confiabilidad del sitio (SRE) gestiona muchos recursos dentro de su cuenta de producción y tiene acceso completo de administrador, debe establecerse como el equipo primario dentro de Tenable Cloud Security.

A los miembros del equipo primario se les asigna el rol de Colaborador, que les permite gestionar totalmente las exclusiones de políticas y añadir etiquetas manuales a los recursos. Al emplear este rol, usted evita que otros equipos con acceso de rol de Espectador en la cuenta, añadan excepciones no autorizadas en hallazgos de los cuales pueden ser propietarios o no.

Si tiene múltiples equipos que acceden a una cuenta, es posible que deba proporcionar acceso a equipos secundarios dentro de Tenable Cloud Security. A los equipos secundarios se les asigna el rol de Espectador en las cuentas donde gestionan recursos. Este rol es ideal si tiene varios equipos de ingeniería que gestionan recursos dentro de una cuenta, para que puedan revisar y corregir los hallazgos.

A final de cuentas, sus equipos de TI o de InfoSec tendrían acceso al rol de Administrador en Tenable Cloud Security. Este acceso les permite incorporar cuentas, establecer configuraciones e integraciones, y administrar acceso JIT dentro de la consola.

Al igual que con sus cuentas en la nube, no todos los equipos necesitan tener acceso a recursos de inicio de sesión y acceso. La implementación de controles de acceso empleando Tenable Cloud Security ayudará a garantizar que los miembros autorizados del equipo tengan acceso a cuentas aprobadas.

Monitoree el cumplimiento

Un aspecto importante de cualquier programa de seguridad en la nube es garantizar el cumplimiento de los estándares de la industria que cumplan con sus requisitos legales, reglamentarios y de negocios.

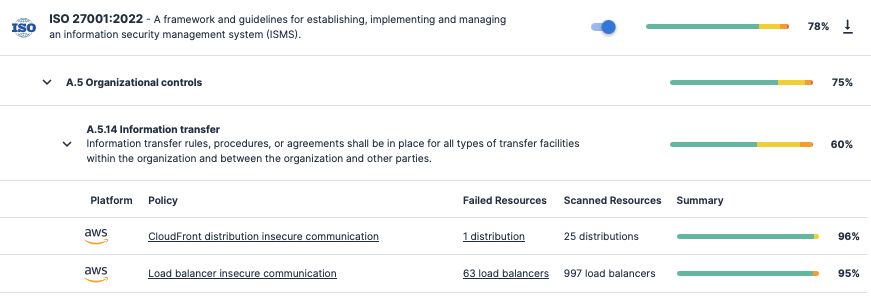

Tenable Cloud Security le ofrece muchas opciones para ayudarle a monitorear continuamente su postura de seguridad con respecto a estándares como las evaluaciones comparativas del Centro de Seguridad de Internet (CIS), el Reglamento General de Protección de Datos (GDPR) y el Marco de Ciberseguridad (CSF) del NIST.

Antes de habilitar esos estándares, debe determinar qué tipos de recursos o datos necesita proteger.

Si está ejecutando clústeres de Kubernetes, le recomendamos que incorpore sus clústeres en Tenable Cloud Security para obtener mayor visibilidad y cobertura en sus entornos de Kubernetes y contenedores. Hay dos maneras convenientes de implementar cobertura de gestión de postura de seguridad de Kubernetes (KSPM): ya sea vía Helm charts u otorgando acceso a la red dentro del clúster. Si tiene máquinas virtuales o contenedores ejecutándose dentro de sus cuentas, puede habilitar protección de cargas de trabajo para identificar y reportar vulnerabilidades dentro de sus cargas de trabajo en la nube.

Después de habilitar los estándares de cumplimiento, debe trabajar para determinar en qué cuentas habilitar la generación de informes de cumplimiento. Al añadir un Informe programado al utilizar el tipo de informes Abrir hallazgos, puede seleccionar las cuentas y los estándares de cumplimiento, establecer un tiempo de entrega y, a continuación, agregar direcciones de correo electrónico para enviar el archivo adjunto CSV en una programación recurrente.

Dentro de la consola, los miembros del equipo con acceso a la cuenta pueden descargar informes anteriores que se archivan en la sección Historial de informes. Incluso si un miembro del equipo no tiene acceso directo a Tenable Cloud Security, no hay problema. La información dentro del archivo adjunto CSV incluye toda la información aplicable para que cualquier persona pueda ver rápidamente la ubicación de recursos, el nivel de gravedad y los pasos para corregir ese hallazgo dentro de una cuenta.

Revise y corrija los hallazgos

Cuando se revisan hallazgos dentro de Tenable Cloud Security, los equipos frecuentemente nos preguntan por dónde empezar y cómo priorizar esos esfuerzos de corrección. Recomendamos a los equipos que primero revisen los recursos de su cuenta y que utilicen el filtro Etiquetas para destacar los recursos que administran.

El contar con una política de etiquetado consistente es fundamental para cualquier programa de seguridad en la nube exitoso, ya que permite a los equipos administrar los recursos por parámetros como el costo, los equipos y el propósito a medida que cambia su organización. Si no se etiquetan los recursos de manera consistente, pueden aumentar los costos y los tiempos de respuesta a incidentes, y esto afecta los esfuerzos de cumplimiento.

Si no cuenta con una política de etiquetado consistente implementada dentro de su infraestructura en la nube, las funcionalidad Etiquetas dentro de Tenable Cloud Security proporciona una magnífica opción para obtener ayuda para esos esfuerzos. Los equipos con acceso de rol de Colaborador o Administrador pueden usar Etiquetas automáticas que se aplican con base etiquetas o Etiquetas manuales que se aplican a recursos.

Por lo que si tiene equipos de TI, Ingeniería u otros que administran recursos en su cuenta, o si el recurso objetivo no admite el etiquetado, el uso de Etiquetas representa una excelente solución para identificar rápidamente a los propietarios de recursos, lo que le ayudará con los esfuerzos de corrección.

Cuando esté listo para abordar los hallazgos, le recomendamos priorizar los esfuerzos de corrección en el siguiente orden:

- Aborde recursos con hallazgos de severidad crítica y alta.

- Coloque parches en sistemas operativos obsoletos o que se acercan al fin de su vida.

- Revise y corrija los recursos con exceso de privilegios.

- Elimine los secretos expuestos.

- Elimine todos los recursos inactivos y no usados.

Tenable Cloud Security también proporciona opciones para enviar alertas a los miembros del equipo mediante correo electrónico o Slack sobre recursos con base en criterios específicos dentro de sus cuentas. Estas sugerencias proporcionan un buen punto de partida para ayudarle a decidir qué necesita su atención inmediata y qué puede ser abordado más adelante.

Exclusiones

En cualquier organización siempre habrá problemas de seguridad que no se abordarán por diversos motivos. Después de corregir los hallazgos, es posible que tenga recursos donde necesita agregar excepciones. Tenable Cloud Security proporciona opciones para excepciones permanentes y temporales para cumplir con sus requisitos organizativos. Para las excepciones permanentes recomendamos dos casos de uso en los que se otorgan exclusiones y se consideran aceptables:

- Usted tiene implementado un control compensatorio que mitiga el riesgo.

- No puede corregir el Hallazgo fallido debido a un requisito explícito de caso de uso de negocios.

Sin importar si tiene o no una política corporativa establecida, es fundamental que los propietarios de cuentas sean responsables de los recursos excluidos de las cuentas que administran. Una vez que se excluye un hallazgo, se vuelve parte del proceso de aceptación de riesgos e impactará en sus puntuaciones generales de cumplimiento.

Dentro de Tenable Cloud Security usted puede añadir exclusiones de muchas maneras. Los ejemplos de exclusiones permanentes podrían incluir recursos orientados al público que puedan utilizar los clientes, como una instancia de AWS EC2, un bucket o una cuenta de almacenamiento. Las exclusiones basadas en el tiempo podrían ser recursos con vulnerabilidades a los que se les pueden colocar parches en una acción futura. Si no se cumple un plazo, esa excepción vence y la búsqueda de recursos volverá a la cola de hallazgos abierta.

También cuenta con la opción de gestionar exclusiones para cada política que le permite excluir recursos, ya sea individualmente o por patrón.

Cuando se excluye un recurso por patrón, tiene la opción de agregar por Amazon Resource Names (ARN), Nombre o Etiqueta. Esta funcionalidad le permite excluir múltiples recursos a la vez a lo largo de toda su organización.

Indicadores clave de rendimiento (KPI)

Una vez que haya abordado sus hallazgos, el siguiente paso es medir las métricas de cumplimiento y el rendimiento a lo largo del tiempo. Los indicadores clave de rendimiento (KPI) se usan para evaluar los esfuerzos de cumplimiento de una organización contra un estándar de cumplimiento conocido. Como parte de un programa maduro de seguridad en la nube, el seguimiento de las métricas de KPI mensualmente es un buen punto de partida. También es importante que trabaje con su equipo de liderazgo para determinar y acordar un conjunto de KPI a monitorear como parte de su programa.

Un ejemplo de un KPI podría ser mantener al menos el 85 % o más para poder aprobar una puntuación de cumplimiento. Una vez que se determinan y aceptan esos KPI, los equipos pueden realizar un seguimiento de esos cambios en la sección Tablero de control dentro de la consola de Tenable Cloud Security.

Para monitorear esos cambios, primero seleccione la cuenta de destino en la esquina superior derecha de la consola. En la sección Tablero de control, revise el widget de Cumplimiento para monitorear los cambios durante los últimos 7, 30 o 90 días.

También puede revisar un desglose de las puntuaciones de cumplimiento en la sección Cumplimiento.

Presente un programa de seguridad en la nube a los propietarios de las cuentas

Como paso final, le recomendamos reunirse con los propietarios de cuenta para revisar los detalles del programa de seguridad en la nube. Al presentar esta información, es importante discutir los motivos para implementar este programa y qué propietarios de cuenta son responsables de garantizar su buen funcionamiento. Los propietarios de cuenta deben ser conscientes de que un programa de seguridad en la nube está diseñado para ayudar a asegurar la privacidad de los datos y el cumplimiento regulatorio, así como para protegerse contra los riesgos para la seguridad.

También es importante comunicar a los propietarios de cuentas qué cuentas administran y a qué cuentas tendrán acceso dentro de Tenable Cloud Security. Para los informes de cumplimiento, se deben incluir detalles sobre lo que se proporcionará a los propietarios de cuenta. Será útil proporcionar sugerencias sobre cómo pueden comenzar los equipos revisando y corrigiendo los hallazgos. También incluya información sobre el proceso de exclusión y los casos de uso aceptables para su organización. Por último, incluya qué KPI deben contemplar los propietarios de cuenta.

La creación de una página de documentación interna que incluya el nombre de la cuenta, las normas de cumplimiento aplicables y los propietarios de la cuenta será útil como referencia para los propietarios de cuenta existentes y futuros.

Conclusión

El desarrollo de un programa de seguridad en la nube no trata exclusivamente de un despliegue único. Mantener un programa robusto es un esfuerzo constante que requiere el apoyo de todos los equipos dentro de su organización. Esperamos que las lecciones aprendidas y las prácticas recomendadas que hemos compartido aquí le ayuden a impulsar su estrategia de programa de seguridad en la nube con la ayuda de nuestra completa solución Tenable Cloud Security.

Para obtener más información acerca de Tenable Cloud Security y de cómo puede usarlo para mejorar su programa de seguridad en la nube, consulte el documento técnico “Fortalezca su nube: domine la seguridad con CNAPP” y el blog “Si solo cuenta con cinco minutos, aquí presentamos brevemente CNAPP”.

- Cloud