Osado, ilógico y poco sofisticado: cómo comprender el grupo extorsivo LAPSUS$

Después de obtener la atención de la industria en los primeros meses de 2022, el grupo extorsivo LAPSUS$ ha permanecido considerablemente inactivo. ¿Qué podemos aprender del historial y las tácticas de este grupo extorsivo?

A principios de 2022, el grupo LAPSUS$ apareció en escena con ataques llamativos y perjudiciales. Si bien ocasionalmente ataca junto con grupos que utilizan el ransomware, LAPSUS$ es un grupo extorsivo. ¿Qué lo distingue de los grupos profesionales establecidos que utilizan el ransomware y qué lecciones pueden aprender las organizaciones a partir de sus tácticas para mejorar sus defensas?

El grupo LAPSUS$ provocó un revuelo considerable a comienzos de 2022, pero perdió su fuerza entre las olas más fuertes generadas por grupos más establecidos, tales como Conti. La breve permanencia de LAPSUS$ como líder de los ciclos de noticias sobre ciberseguridad se vio estropeada por idiosincrasias y errores aparentes.

Fuente: Tenable Research, julio de 2022

¿Ransomware o extorsión?

Observé que LAPSUS$ es un grupo extorsivo, no un grupo que utiliza el ransomware. Por eso estoy siendo intencionalmente específica con la definición de ransomware. Mientras que algunos casos de extorsión implican el robo de datos y su pedido de rescate a las organizaciones, el ransomware se refiere específicamente a los incidentes donde se utiliza malware de cifrado de datos (ransomware) y donde se pide rescate a las organizaciones objetivo por el acceso a esos sistemas.

Con los años, los grupos de ransomware han adoptado diversas tácticas extorsivas. Para obtener más información acerca de estas tácticas y otras características clave del ecosistema de ransomware, lea el informe de Tenable. Los grupos extorsivos como LAPSUS$ se enfocan en el robo oportunista de datos y en las amenazas de publicar los datos robados. En ocasiones, estos grupos también eliminan los datos originales.

Teniendo en cuenta esta distinción, examinemos uno de los nombres más conocidos en el mundo de la extorsión: el grupo LAPSUS$.

¿Qué es el grupo LAPSUS$?

Si bien hay otros grupos que realizan ataques extorsivos únicamente, el grupo LAPSUS$ hizo una gran entrada en escena a finales de 2021 y trajo este tipo de grupo de delincuentes al frente.

La carrera oficial de LAPSUS$ comenzó en diciembre de 2021 con ataques contra compañías en Sudamérica y continuó en enero con ataques hacia la misma región y Portugal, lo cual posiblemente se relacione con la ubicación de algunos miembros del grupo. (Mientras que la filtración inicial de Sitel y la puesta en riesgo subsiguiente de Okta tuvieron lugar a finales de enero, no se publicaron durante dos meses). Durante los meses siguientes, LAPSUS$ amplió su rango de ataque a compañías tecnológicas multinacionales. Eso hizo que el grupo recibiera la atención de la comunidad de ciberseguridad en general.

El grupo LAPSUS$ opera únicamente a través de un grupo privado de Telegram y no gestiona un sitio de filtraciones de datos en la dark web como otros grupos de delincuentes, lo cual limita los datos disponibles para su análisis. A pesar de esto, muchos analistas de seguridad, investigadores y periodistas han examinado la información disponible y desarrollaron conocimientos acerca de las características y tácticas del grupo.

Los temas comunes entre estos análisis incluyen los siguientes:

- Comportamientos y tácticas con menor madurez.

- Prioridad por la influencia y notoriedad.

- Enfoque primario en metas monetarias.

Las metas que se asumen relacionadas con el dinero y la fama están respaldadas por la transición del grupo desde el ataque a compañías en Sudamérica a compañías con áreas de influencia mucho más grandes, "compañías tecnológicas internacionales de gran escala", como la investigación de Flashpoint las describe. El ataque dirigido a estas compañías, en teoría, podría ser más rentable para los ciberdelincuentes y definitivamente les ha dado notoriedad.

Como señalaron muchos analistas, es difícil atribuirles una meta única y monolítica, o incluso descartar metas con confianza, cuando nos referimos a una "colectividad tan laxa". LAPSUS$ ha sostenido firmemente que no tiene motivaciones políticas ni financiadas por ningún estado y sus acciones parecen ser consistentes con esta afirmación.

Si los grupos que utilizan el ransomware como Conti son operaciones bien organizadas que recuerdan a las organizaciones criminales que se muestran en programas de televisión y películas tales como Boardwalk Empire o El Padrino, que cuentan con servicio de atención al cliente y recursos humanos, LAPSUS$ recuerda más a los equipos de Point Break o Bottle Rocket. Muchos analistas hacen referencia a su comportamiento como inmaduro e impulsivo y lo comparan con el estereotipo del "adolescente que vive en el sótano", los script kiddies.

Si bien es difícil identificar a los miembros individuales de los grupos que se dedican al crimen cibernético, los investigadores y los organismos de orden público han rastreado las operaciones de LAPSUS$ hasta llegar a algunos adolescentes en Brasil y Reino Unido. Estas identificaciones, los subsiguientes arrestos y el aparente silencio por parte del grupo parecen coincidir con lo que dice el análisis que afirma que el grupo se compone de agentes "talentosos, pero sin experiencia" que son "imprudentes y problemáticos". Estos rasgos se basan en las tácticas observadas y los comportamientos del grupo, por lo cual los examinaremos en detalle.

¿Cómo funciona LAPSUS$?

El grupo LAPSUS$, si bien tuvo una existencia breve dados los últimos acontecimientos, mostró igualmente una trayectoria de madurez. Esta trayectoria no fue lineal, lo cual respalda aún más la naturaleza colectiva laxa del grupo. Con el paso del tiempo, el grupo LAPSUS$ realizó cambios oportunistas en las tácticas y prioridades de sus ataques, y pasó del robo tradicional de datos de clientes y usuarios al robo de información de propiedad exclusiva y código de origen.

En cuanto a sus tácticas, los primeros ataques presentaban denegación de servicio distribuido (DDoS) y vandalismo en sitios web. Pero, para enero de 2021, el grupo LAPSUS$ ya se dedicaba a filtraciones de datos en múltiples etapas que eventualmente provocaron el incidente de Okta. A lo largo del proceso de maduración, el grupo LAPSUS$ dependió en gran medida en tácticas de prueba y error, tales como la compra grupos de credenciales, el uso de ingeniería social en servicios de asistencia y el uso de mensajes spam que solicitaban la autenticación multifactor (MFA) con el fin de lograr el acceso inicial hacia las organizaciones objetivo.

Según los informes de Microsoft y NCC Group, el primero de los cuales se basó en su propia filtración por parte del grupo, existen algunas tácticas, técnicas y procedimientos clave dentro del grupo LAPSUS$:

- El acceso inicial se compra o se obtiene mediante repositorios de credenciales públicos, ladrones de contraseñas y el pago a empleados por dicho acceso.

- Se evita la MFA mediante mensajes spam o contactando al servicio de asistencia.

- Se accede a aplicaciones accesibles desde Internet, tales como redes privadas virtuales, Microsoft SharePoint, escritorios virtuales, etc., con el fin de recopilar más credenciales y acceder a información confidencial.

- Se eleven privilegios mediante la explotación de vulnerabilidades sin parches en Jira, GitLab y Confluence, y se enumeran los usuarios con el explorador de Active Directory.

- Se filtran datos a través de NordVPN o servicios gratuitos de transferencia de archivos y luego se eliminan los recursos.

- Se utiliza el acceso hacia los entornos en la nube del objetivo para desarrollar la infraestructura de ataque y eliminar todos los demás administradores globales.

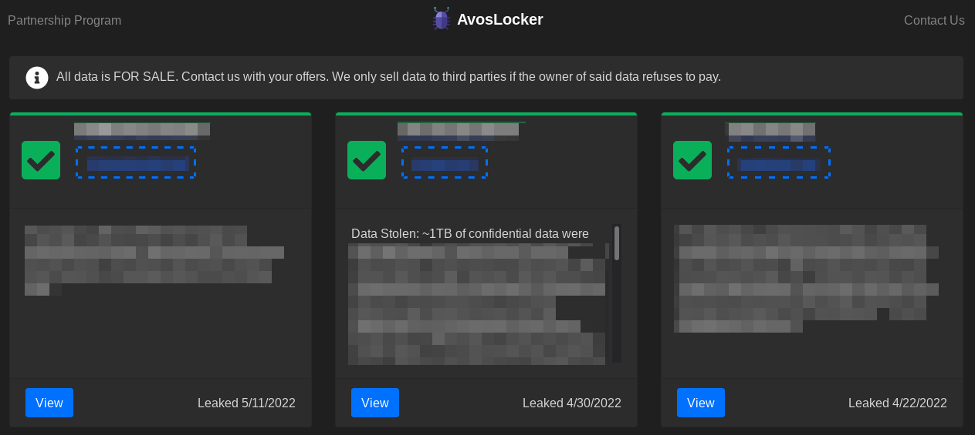

Como mencioné anteriormente, el grupo LAPSUS$ se diferencia de otros grupos de delincuentes en los espacios de extorsión y ransomware en un aspecto clave: no opera un sitio web de filtraciones de datos. El grupo utiliza únicamente un canal de Telegram para anunciar sus víctimas, y a menudo solicita la opinión de la comunidad para saber los datos de qué organización publicar a continuación. En comparación con los sitios estandarizados y perfeccionados de los grupos que utilizan el ransomware (tales como AvosLocker, LockBit 2.0, Conti, etc.), estas prácticas dan la impresión de ser desorganizadas e inmaduras.

Sitio web de filtraciones de datos de AvosLocker. Fuente de la imagen: Tenable, mayo de 2022.

A nivel superficial, el cambio al robo de códigos de origen e información de propiedad exclusiva se podría interpretar como una estrategia para motivar y obtener pagos más altos de extorsión, pero el grupo LAPSUS$ también ha utilizado estos robos de maneras extrañas. Con los datos de Nvidia, LAPSUS$ también filtró un certificado de firma de código que permitió a los agentes de malware utilizar este certificado libremente para contrabandear sus mercancías a los entornos objetivo como programas de firma legítima de Nvidia. LAPSUS$ pudo robar información valiosa de Nvidia, pero no le interesó monetizarla o no fue capaz de hacerlo en beneficio propio. Parece que el grupo no tenía una idea muy clara de qué datos eran valiosos. Los datos robados de Microsoft "no generaron una elevación de riesgos" y Samsung no "anticipó ningún impacto en su negocio ni en sus clientes".

De hecho, LAPSUS$ no siempre comunicó con eficacia las demandas de extorsión a sus víctimas, en ocasiones tuvo desacuerdos públicos acerca de cómo filtrar los datos y realizó demandas "irracionales e ilógicas". Con Nvidia, LAPSUS$ exigió cambios funcionales en los chips de Nvidia que no se podían realizar. Parece que esta demanda era una estrategia monetaria a largo plazo para aumentar la capacidad de minar criptomonedas, si bien sus fines eran maliciosos.

¿Qué ha logrado LAPSUS$?

A pesar de que los primeros ataques del grupo LAPSUS$ no lograron el nivel de atención que recibieron los últimos ataques, algunos fueron muy problemáticos y llevaron rápidamente al grupo a los radares de los defensores, en particular en aquellas regiones más afectadas por esos primeros ataques. El grupo logró interrumpir varias telecomunicaciones y compañías de medios en América Latina y Europa, así como también en el Ministerio de Salud de Brasil.

Recién cuando realizó su ataque contra Nvidia, a fines de febrero, LAPSUS$ obtuvo un protagonismo mayor. Con esa filtración de datos LAPSUS$ se metió en el escenario internacional y comenzó una ruptura breve en compañías importantes, quizás con más ostentación que resultados.

A pesar de que las filtraciones en Samsung, Microsoft y Okta no tuvieron el impacto técnico que todos tememos de un incidente en compañías con ese calibre, la interrupción fue igualmente considerable. El incidente en Okta, en particular, generó furor en la industria de ciberseguridad mientras se investigaba y publicaba. Mientras tenían lugar estos incidentes importantes, el grupo siguió atacando organizaciones más pequeñas en América Latina y Europa.

Caracterizado por un comportamiento errático y por exigencias extravagantes que no se podían satisfacer (en un punto, el grupo incluso acusó a una de sus víctimas de estar hackeándolo), la permanencia del grupo LAPSUS$ al frente del ciclo de noticias de ciberseguridad fue caótica. Es difícil afirmar cuánto dinero ganó el grupo LAPSUS$ a partir de sus actos, pero no puede negarse que obtuvo notoriedad, para bien o para mal. Tres meses después desde el pico de los ataques de LAPSUS$ y los arrestos, el grupo permanece inactivo.

¿Cómo deben responder las organizaciones?

Las principales tácticas del grupo LAPSUS$ se centraron en la ingeniería social y en el reclutamiento de agentes internos. En su informe de las actividades del grupo, NCC Group proporcionó indicadores de la puesta en riesgo de los ataques de LAPSUS$. Las organizaciones deben adoptar las siguientes pautas para defenderse contra los ataques de LAPSUS$ y otros grupos extorsivos.

- Reevaluar sus políticas del servicio de asistencia y su consciencia acerca de la ingeniería social.

- Fortalecer la MFA: evitar la MFA basada en SMS, garantizar el uso de contraseñas fuertes, aprovechar la autenticación sin contraseñas.

- Utilizar opciones sólidas de autenticación para las aplicaciones accesibles desde Internet, tales como OAuth y el Lenguaje de marcado de aserción de seguridad.

- Descubrir las vulnerabilidades explotables conocidas de parches que podrían permitir a los atacantes moverse lateralmente en sus sistemas, elevar privilegios y filtrar datos confidenciales.

- Reforzar la postura de seguridad en la nube: mejorar las detecciones de riesgos, fortalecer las configuraciones de acceso.

En su análisis del incidente que atacó sus propios sistemas, Okta señala la adopción de zero trust como un mecanismo clave de defensa. Los pasos adicionales de autenticación obligatorios para acceder a aplicaciones y datos confidenciales evitaron que el grupo LAPSUS$ lograra un acceso que podría haber tenido un impacto catastrófico en Okta y sus clientes.

Los grupos extorsivos como LAPSUS$ no atacan Active Directory con las mismas motivaciones que los grupos tradicionales que utilizan el ransomware, pero igualmente buscan poner en riesgo objetivos de AD para aprovechar su acceso hacia usuarios con mayores privilegios. La configuración y el monitoreo adecuados de AD son fundamentales para detener la extorsión, al igual que para detener el ransomware. Además, es muy probable que estos grupos extorsivos ataquen los entornos en la nube. Se observó que el grupo LAPSUS$ atacó la infraestructura de la nube, eliminó recursos y bloqueó a usuarios legítimos.

Al igual que los grupos que utilizan el ransomware, estos grupos extorsivos dependen de vulnerabilidades tradicionales que las organizaciones dejaron sin parches. En la Conferencia de RSA de junio de 2022, el director de Ciberseguridad de la NSA (Agencia de Seguridad Nacional), Rob Joyce, dijo que abordar estas vulnerabilidades conocidas explotadas "debe ser la base" de los esfuerzos de ciberseguridad. Los clientes de Tenable pueden usar la plantilla de escaneo Ecosistema de ransomware, los tableros de control (Tenable.io, Tenable.sc) y los informes para evaluar sus entornos en busca de vulnerabilidades conocidas por ser el objetivo de grupos que utilizan el ransomware, muchas de las cuales también son el objetivo de grupos extorsivos.

El futuro de los grupos extorsivos

LAPSUS$ no es el único nombre en el mundo de la extorsión. Al principio del cierre de Conti, se observó que algunos de sus propagadores realizaron ataques similares. Los organismos gubernamentales de Estados Unidos también advirtieron acerca de otro grupo extorsivo, Karakurt, que pasó de simplemente operar un sitio web de filtraciones de datos para los datos de otras personas a participar en operaciones de robo de datos y extorsión por cuenta propia.

A medida que menguan las actividades del grupo LAPSUS$, el grupo RansomHouse ha adquirido cada vez más importancia. Al igual que LAPSUS$, algunos lo categorizaron como un grupo que utiliza el ransomware, pero no cifra datos en las redes objetivo. Muchas de sus tácticas son similares a las del grupo LAPSUS$; RansomHouse incluso publicó sus actividades en el canal de Telegram de LAPSUS$.

Del mismo modo que con el ransomware, los ataques extorsivos no desaparecerán hasta que se vuelvan demasiado complicados o costosos para llevarse a cabo. Las organizaciones deben evaluar con qué defensas cuentan contra las tácticas que se utilizan, cómo pueden fortalecerse y si sus manuales de estrategias de respuesta abordan eficazmente estos incidentes. A pesar de que puede ser tentador minimizar a los grupos de delincuentes como LAPSUS$ debido a sus tácticas osadas, ilógicas y poco sofisticadas, sus daños en compañías tecnológicas internacionales importantes nos recuerdan que incluso las tácticas poco sofisticadas pueden tener un impacto grave.

Obtenga más información

- Research Reports

- Threat Intelligence