Tenable Agents

Exponga y cierre vulnerabilidades en todos sus activos con Tenable Agents

Implemente un escáner ligero en sus puntos de conexión y otros dispositivos transitorios para ampliar la cobertura de escaneo y exponer vulnerabilidades.

Obtenga más visibilidad hacia todos sus activos para abordar vulnerabilidades críticas

Conozca sus activos transitorios

Obtenga visibilidad de sus puntos de conexión u otros dispositivos transitorios.

Exponga las vulnerabilidades de los puntos de conexión

Identifique vulnerabilidades, errores de configuración y malware en hosts instalados por agentes.

Cierre las brechas de escaneo tradicionales

Amplíe su cobertura de escaneo para obtener visibilidad hacia todos los activos.

El valor que le aporta Tenable Agents

Amplíe la cobertura del escaneo

Obtenga información de vulnerabilidades en áreas donde no es posible o práctico hacer escaneos de red tradicionales. Recopile datos de seguridad, cumplimiento y vulnerabilidades de activos difíciles de escanear, como puntos de conexión y otros dispositivos transitorios, y envíelos de regreso a las soluciones de gestión de vulnerabilidades de Tenable para su análisis.

Escanee rápidamente puntos de conexión y otros dispositivos transitorios

Deje de preocuparse por excluir activos que están sin conexión durante una ventana de escaneo o que no están conectados a la red. Instale el agente ligero localmente en un punto de conexión o en cualquier otro host: una computadora portátil, un sistema virtual, una computadora de escritorio y/o un servidor. Ejecute el agente como un servicio en cada activo, que los usuarios no administrativos no pueden desactivar.

Simplifique la gestión de credenciales

Instale Tenable Agents bajo la cuenta SYSTEM local en Windows o raíz en sistemas operativos basados en Unix. Los agentes no necesitan credenciales de host. Heredan permisos de cuenta empleados para la instalación con el fin de realizar escaneos con credenciales, incluso si cambian las credenciales del sistema.

Preguntas frecuentes

-

¿Cuándo usaría Tenable Agents?

-

La mayoría de las organizaciones utilizan una mezcla de escaneos basados en agentes y escaneos sin agentes en sus programas de gestión de vulnerabilidades. Tenable Agents proporciona un subconjunto de la cobertura en un escaneo de red tradicional, pero son atractivos en una serie de escenarios, incluyendo lo siguiente:

- Escanear puntos de conexión transitorios que no siempre están conectados a la red local . Con el escaneo tradicional de red basado en una programación, los escaneos a menudo pasan por alto estos dispositivos, lo que causa brechas en la visibilidad. Tenable Agents permiten a los equipos realizar auditorías de cumplimiento y verificaciones de vulnerabilidades locales confiables en estos dispositivos, lo que proporciona cierta visibilidad donde antes no la había.

- Escanear activos para los que no tiene credenciales o para los que no puede obtener credenciales fácilmente. Un Tenable Agent instalado localmente puede ejecutar verificaciones locales.

- Mejorar el rendimiento general de escaneos. Dado que los agentes operan en paralelo utilizando recursos locales para realizar verificaciones locales, el escaneo de red puede reducirse a solo verificaciones de red remotas, lo que acelera el tiempo de finalización del escaneo.

-

¿Qué plataformas admite Tenable Agents?

-

Tenable Agents actualmente admite diversos sistemas operativos, incluyendo:

- Amazon Linux

- CentOS

- Debian Linux

- OS X

- Red Hat Enterprise Linux

- Ubuntu Linux

- Windows Server 2008 y 2012, y Windows 7, 8, 10

- macOS

Para obtener la información más actualizada y las versiones específicas compatibles, consulte la página de descarga de Tenable Agents.

-

¿Qué es el Cyber Exposure Score (CES) y cómo se obtiene?

-

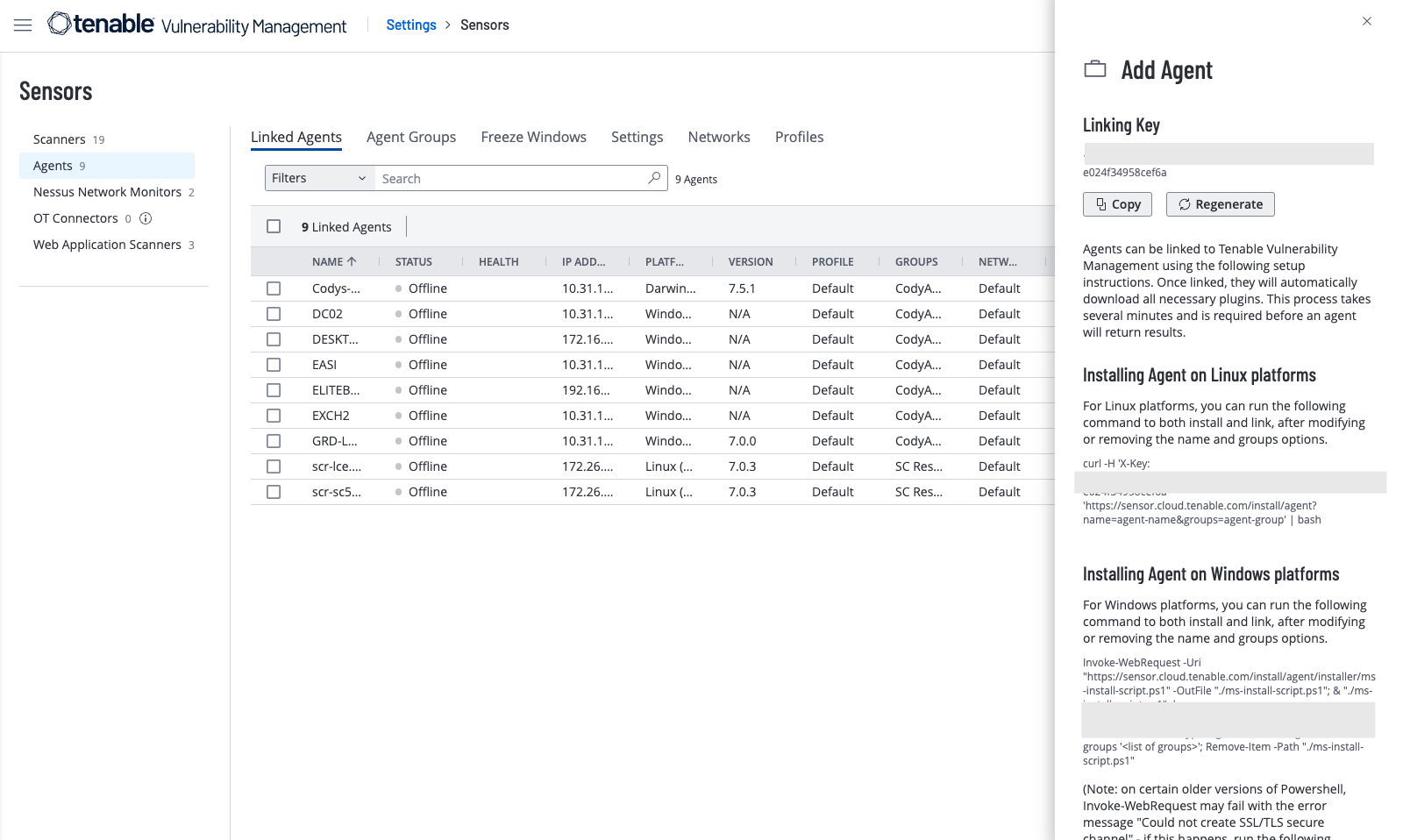

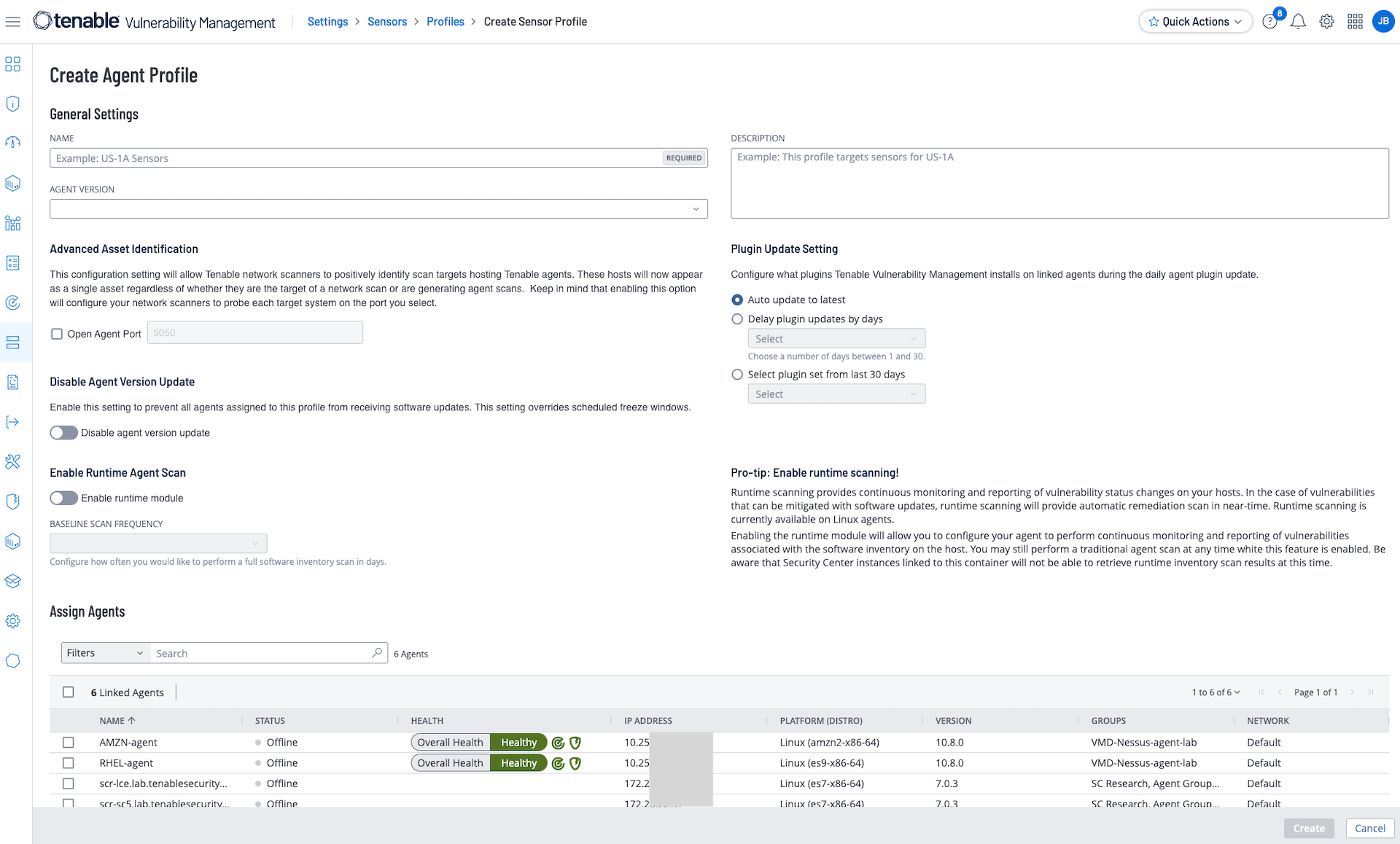

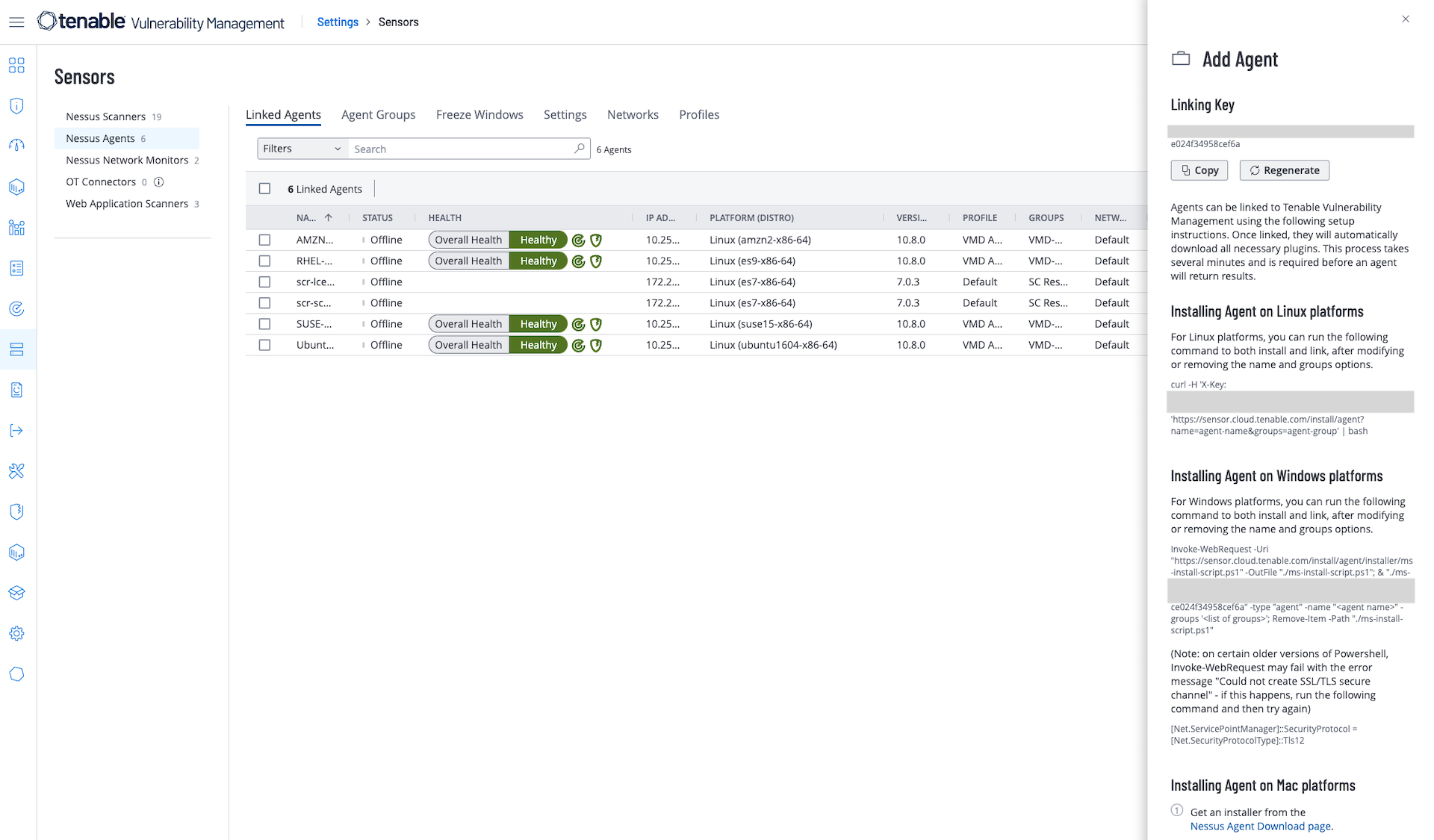

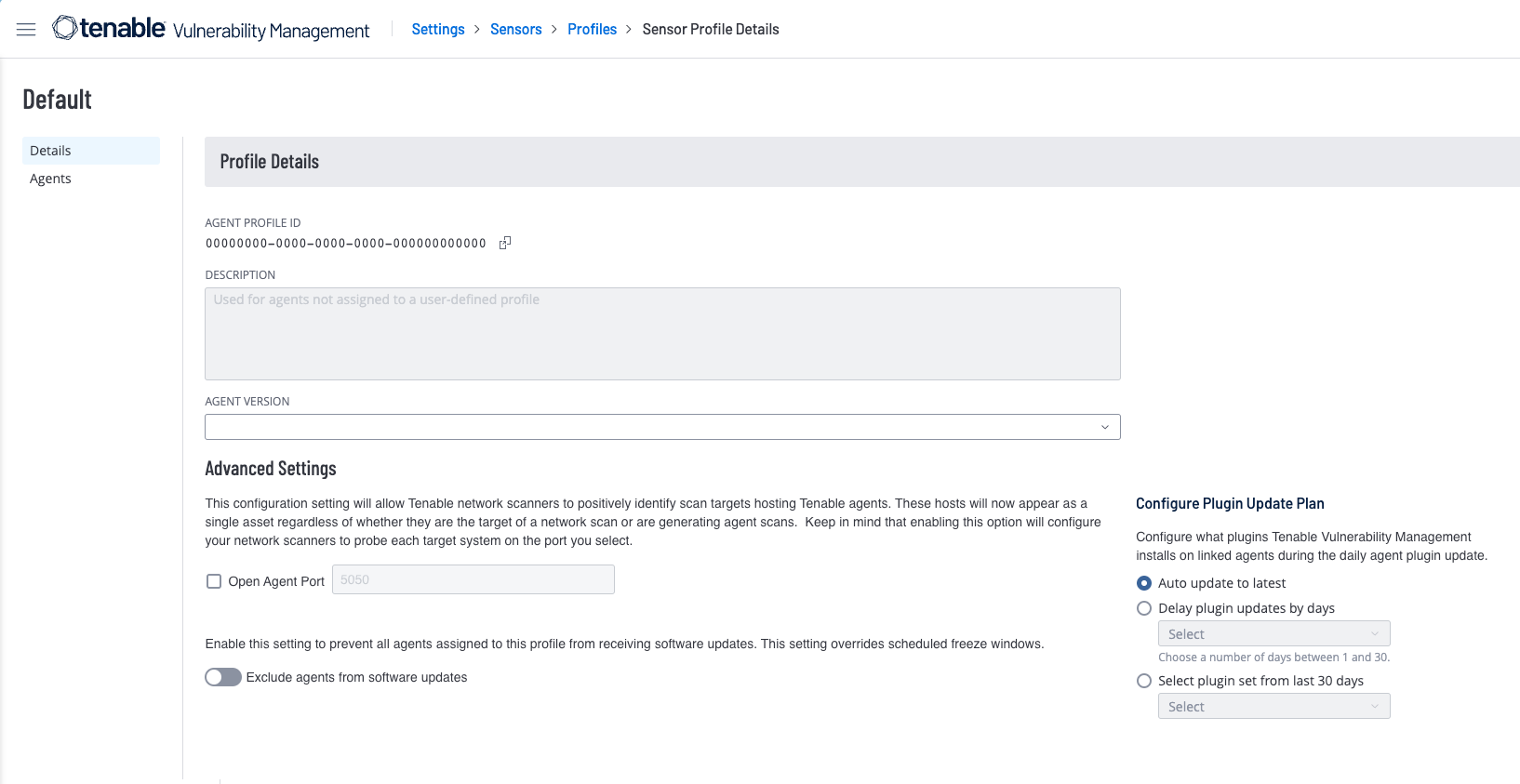

Tenable Agents funciona con Tenable Vulnerability Management (VM) y con Tenable Security Center (SC) y/o Tenable Security Center Plus. Usted puede implementar y gestionar directamente Tenable Agents desde la consola de Tenable Vulnerability Management. Para gestionar Tenable Agents para uso con SC o SC Plus se necesita On-Prem Agent Manager.

-

¿Cuál es el consumo de recursos de Tenable Agents?

-

La sobrecarga de rendimiento de Tenable Agents es mínima y puede reducir mínimamente la sobrecarga general de la red. Los agentes utilizan recursos locales para escanear el sistema o dispositivo en el que se encuentran, en lugar de consumir recursos de la red para fines de escaneo.

-

¿Cómo se actualiza Tenable Agents?

-

Usted puede implementar Tenable Agents usando la mayoría de los sistemas de gestión de software y auto-actualizar una vez que está implementado.

-

¿Puedo revisar los resultados de los escaneos de Tenable Agents que se han informado antes de que se complete la programación?

-

Sí.

-

¿Qué tan frecuentemente verifica Tenable Agents?

-

Tenable Agents realiza verificaciones utilizando un método escalonado que se basa en el número de agentes vinculados a Tenable Vulnerability Management o a On-Prem Agent Manager. La frecuencia de verificaciones comienza en 30 segundos y puede variar en hasta 2000 segundos. Tenable Vulnerability Management/On-Prem Agent Manager ajusta en función de la carga del sistema de gestión (número de agentes).

-

¿Puedo ver qué Tenable Agents ha verificado y cuál no?

-

La interfaz de gestión de agentes enumera una serie de detalles relacionados con la gestión sobre el agente, como Hora de la última verificación y Último escaneo.

-

¿Qué privilegios necesita Tenable Agent para ejecutarse?

-

Tenable Agent se ejecuta bajo la cuenta Local System (Sistema local). Necesita privilegios suficientes para instalar software que se ejecute en esta cuenta.

-

¿Un usuario de computadora portátil o de escritorio puede desactivar el agente?

-

Sí, si el usuario tiene privilegios administrativos en el sistema.

-

¿Puedo exportar un informe mientras se está ejecutando una programación?

-

No. El escaneo debe completarse antes de que usted pueda exportar un informe.

-

¿Tenable Agent puede dejar un informe en el escritorio de un usuario (p. ejemplo, gráfico, puntuación, etc.)?

-

No. Tenable Agents envía los resultados a su gerente, para incluirlos en los informes.

-

¿Qué plug-ins de Nessus serán ejecutados por Tenable Agents?

-

Las políticas de Tenable Agent incluyen plug-ins que realizan verificaciones locales apropiadas para la plataforma en la que se está ejecutando el agente. No genera conexiones a servicios en el host.

Estos plug-ins incluyen los que realizan auditorías de parches, verificaciones de cumplimiento y detección de malware. Hay varias excepciones, entre ellas:

- Los plug-ins que funcionan según la información revelada de forma remota no pueden ejecutarse en los agentes

- Los agentes no realizan escaneos externos basados en redes y, por lo tanto, usted no puede ejecutar verificaciones de red.

El equipo de Tenable Research está constantemente añadiendo y actualizando plug-ins. Para ver una lista completa de plug-ins, visite: /plugins.

-

¿Puedo usar el escaneo basado en agentes por sí solo?

-

Tenable recomienda una combinación del escaneo tradicional con escaneo basado en agentes, para asegurar una visibilidad completa de toda su red. Sin embargo, hay algunos escenarios en los que Tenable Agent es el único sensor disponible para un dispositivo. Tenable Agent puede proporcionar visibilidad de las verificaciones y vulnerabilidades locales donde, de otro modo, no habría sido posible.

-

¿Puedo automatizar la implementación/agrupación de agentes?

-

Sí. Usted puede utilizar secuencias de comandos o cualquier solución de gestión de parches.

Productos relacionados

Recursos relacionados

- Tenable Nessus