Derrumbe los silos de ciberseguridad con la gestión de exposición

Unifique equipos de seguridad, herramientas y datos para priorizar y cerrar las exposiciones

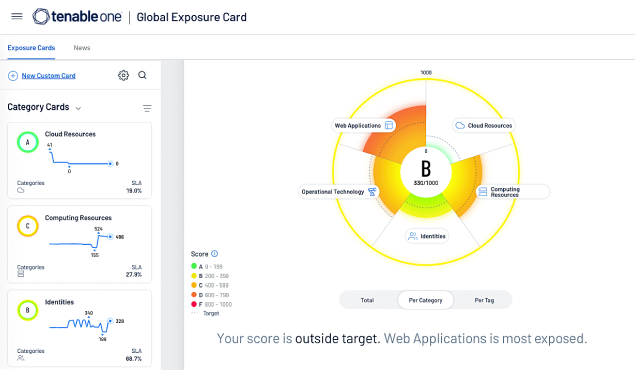

Las herramientas de seguridad aisladas provocan una visibilidad fragmentada en toda la superficie de ataque. La fábrica de datos de exposición avanzada que proporciona la plataforma de gestión de exposición Tenable One unifica los datos de herramientas dispares y combina la IA con el contexto técnico y de negocios para descubrir las exposiciones de mayor riesgo en su organización.

Sus equipos de seguridad se enfrentan a una batalla cuesta arriba, deparándose con tres desafíos comunes en la prevención de ataques:

Los mejores datos de exposición del mundo se combinan con la IA generativa para la gestión de exposición

Tejido de datos de exposición

Para que la IA generativa revolucione realmente un programa de gestión de exposición, debe tener acceso al contexto de vulnerabilidades y exposición más excepcional del mundo. Esta vasta información juega un papel vital en la orientación de las decisiones relacionadas con la seguridad preventiva. El tejido de los datos de exposición de Tenable sirve como el bloque de construcción fundamental que impulsa ExposureAI.

ExposureAI

ExposureAI transforma sus estrategias de defensa ofreciendo análisis rápidos, toma de decisiones concluyente y orientación inquebrantable. Con los datos y experiencia inigualables de Tenable, ExposureAI permite a los equipos navegar por las complejidades, superar a los adversarios y adoptar la seguridad preventiva. Los analistas dominan la mitigación de riesgos en toda la superficie de ataque en evolución, independientemente del origen.

Unifique la visibilidad de la seguridad, la visión y la acción para desafiar a los riesgos cibernéticos

La gestión de exposición le permite a su organización comprender el riesgo cibernético para poder tomar decisiones de negocios más eficaces. La gestión de exposición, que se desarrolló sobre la base de la gestión de vulnerabilidades basada en el riesgo, adopta una visión más amplia de la superficie de ataque moderna, ya que aplica tanto el contexto técnico como de negocios para identificar con mayor precisión y comunicar con mayor exactitud el riesgo cibernético, lo que permite tomar mejores decisiones de negocios.

Obtenga visibilidad completa a lo largo de su superficie de ataque moderna

Los equipos de seguridad requieren una visión sin restricciones para proteger a su organización de los ataques de manera eficaz.

Aplique el contexto para anticiparse a las amenazas

Los equipos requieren inteligencia contextual para priorizar sus esfuerzos en función de lo que evitará los ataques más probables.

Comunique el riesgo cibernético de forma precisa en todos los niveles de su organización

Comunicar el riesgo de manera precisa permite a las partes interesadas tomar medidas que impulsen el valor del negocio.

La gestión de exposición le proporciona un mapa de vulnerabilidades, errores de configuración y permisos excesivos en toda su superficie de ataque que pueden guiar a los agentes maliciosos a los sistemas y datos más críticos de su organización. Con este mapa, puede eliminar proactivamente las rutas de los atacantes y reducir su exposición al riesgo cibernético. Aprenda a levantar y hacer madurar un programa de gestión de exposición.

Cinco pasos fundamentales para crear su programa de gestión de exposición

Los atacantes no respetan los silos:

cinco pasos para priorizar la exposición verdadera para el negocio

Descargar el documento técnico

Determine las brechas en la cobertura o la integración.

Considere todos los aspectos de la superficie de ataque moderna y asegúrese de observarla desde la perspectiva de un atacante.

Comprenda el valor para el negocio de sus activos y priorice la corrección en función del riesgo.

Realice evaluaciones comparativas interna y externamente, y aplique prácticas de mejora constante.

Desarrolle prácticas de comunicación coherentes y precisas. ¿Puede responder la pregunta: "¿Qué tan seguros estamos?"?

Roles clave en un programa de gestión de exposición

Profesionales de la seguridad

Los profesionales de la seguridad requieren visibilidad completa hacia la superficie de ataque, junto con una visión unificada de todos los activos. Una plataforma de gestión de exposición puede ayudar a los profesionales de la seguridad a priorizar sus esfuerzos relativos a la corrección de vulnerabilidades del software, errores de configuración y derechos de credenciales mal asignados. Estas capacidades de visibilidad y priorización completas permiten a los equipos de seguridad comprender mejor su superficie de ataque, eliminar los puntos ciegos y crear una base para una gestión de riesgo eficaz. Esto les permite tomar las mejores decisiones sobre qué, cuándo y cómo mitigar las exposiciones que ponen más en riesgo a su organización.

EmpezarGerentes de seguridad

Los gerentes de seguridad deben enfocar los recursos disponibles en las necesidades de seguridad más urgentes mediante información y contexto sobre las amenazas, los activos y los privilegios. Una plataforma de gestión de exposición ayuda a los gerentes de seguridad a eliminar las ventanas de riesgo y, al mismo tiempo, reducir los recursos necesarios para corregir y responder. Permite a los usuarios anticipar las consecuencias de los ataques al ofrecer una vista contextual de cómo se interrelacionan los activos y los usuarios en la superficie de ataque. También proporciona a los gerentes de seguridad indicadores clave de rendimiento (KPI) claros y fáciles de comunicar, lo que permite obtener información sobre el progreso de la organización a lo largo del tiempo, así como también evaluaciones comparativas dentro de la organización.

EmpezarCISO, BISO y otros ejecutivos de seguridad

Los CISO, BISO y otros ejecutivos de seguridad requieren evaluaciones de riesgo precisas para mejorar las decisiones de inversión, tomar decisiones sobre la asegurabilidad, cumplir con los requisitos normativos y de cumplimiento e impulsar la mejora de la organización. Una plataforma de gestión de exposición proporciona métricas procesables para ayudar a los líderes de seguridad a medir, comparar y comunicar el riesgo cibernético no solo a los equipos de operaciones dentro de las áreas de TI y seguridad, sino también a los ejecutivos no técnicos y a los equipos operativos de toda la empresa. Una vista unificada del riesgo cibernético con KPI claros permite a los ejecutivos medir el progreso a lo largo del tiempo y realizar evaluaciones comparativas con los competidores de la industria y dentro de la organización. ¿El objetivo? Ayudar a los líderes de seguridad a responder la pregunta: "¿Qué tan seguros estamos?".

EmpezarLos profesionales de la seguridad requieren visibilidad completa hacia la superficie de ataque, junto con una visión unificada de todos los activos. Una plataforma de gestión de exposición puede ayudar a los profesionales de la seguridad a priorizar sus esfuerzos relativos a la corrección de vulnerabilidades del software, errores de configuración y derechos de credenciales mal asignados. Estas capacidades de visibilidad y priorización completas permiten a los equipos de seguridad comprender mejor su superficie de ataque, eliminar los puntos ciegos y crear una base para una gestión de riesgo eficaz. Esto les permite tomar las mejores decisiones sobre qué, cuándo y cómo mitigar las exposiciones que ponen más en riesgo a su organización.

EmpezarLos gerentes de seguridad deben enfocar los recursos disponibles en las necesidades de seguridad más urgentes mediante información y contexto sobre las amenazas, los activos y los privilegios. Una plataforma de gestión de exposición ayuda a los gerentes de seguridad a eliminar las ventanas de riesgo y, al mismo tiempo, reducir los recursos necesarios para corregir y responder. Permite a los usuarios anticipar las consecuencias de los ataques al ofrecer una vista contextual de cómo se interrelacionan los activos y los usuarios en la superficie de ataque. También proporciona a los gerentes de seguridad indicadores clave de rendimiento (KPI) claros y fáciles de comunicar, lo que permite obtener información sobre el progreso de la organización a lo largo del tiempo, así como también evaluaciones comparativas dentro de la organización.

EmpezarLos CISO, BISO y otros ejecutivos de seguridad requieren evaluaciones de riesgo precisas para mejorar las decisiones de inversión, tomar decisiones sobre la asegurabilidad, cumplir con los requisitos normativos y de cumplimiento e impulsar la mejora de la organización. Una plataforma de gestión de exposición proporciona métricas procesables para ayudar a los líderes de seguridad a medir, comparar y comunicar el riesgo cibernético no solo a los equipos de operaciones dentro de las áreas de TI y seguridad, sino también a los ejecutivos no técnicos y a los equipos operativos de toda la empresa. Una vista unificada del riesgo cibernético con KPI claros permite a los ejecutivos medir el progreso a lo largo del tiempo y realizar evaluaciones comparativas con los competidores de la industria y dentro de la organización. ¿El objetivo? Ayudar a los líderes de seguridad a responder la pregunta: "¿Qué tan seguros estamos?".

EmpezarTenable One

La seguridad evolucionó

Tenable One es una plataforma de gestión de exposición diseñada para ayudarle a obtener visibilidad a lo largo de su superficie de ataque moderna, enfocar los esfuerzos para prevenir ataques probables y comunicar con precisión el riesgo cibernético a fin de lograr un rendimiento óptimo del negocio. La plataforma Tenable One ofrece una amplia cobertura de vulnerabilidad, que abarca activos de TI, recursos en la nube, contenedores, aplicaciones web y sistemas de identidades.

Más información

Comience con Tenable One

Tenable One ha ayudado a nuestros ingenieros a reducir el tiempo que gastan en tareas manuales en un 75 %, lo que les permite tener más tiempo para enfocarse en el trabajo real de ingeniería.

- Tenable One