Gestión de exposición: reducción del riesgo en la superficie de ataque moderna

Las organizaciones de ciberseguridad tienen dificultades con los programas de seguridad reactivos y aislados, así como con una extensión de herramientas de puntos que generan pilas de datos fragmentados, pero pocos datos adquiridos. Aquí explicamos por qué requieren una plataforma de gestión de exposición que proporcione una visibilidad completa y les permita anticipar las amenazas, priorizar la corrección y reducir el riesgo.

Los entornos de TI con límites locales bien definidos han seguido el camino del teléfono de disco. ¿Por qué? Alinear los sospechosos habituales: servicio en la nube, movilidad, oferta continua de software, IoT y todas las demás tecnologías y procesos modernos que surgieron en los últimos años.

Como resultado, los entornos de TI se han vuelto más complejos, distribuidos, híbridos y algo acoplados, por lo cual es sumamente difícil protegerlos. Esta complicada superficie de ataque en constante expansión facilita a los ciberdelincuentes una gran cantidad de puntos ciegos y brechas para explotar.

En este mundo nuevo, las organizaciones de ciberseguridad siguen teniendo dificultades con los programas de seguridad reactivos y aislados, ya que la extensión de herramientas puntuales que generan pilas de datos fragmentados suele impedir relacionarlos con facilidad y complicar la adquisición de datos relevantes.

¿Qué hay que hacer? Ingresar a la gestión de exposición

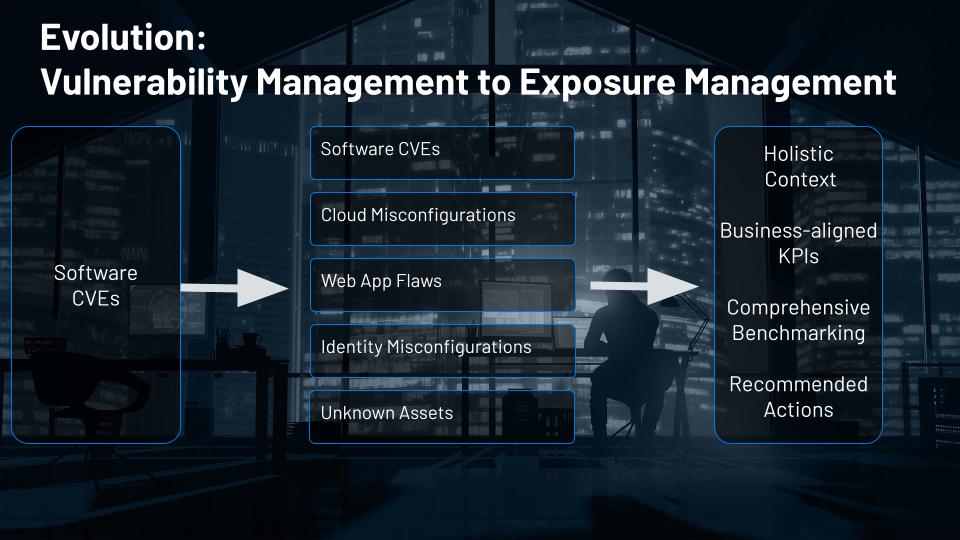

Así como los entornos de TI evolucionan y se vuelven más complejos, también lo hacen las herramientas y técnicas necesarias para asegurar y proteger todos los activos. La gestión de vulnerabilidades nos ha resultado útil para comprender mejor la postura de seguridad de los activos de TI convencionales, tales como servidores, estaciones de trabajo o dispositivos de red. Pero la transición a plataformas en la nube, microservicios, aplicaciones web, dispositivos conectados de tecnología operativa y servicios de identidad requiere muchas más herramientas especializadas que puedan evaluar de manera segura y correcta cada una de estas tecnologías para determinar dónde presentan el mayor riesgo para la organización.

La gestión de exposición es la versión más moderna de este tipo de metodología de evaluación aislada, donde se pueden reunir los datos de cada herramienta y técnica de evaluación y analizarlos para ver las relaciones entre cada hallazgo. Así, las organizaciones pueden comprender la verdadera naturaleza de las áreas que podrían estar expuestas a un ataque. Como, en general, los atacantes van cambiando de tipo de vulnerabilidad, los defensores tienen que poder comprender cómo todos sus datos de vulnerabilidades y configuraciones incorrectas pueden tener un impacto entre sí. Históricamente, este tipo de análisis agregado, enfocado en las relaciones, se realizaba de manera manual y en una tienda de datos externa, donde los equipos de seguridad debían crear sus propias relaciones de riesgo y hacer uso de su propia comprensión de la infraestructura. Esto genera vistas incompletas del entorno y un proceso muy pesado y difícil para intentar abordar este problema.

Hay una respuesta para esta situación polémica: un programa de gestión de exposición que transciende la gestión de vulnerabilidades convencional e incluye datos sobre los problemas de configuración, las vulnerabilidades y las rutas de ataque en todo el espectro de activos y tecnologías, incluidas las soluciones de identidad, las configuraciones e implementaciones en la nube y las aplicaciones web.

Un programa de gestión de exposición —respaldado por una plataforma tecnológica y los procesos requeridos para comprender, responder y corregir las exposiciones— permite que las organizaciones realicen lo siguiente:

- Obtener visibilidad completa en toda la superficie de ataque moderna.

- Anticipar las amenazas y priorizar sus esfuerzos para evitar ataques.

- Comunicar el riesgo cibernético para tomar mejores decisiones.

¿Necesita la gestión de exposición?

Este cuestionario lo ayudará a determinar si necesita adoptar un programa de gestión de exposición:

- ¿Las herramientas de su conjunto de seguridad interoperan y le brindan información completa de su exposición?

- ¿Tiene visibilidad completa hacia su superficie de ataque, que va desde los puntos de conexión hasta la nube, los entornos locales y todo lo que exista entre medio?

- ¿Puede priorizar, en cualquier momento, sus tareas de corrección de manera predictiva para saber siempre qué debe hacer primero?

- ¿Está aprovechando la inteligencia de amenazas para comprender el escenario de las amenazas?

- ¿Puede analizar todas las rutas de ataque que puedan conducir a los ciberdelincuentes a sus activos más críticos?

- ¿Está corrigiendo los problemas de manera oportuna, precisa y constante para cumplir o superar las evaluaciones comparativas de la industria?

- ¿Puede responder con seguridad y autoridad la pregunta: "¿Qué tan seguros estamos?"

- ¿Puede comunicar con claridad su estado de seguridad a los ejecutivos comerciales y a su equipo de seguridad?

- ¿Las decisiones que toma para asignar recursos en la organización de seguridad se basan en los datos?

Si respondió “No” a todas o la mayoría de estas preguntas, es probable que la gestión de exposición le resulte muy útil.

Beneficios principales

Un programa completo de gestión de exposición ayuda a diversas partes interesadas. Estos son los beneficios que proporciona a tres actores clave.

-

Profesionales de la seguridad

- Visibilidad completa y comprensión de toda la superficie de ataque.

- Vistas unificadas de todos los activos; no más puntos ciegos.

- Priorización precisa de la corrección de todos los tipos de vulnerabilidades y exposiciones.

- Claridad para desarrollar una base de referencia para una gestión de riesgo eficaz.

- Mejor toma de decisiones sobre el riesgo

-

Gerentes de seguridad

- Datos adquiridos y contexto completos sobre las amenazas, los activos y los privilegios.

- Reducción tanto del riesgo como de los recursos de corrección y respuesta necesarios.

- Capacidad de anticipar las consecuencias del ataque a través de una vista contextual de los activos y usuarios a en toda la superficie de ataque.

- Indicadores clave de rendimiento (KPI) claros y fáciles de comunicar para registrar el progreso a lo largo del tiempo y comparar las evaluaciones comparativas.

-

CISO, Directores de Seguridad de la Información de Negocios (BISO) y otros ejecutivos de seguridad

- Evaluaciones de riesgo precisas para mejorar las decisiones de inversión y asegurabilidad, cumplir con los requisitos de cumplimiento e impulsar la mejora de la organización.

- Métricas procesables para medir, comparar y comunicar el riesgo cibernético a los equipos de TI y Seguridad, así como a ejecutivos no técnicos y a los equipos operativos.

- Una vista unificada del riesgo cibernético con KPI claros para medir el progreso y realizar evaluaciones comparativas con los competidores de la industria y dentro de la organización.

- La capacidad de responder a la pregunta: "¿Qué tan seguros estamos?"

Tres requisitos que debe cumplir una plataforma de gestión de exposición.

Una plataforma eficaz de gestión de exposición debe ofrecer tres características principales:

Visibilidad completa

Para comprender y gestionar con rapidez y fluidez el riesgo cibernético de una organización y toda su superficie de ataque, así como eliminar los puntos ciegos, la plataforma debe ofrecer lo siguiente:

- Una vista unificada de todos los activos y vulnerabilidades de software, vulnerabilidades de configuración y vulnerabilidades de derechos, ya sea a nivel local o en la nube.

- Monitoreo continuo de Internet para detectar e identificar rápidamente todos los activos accesibles desde el exterior, a fin de eliminar las áreas de riesgo para la seguridad conocidos y desconocidos.

Predicción y priorización

Para ayudar al equipo de seguridad a anticipar las consecuencias de un ataque cibernético, priorizar sus acciones y reducir el riesgo con el mínimo esfuerzo, la plataforma debe ofrecer lo siguiente:

- Ofrecer contexto sobre los activos, las exposiciones, los privilegios y las amenazas interrelacionados a lo largo de una ruta de ataque al recurrir a los grandes conjuntos de datos disponibles de diferentes herramientas puntuales.

- Identificar continuamente las rutas de ataque que presentan el mayor riesgo de explotación por parte de los atacantes y enfocarse en ellas.

- Proporcionar orientación y datos de corrección precisos y predictivos.

Métricas eficaces para comunicar el riesgo cibernético

Para ofrecer a los ejecutivos de seguridad y los líderes comerciales una vista del riesgo cibernético que esté centralizada y alineada con el negocio mediante KPI claros, así como para permitirles realizar una evaluación comparativa de las capacidades, la plataforma debe ofrecer lo siguiente:

- Proporcionar datos procesables sobre el riesgo cibernético general de una organización, incluido el valor de los esfuerzos proactivos que se realizan a diario.

- Permitir a los usuarios examinar los aspectos específicos de cada departamento, unidad de negocios, geoubicación, tipo de tecnología o cualquier otra forma de operaciones de negocios.

- Ayudar a mejorar la comunicación y colaboración generales entre diferentes actores de la organización.

- Ofrecer métricas procesables que ayudan a ahorrar tiempo, mejorar las decisiones de inversión, respaldar las iniciativas de aseguramiento cibernético y fomentar mejoras, a la vez que se reduce el riesgo de manera tangible.

Cómo puede ayudar Tenable

Hoy, Tenable lanzó la Plataforma de gestión de exposición Tenable One que unifica diversas fuentes de datos en una sola vista de exposición con el fin de ayudar a las organizaciones a obtener visibilidad, priorizar los esfuerzos y comunicar los riesgos cibernéticos.

A partir de los productos comprobados de Tenable, Tenable One reúne las vulnerabilidades divergentes, las configuraciones incorrectas y otros problemas de seguridad en un único lugar; de esta manera, unifica el contexto del riesgo de todos los hallazgos y proporciona una comprensión contextualizada del área donde la organización corre más riesgo. Esto facilita la ponderación equitativa del riesgo de un parche faltante frente a una vulnerabilidad de inyección de código SQL y frente a un contenedor mal configurado, y permite comprender qué afectaría más su negocio. Con Tenable One, las organizaciones pueden aprovechar las integraciones que ya existen entre Tenable y sus socios, tales como ServiceNow. También está diseñada para formar la base de un programa de gestión de exposiciones, junto con las demás herramientas, procesos y servicios de seguridad que la mayoría de las organizaciones ya implementaron.

Más información

- Descargue el documento técnico, Tres desafíos del mundo real a los que se enfrentan los líderes de ciberseguridad: Cómo puede ayudar una plataforma de gestión de exposición

- Vea la infografía, De la gestión de vulnerabilidades basada en el riesgo a la gestión de exposición: La definición cambiante de la buena higiene cibernética

- Lea el blog: Presentación de la Plataforma de gestión de exposición Tenable One

- Exposure Management