Estafas relacionadas con criptomonedas: los sorteos falsos suplantan la identidad de seguidores de figuras políticas y otras figuras importantes

“Gracias, Elon”, “Dios te bendiga, Elon” y “Dios te bendiga, Donald”; los estafadores han estado al acecho en las respuestas de Twitter del Presidente de los Estados Unidos, el CEO de Tesla y otras figuras notables, haciéndose pasar por seguidores y usando tuits modificados con Photoshop para promocionar falsos sorteos de criptomonedas.

Desde principios de 2020, los estafadores han estado aprovechando la alta interacción en los tuits de algunas de las cuentas de Twitter más seguidas en un esquema para engañar a los seguidores para que participen en los sorteos de criptomonedas.

El nivel de estafas relacionadas con criptomonedas en Twitter está alcanzando nuevos niveles. Esto no está bien.

— Elon Musk (@elonmusk) 1 de febrero de 2020

Vieja estafa, nuevo giro

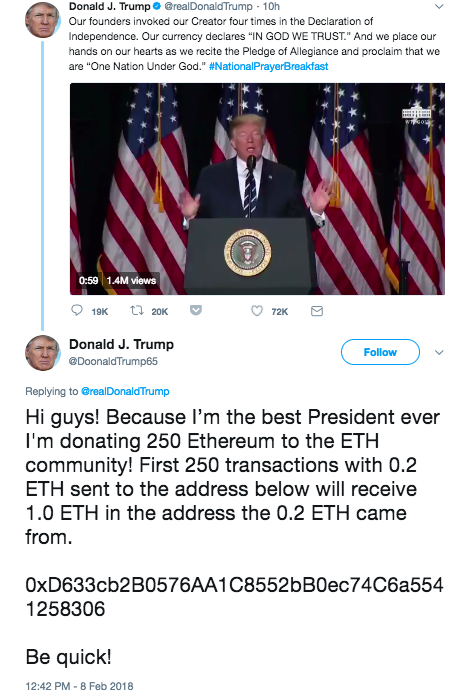

Desde 2018, diversas estafas relacionadas con criptomonedas han circulado en Twitter en las que se suplantaba la identidad de figuras vinculadas con este tipo de monedas, así como también de Elon Musk y del Presidente Trump, dos de las personalidades más populares en estas suplantaciones de identidad.

Fuente de la imagen: BuzzFeedNews

Suplantación de identidad de los seguidores del Presidente Trump en Twitter

La táctica más reciente utilizada por los estafadores de criptomonedas es hacerse pasar por usuarios elocuentes de Twitter que responden periódicamente a los tuits del Presidente Trump.

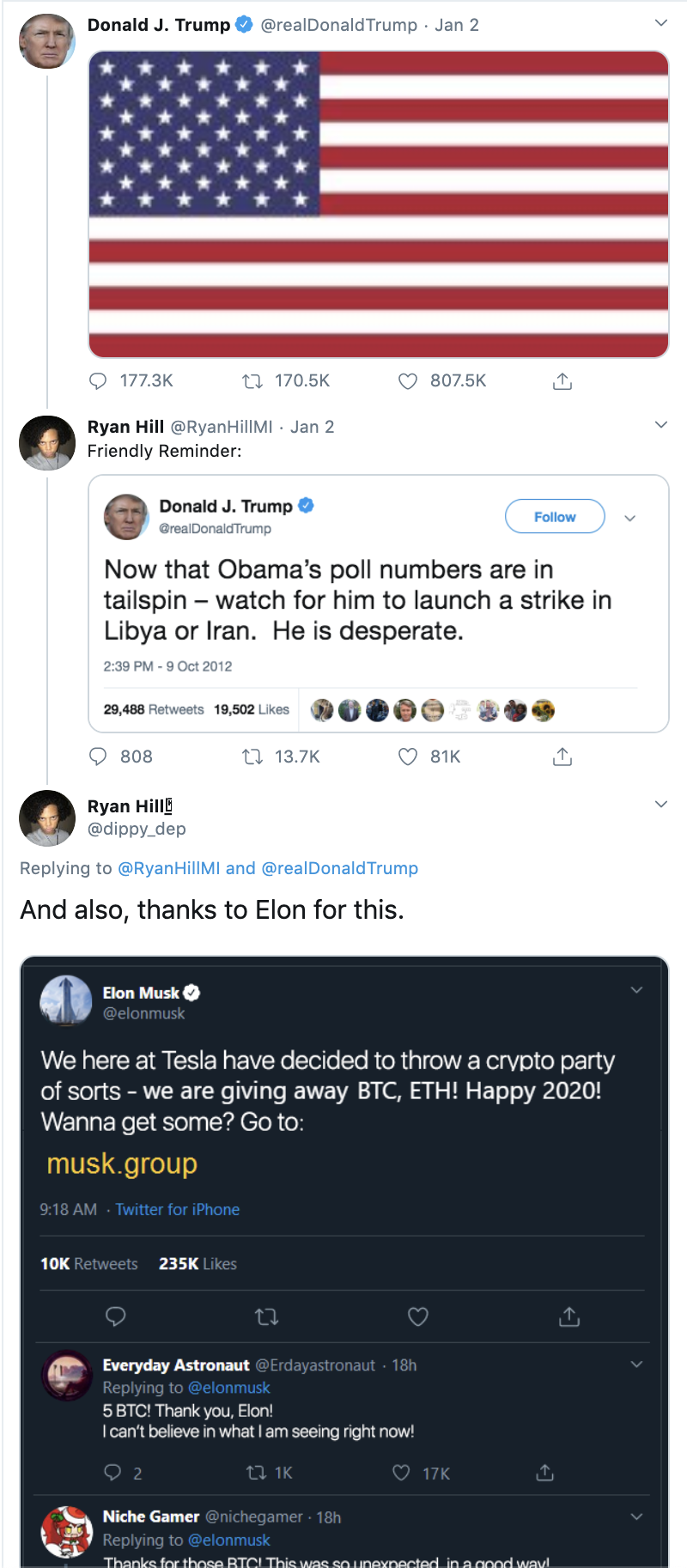

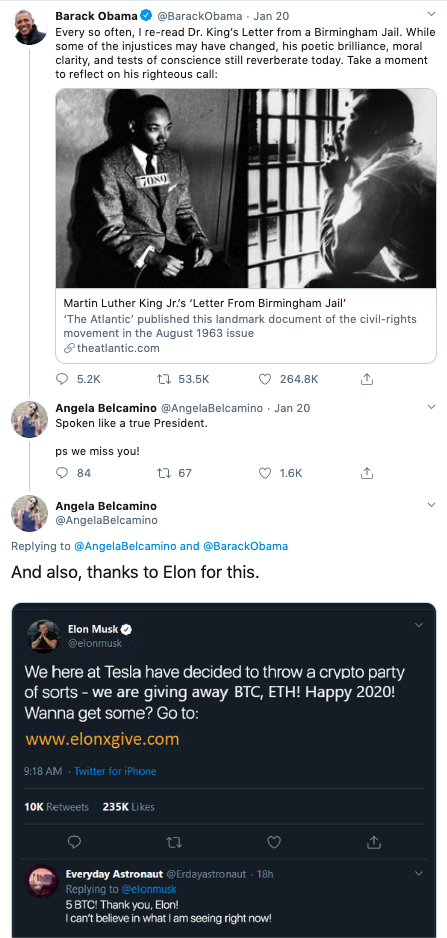

Una de las primeras instancias de esta táctica se observó el 2 de enero. Los estafadores usaron una cuenta de suplantación de identidad de Ryan Hill, un usuario elocuente de Twitter que responde de manera periódica al Presidente Trump. Los estafadores respondieron a uno de los tuits de Hill a Trump. Su tuit incluía la cita, “Y también, gracias a Elon por esto”, y una imagen modificada con Photoshop de un falso tuit de Elon Musk. El tuit modificado con Photoshop de Musk afirmaba que Tesla había decidido “celebrar una fiesta de criptomonedas”, donde regalarían Bitcoin y Ethereum, dos de las criptomonedas más populares. Incluía un enlace a un sitio web con detalles sobre la supuesta “fiesta de criptomonedas”. El tuit modificado con Photoshop también contenía respuestas falsas de usuarios que afirmaban que el supuesto sorteo era legítimo.

Variedad de suplantaciones de identidad

Diversas suplantaciones de identidad de usuarios elocuentes de Twitter aparecen en los tuits del Presidente Trump. Y la mayoría de estos suplantadores responden directamente a la persona que están suplantando en lugar de al tuit del presidente.

Falsificación de comprobantes sociales para dar legitimidad

Para apoyar la presencia de estas cuentas de suplantación de identidad y crear un sentido de legitimidad, los estafadores aprovechan otras cuentas para falsificar comprobantes sociales.

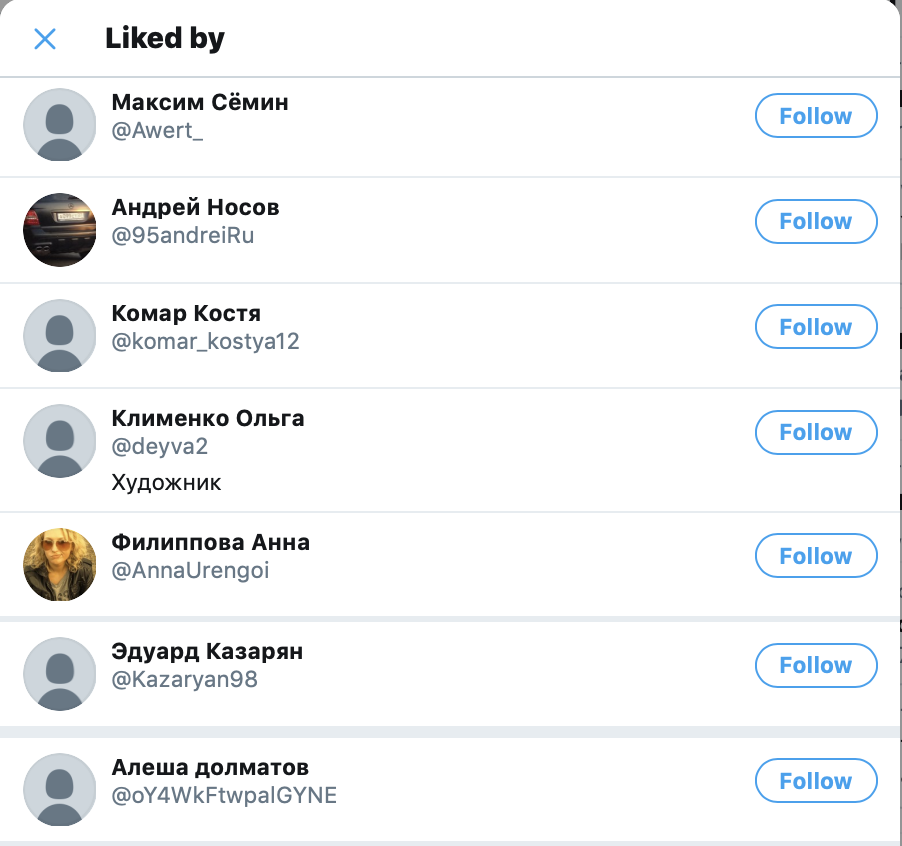

Muchos de los tuits de los suplantadores tienen hasta varios cientos de retuits o “Me gusta”.

Sin embargo, no es de extrañar que muchos de estos retuits y “Me gusta” parecen ser fabricados.

Al analizar algunos de estos “Me gusta” asociados con estos tuits, podemos hacer algunas observaciones. Un subconjunto de las cuentas no tiene fotos de perfil, lo que normalmente, significa que son cuentas de usuario nuevas o inactivas o aquellas que deciden no publicar una foto de perfil. Los nombres para mostrar parecen estar en ruso.

Si observamos algunas de estas cuentas, podemos ver que muestran una actividad previa mínima. Probablemente, se trate de cuentas de Twitter abandonadas vendidas en un foro clandestino, o que tenían contraseñas débiles y que han sido reutilizadas por estos estafadores.

Al indagar en los “Me gusta” asociados con estas cuentas, podemos verificar que se utilizan principalmente para poner “Me gusta” y retuitear cuentas asociadas con estos sorteos falsos.

Además de los “Me gusta” y retuits, los estafadores también utilizan cuentas para responder a estos falsos tuits de sorteos, alegando que son legítimos.

Estos tuits suelen tener cientos de “Me gusta” y también retuits, una vez más, como una forma de proporcionar comprobantes sociales falsos.

Cuentas verificadas afectadas

He observado algunos casos en los que los estafadores han puesto en riesgo cuentas verificadas y las utilizan para respaldar estos tuits de estafa.

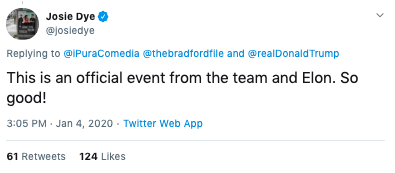

Por ejemplo, los estafadores pusieron en riesgo la cuenta de la figura famosa de la radio y televisión canadiense Josie Dye y la usaron para afirmar que el sorteo era un “evento oficial”.

Recientemente, los estafadores usaron la cuenta de Twitter de la periodista de The Florida Times-Union , Ann Friedman, de la misma manera que la cuenta de Dye para afirmar que el sorteo era un “evento oficial”, añadiendo que ella “puede confirmarlo”.

Claramente, ninguna de estas cuentas verificadas tuiteó legítimamente en respaldo de estos sorteos. Sin embargo, la insignia de “cuenta verificada” ayuda a los estafadores a engañar a las víctimas para que crean que sus sorteos son reales.

Históricamente, cuando los estafadores vulneraban cuentas verificadas de Twitter, las usaban para hacerse pasar por Musk porque la insignia de “cuenta verificada” crea un mayor sentido de legitimidad. Entonces, ¿por qué los estafadores no usan estas cuentas verificadas para hacerse pasar por Elon Musk o el Presidente Trump directamente? Aunque no puedo confirmarlo, sospecho que Twitter puede haber implementado algunos mecanismos para detectar cuando una cuenta verificada cambia repentinamente su imagen de perfil o nombre de usuario al de figuras públicas conocidas como Musk. Por lo tanto, los estafadores intentan preservar su acceso a estas cuentas, y en su lugar, optan por aprovecharlas para falsificar pruebas sociales.

De Musk a Trump

Aunque Musk ha comprobado ser una figura exitosa para los estafadores en su búsqueda de robar criptomonedas, hace poco, han empezado a experimentar, y pasaron de Musk al Presidente Trump.

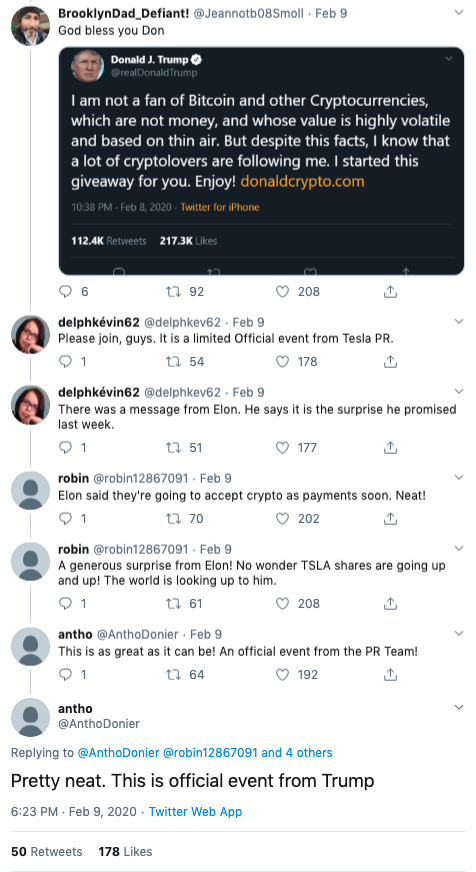

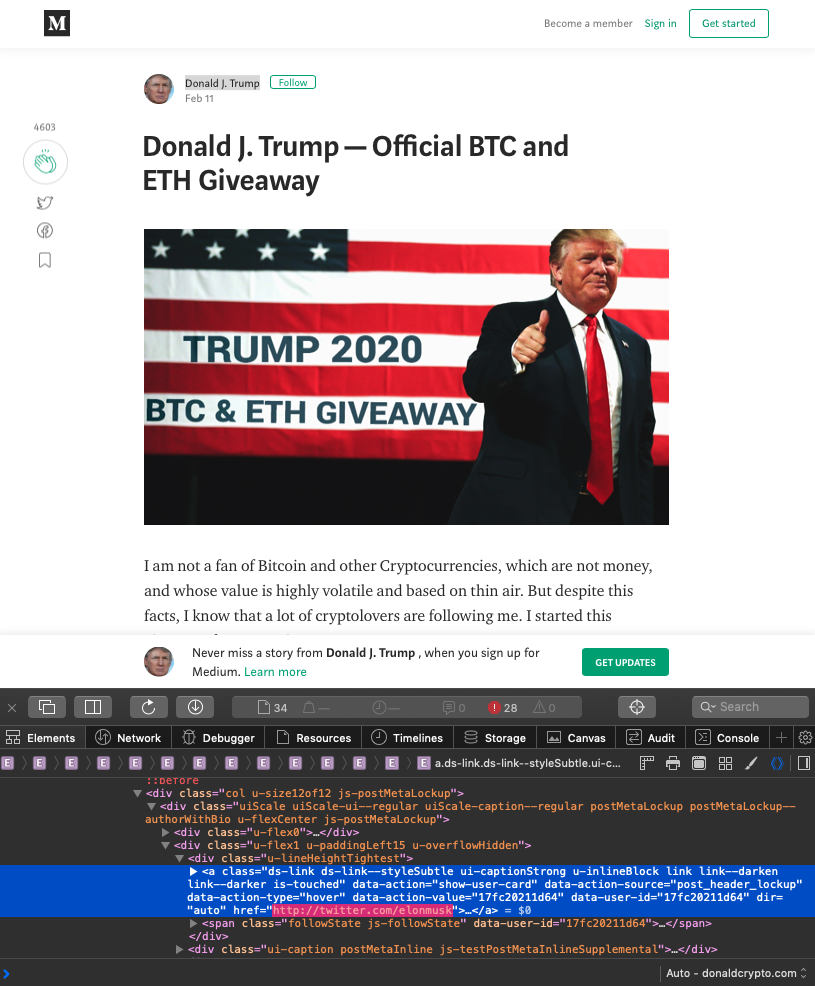

Descubrí un tuit de un suplantador de Jeff Tiedrich, un usuario de Twitter que responde periódicamente a los tuits del presidente. El tuit del suplantador de Tiedrich decía, “Dios te bendiga, Donald”, e incluía un tuit modificado con Photoshop que parecía ser del presidente. Lo interesante de este tuit es que no está completamente modificado con Photoshop. El Presidente Trump en realidad tuiteó acerca del Bitcoin y las criptomonedas en julio de 2019.

No soy fan del Bitcoin y otras criptomonedas, que no son dinero, y cuyo valor es altamente volátil y no se basan en nada. Los activos de criptomonedas no regulados pueden facilitar el comportamiento ilegal, incluido el comercio de drogas y otras actividades ilegales...

— Donald J. Trump (@realDonaldTrump) 12 de julio de 2019

Al parecer, los estafadores reutilizaron este tuit y lo modificaron para que parezca que el Presidente Trump comenzó un sorteo para sus seguidores que son “amantes de las criptomonedas”.El tuit fabricado también incluye un enlace a un dominio recientemente registrado, donaldcrypto[.]com.

Suplantación de identidad de otras personas

Además de estas suplantaciones de identidad, he visto suplantaciones de comentaristas políticos y otras figuras políticas asociadas con Trump. Por ejemplo, los estafadores se hicieron pasar por la comentarista política María Bartiromo en respuesta a un tuit sobre su entrevista con el Presidente Trump, promocionando el mismo sorteo de “fiesta de criptomonedas” de Musk.

Además, he visto a estafadores hacerse pasar por Ronna McDaniel, presidenta del Comité Nacional Republicano, promocionando el mismo tuit modificado con Photoshop usado por el suplantador de Bartiromo.

Responder a otras figuras políticas

Si bien muchos de estos tuits de estafa relacionadas con criptomonedas operan dentro de las respuestas al Presidente Trump, también he visto tuits dirigidos a otras figuras políticas, como el ex Presidente Barack Obama, miembros del Congreso, comentaristas políticos y otros.

Presidente Barack Obama

El periodista Jim Jordan

El emprendedor y activista político Kim Dotcom

El comentarista político John Solomon

Como puede ver en el ejemplo anterior, no todos los suplantadores responden directamente a la persona que están suplantando. No está claro si esto es intencional o un error en el proceso.

Observaciones adicionales

No todos los tuits seguían el mismo formato. Por ejemplo, uno de los tuits tenía una imagen diferente con un texto que no coincidía con el estilo de un tuit real. En el ejemplo de abajo, la imagen modificada con Photoshop se ve mal, ya que no se ajusta a la estética del diseño de Twitter y puede haber sido un trabajo apresurado.

En algunos casos, las cuentas de suplantación de identidad, en realidad no se hacen pasar por otro cuando responden. En el ejemplo que se muestra a continuación, la cuenta “Emre” responde a Jeff Tiedrich, pero parece que nunca se modificó para incluir el nombre y el avatar de Tiedrich con el fin de operar como suplantador.

En algunos casos, descubrí que los estafadores respondían a sus propios tuits, ya sea de forma intencionada o no, lo que me parece un tipo de configuración errónea del software automatizado que utilizan para identificar y responder a estos tuits.

Por último, he visto casos en los que los estafadores trataban de respaldar estos tuits con comprobantes sociales falsos, pero al hacerlo, se olvidaban de actualizar sus guiones.

En el ejemplo anterior, varios de los tuits hacen referencia a Tesla PR y Elon aunque la imagen modificada con Photoshop es del Presidente Trump. Solo el último tuit mostrado menciona al Presidente Trump (“Muy interesante. Este es el evento oficial de Trump”.)

Un juego continuo del gato y el ratón

Ha habido un juego constante del gato y el ratón entre Twitter y los estafadores de criptomonedas desde que aparecieron en 2018, ya que estos últimos tratan de evadir la detección y la eliminación de sus cuentas. Como resultado, estos estafadores siguen modificando sus tácticas de diversas maneras.

Al principio, la intención era la suplantación de identidad directa de figuras notables. Los tuits de los suplantadores contenían direcciones de criptomonedas Bitcoin y Ethereum. Para luchar contra los esfuerzos por eliminar sus cuentas, los estafadores creaban hilos con sus tuits: en el tuit inicial, hablaban acerca del supuesto sorteo; en el segundo tuit, vinculaban a los usuarios con un sitio web externo, en lugar de mencionar directamente las direcciones de criptomonedas Bitcoin o Ethereum. Finalmente, dejaron de incluir enlaces directamente en sus tuits, y en cambio, optaron por publicar la URL en una imagen. Recientemente, los estafadores comenzaron a pasar por alto todo ese proceso y a crear tuits modificados con Photoshop de figuras notables que contienen una URL de la supuesta página de sorteos.

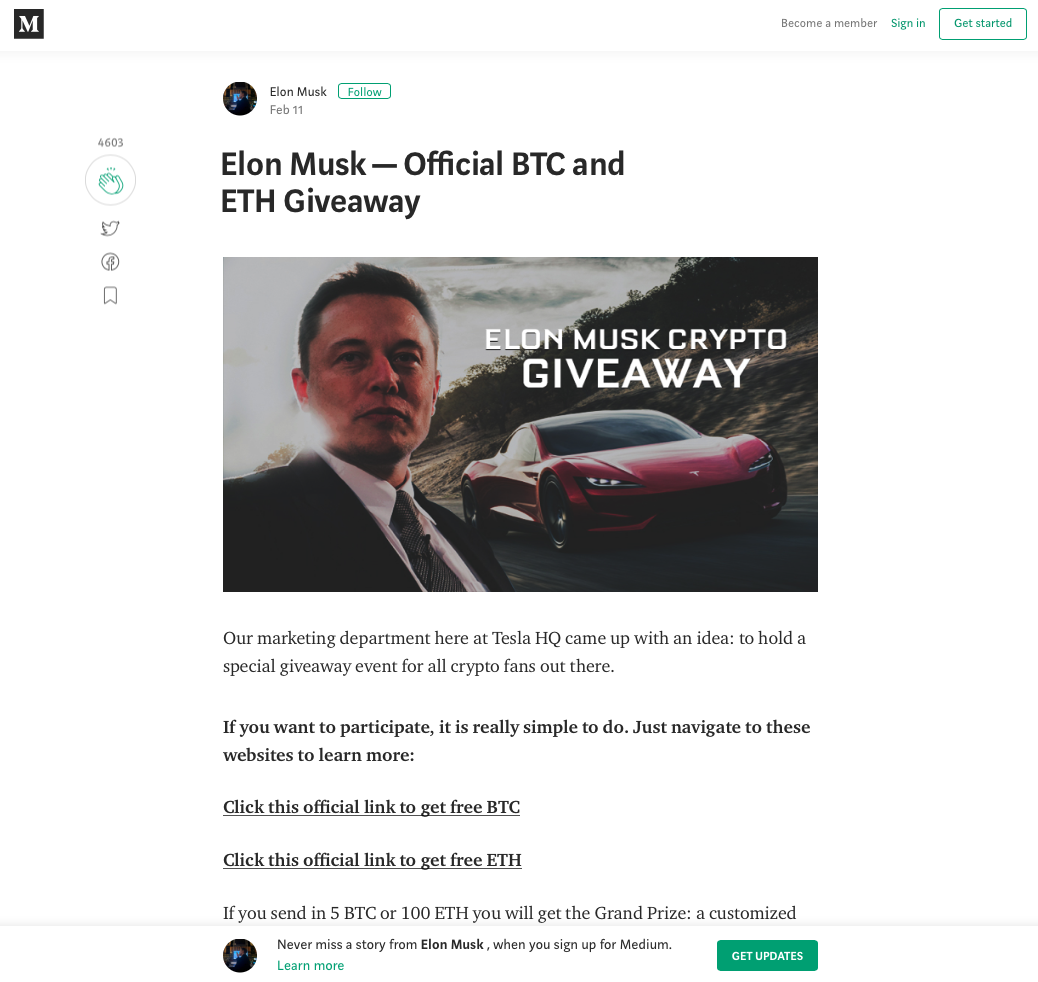

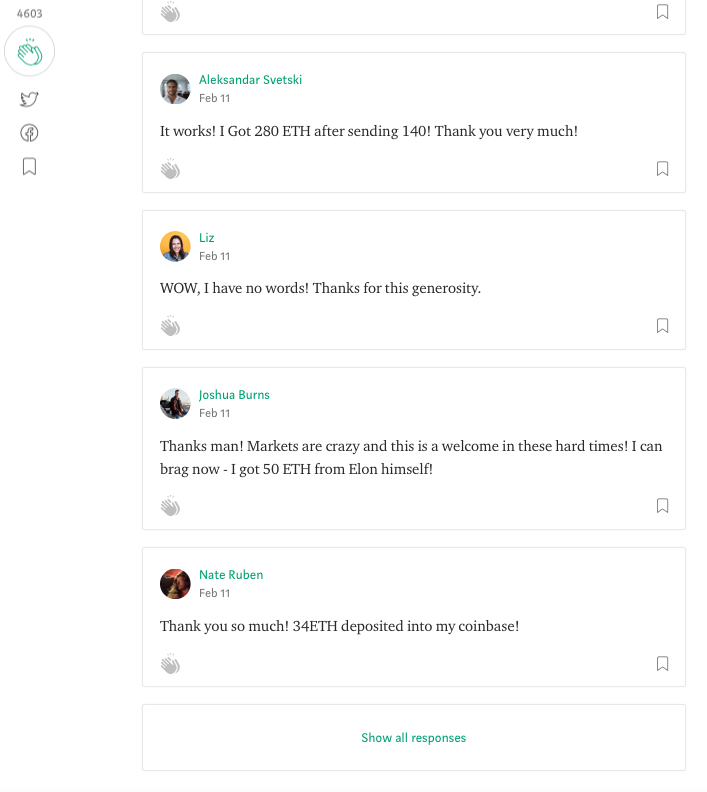

Páginas falsas de Medium para estafas relacionadas con criptomonedas

En el caso de los sitios web externos, los estafadores utilizaron el formato de la popular plataforma de publicación, Medium, y lo usaron para promocionar los sorteos “oficiales” de Musk y del Presidente Trump.

Los estafadores también crean una falsa sección de “comentarios” con publicaciones de usuarios que afirman haber recibido Ethereum del sorteo.

El mismo formato también se usó para el sitio web donaldcrypto.com. En este caso, los estafadores olvidaron actualizar el enlace que iba a la cuenta de Twitter del Presidente Trump, y dejaron el que iba a la de Musk.

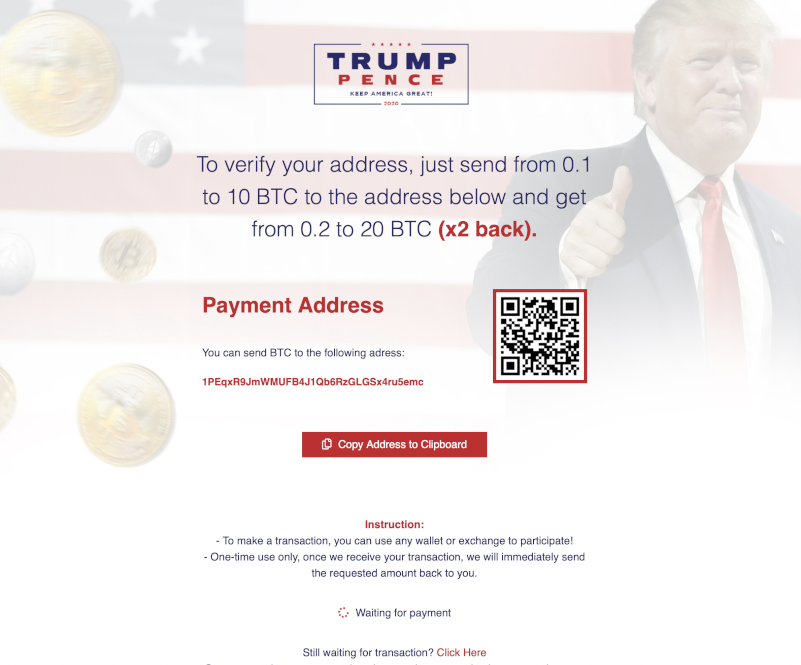

¿Verifique la dirección y duplique sus criptomonedas?

La parte principal de la trampa es que los estafadores ofrecen duplicar las criptomonedas del usuario. Piden a los usuarios que envíen entre 0,1 y 10 Bitcoin o Ethereum, y prometen devolverles entre 0,2 y 20 Bitcoin o Ethereum. Esto es similar a la premisa de “cambiar dinero”, de la que hablé en mi serie de blog sobre la estafa de Cash App Friday. El concepto general es el mismo: Usted envía dinero para “verificar” (o verificar la dirección de su billetera de criptomonedas) y, a cambio, recibe más dinero del que envió. En este caso, se supone que duplicará sus criptomonedas.

Como es de esperar, no hay ningún sorteo. La promesa de duplicar sus criptomonedas es solo una forma en que los estafadores roban las suyas.

El impacto de las estafas relacionadas con criptomonedas

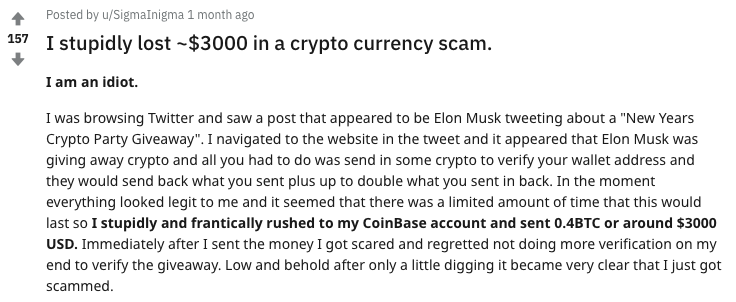

Resulta difícil medir el verdadero impacto de estas estafas basándose en las direcciones cambiantes de criptomonedas y el potencial de los estafadores para falsificar transacciones enviándose a sí mismos este tipo de monedas. Sin embargo un hilo reciente de Reddit aclaró un ejemplo real de un entusiasta de las criptomonedas que las perdió en una de estas estafas.

Según el hilo, un usuario se topó con uno de estos tuits que contenía un tuit modificado con Photoshop de Elon Musk. El usuario dijo que “se apresuró frenéticamente” para enviar 0,4 Bitcoin, que valían USD 3000 en el momento de la transacción, a la dirección. El usuario reconoció: “después de investigar un poco se hizo evidente que me habían estafado”.Lamentablemente, es probable que haya más casos como este que no se denuncien.

Resista: las estafas relacionadas con criptomonedas persisten

A partir del ejemplo anterior, queda claro que hay suficientes incentivos para que los estafadores continúen con estos esquemas en Twitter y otras plataformas, aunque no obtengan grandes sumas de criptomonedas. Por lo tanto, no debemos esperar que desaparezcan pronto. Participan en un juego continuo del gato y el ratón con el equipo de Confianza y Seguridad de Twitter.

Si es usuario de Twitter, puede ayudar a combatir el flagelo de los estafadores denunciando estas cuentas fraudulentas a Twitter a través de sus herramientas de denuncia incorporadas.

A continuación, se incluyen algunas opciones para denunciar estas cuentas:

Denunciar como sospechoso o spam

En la opción “Es sospechoso o spam”, puede marcar estas cuentas de estafa como “Incluye un enlace a un sitio web que podría ser dañino, malicioso o de suplantación de identidad (phishing)”. Debido a que promocionan tuits modificados con Photoshop con enlaces en ellos, esta es una excelente opción.

Denunciar como suplantación de identidad

La otra opción es denunciar las cuentas como suplantación de identidad. Vaya a la opción “Se hacen pasar por mí o por otra persona” y especifique que se hacen pasar por otra persona. También es útil tener el nombre de usuario de la cuenta que se está suplantando. En el caso anterior, los estafadores se hacen pasar por @mmpadellan. Añadir ese contexto ayudará a Twitter cuando revise su denuncia.

Cuando se le preguntó qué pueden hacer las personas ante este hecho, el propio Musk animó a denunciar estas cuentas “apenas las vean”.

Denuncien estas cuentas apenas las vean. Las redes de trols/bots en Twitter son un problema *nefasto* ya que afectan negativamente el discurso público y estafan a la gente. Solo disminuir su importancia como función de una manipulación probable del sistema sería una gran mejora.

— Elon Musk (@elonmusk) 1 de febrero de 2020

Debido a que esto sigue siendo un juego del gato y el ratón, el factor x en todo esto es la comunidad de Twitter. Depende de la participación de los usuarios de Twitter el mantener la plataforma libre de estos estafadores, ya que mientras puedan ganar dinero, seguirán iterando y encontrando nuevas formas de vender sus estafas.