Colonial Pipeline Ransomware Attack: cómo reducir el riesgo en entornos de TO.

Ya es hora de que los entornos de tecnología operativa (TO) adopten un abordaje más proactivo con respecto a la ciberseguridad y conviertan el mantenimiento cibernético en una práctica tan rutinaria como el mantenimiento mecánico de los sistemas y equipos.

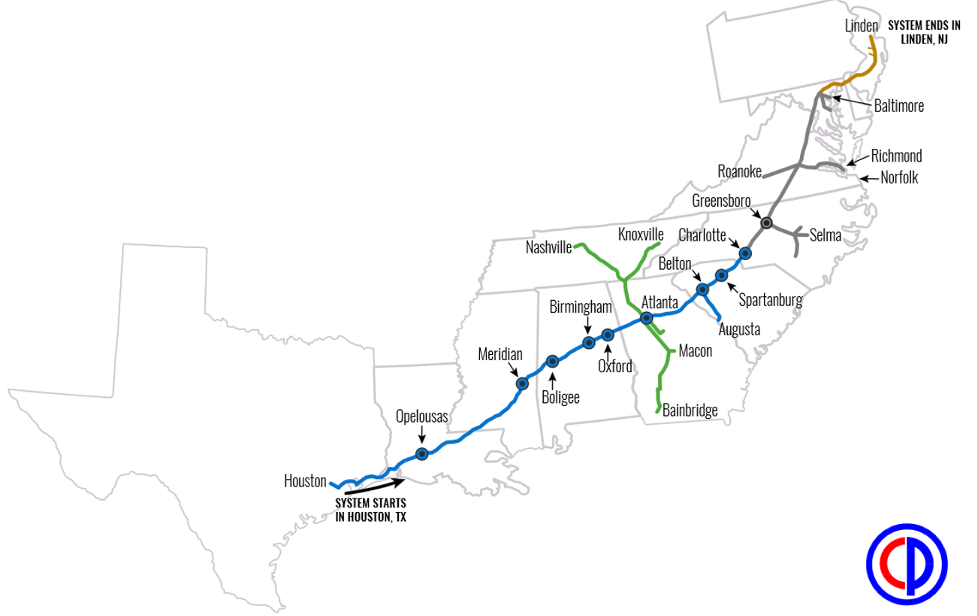

Uno de los principales proveedores de petróleo y gas de la Costa Este de los EE. UU. quedó fuera de servicio el 8 de mayo tras un ataque de ransomware. El ataque a Colonial Pipeline, un oleoducto de 9000 kilómetros de longitud que suministra el 45 % del petróleo y el gas que se utilizan en la Costa Este, fue el último que se dirigió al sector de petróleo y gas. Este sector constituye una de las 16 áreas de infraestructura crítica identificadas por el Departamento de Seguridad Nacional de los Estados Unidos.

No es de extrañar que la paralización o la interrupción de un oleoducto acapare la atención de los principales medios de comunicación. Pero el ataque también plantea la siguiente pregunta: ¿qué tan expuestas a los ataques están nuestras infraestructuras críticas?

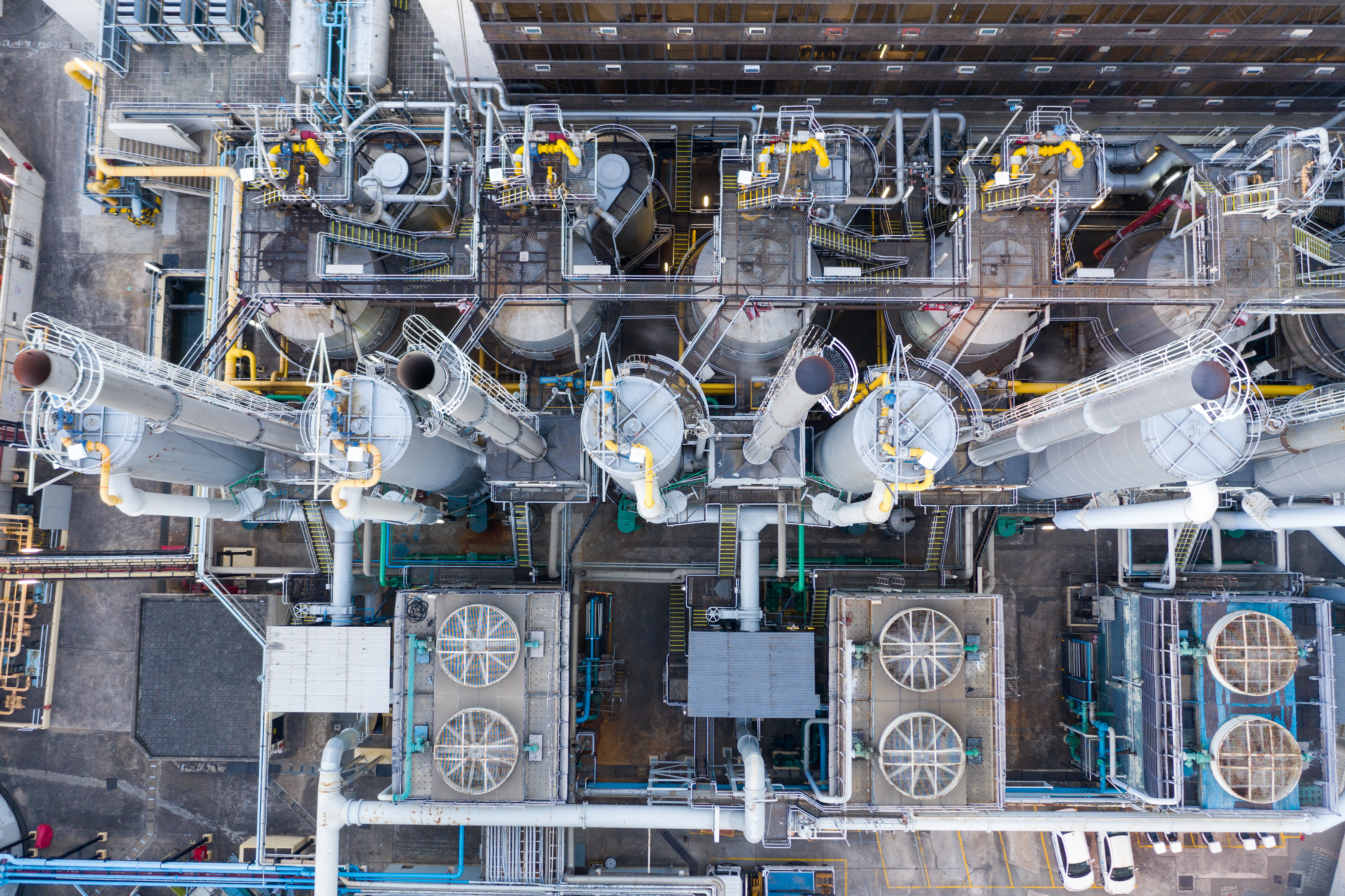

Fuente: Colonial Pipeline

El paradigma cambiante de la tecnología operativa

Mientras que, anteriormente, la tecnología operativa (OT) necesaria en las operaciones de petróleo y gas se encontraba aislada, hoy en día, estos sistemas están cada vez más conectados con la infraestructura de TI y con Internet, lo cual abre nuevas rutas de ataque. Esta convergencia crea un entorno en el que todos los aspectos de las operaciones de petróleo y gas podrían ser vulnerables a un ataque desde el lado de la TI o de la OT, lo cual genera la posibilidad de un movimiento lateral.

Además, muchos ataques de ransomware usan Active Directory (AD) para realizar movimientos laterales y el escalamiento de privilegios tras la penetración inicial, y el nuevo malware incluye cada vez más código para dirigirse a los errores de configuración de AD El AD se ha convertido en el blanco favorito de los atacantes para elevar privilegios y facilitar el movimiento lateral al aprovechar fallas y configuraciones incorrectas. Lamentablemente, la mayoría de las organizaciones tienen problemas con la seguridad de Active Directory debido a que las malas configuraciones se acumulan en la medida en que los dominios son cada vez más complejos, lo que hace que los equipos de seguridad no puedan encontrar y reparar las fallas antes de que se conviertan en problemas que afecten al negocio.

El ataque contra Colonial Pipeline es apenas el último de una serie reciente de actividades contra operaciones de petróleo y gas en todo el mundo, incluyendo las siguientes:

- Saipem, un contratista italiano de la industria de petróleo y gas, el cual fue víctima de un ataque cibernético en diciembre de 2018 que afectó a servidores con sede en Medio Oriente, la India, Aberdeen e Italia.

- Un ataque cibernético a una red de datos compartida, que obligó a cuatro de los operadores de gasoductos de gas natural de los EE. UU. a cerrar temporariamente las comunicaciones informáticas con sus clientes en abril de 2018.

- Un ataque cibernético contra una instalación de gas natural de los EE. UU., que cifró simultáneamente las redes de TI y OT, y bloqueó el acceso a la interfaz hombre-máquina (HMI), los historiadores de datos y los servidores por consulta. El gasoducto se vio obligado a cerrar durante dos días en febrero de 2020.

El cumplimiento normativo no equivale a la seguridad

En nuestra experiencia con el trabajo en entornos de TO, solemos encontrar organizaciones que asumen que el cumplimiento normativo equivale a la seguridad. Si bien no estamos sugiriendo de ninguna manera que este haya sido el caso de Colonial Pipeline, creemos que es importante que todas las organizaciones del sector adopten una visión más amplia de su estrategia de ciberseguridad.

Hay cinco normas de seguridad relevantes para la industria de petróleo y gas, todas las cuales exigen que las organizaciones tengan implementada una capa básica de seguridad. Esta capa incluye el inventario de activos, controles de gestión de la seguridad y un sistema de gestión de vulnerabilidades. Aunque apoyamos un abordaje que tenga en cuenta las normas y creemos que el cumplimiento es encomiable, consideramos que seguir estos lineamientos es solo el comienzo de una estrategia sólida de ciberseguridad.

El motivo es el siguiente: la promulgación, aprobación y aplicación de normas regulatorias no puede seguir el ritmo de la rápida expansión de la superficie de ataque y la velocidad con la que los atacantes se adaptan a ella. Por lo tanto, no podemos asumir que el "cumplimiento" signifique que la organización logró la "seguridad". Debemos ver mucho más allá del cumplimiento si esperamos mantener la seguridad de las infraestructuras críticas y prevenir ataques como el que afectó a Colonial Pipeline.

Cinco normas de seguridad relevantes para la industria de petróleo y gas

Norma API 1164: contenido exclusivo para oleoductos, que no está cubierto por NIST CSF ni la norma IEC 62443.

Marco de ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST) para mejorar la ciberseguridad de las infraestructuras críticas (NIST CSF): marco preeminente adoptado por compañías de todos los sectores industriales. Las compañías de petróleo y gas natural están orientando cada vez más sus programas empresariales en torno a NIST CSF.

Modelo de madurez de la capacidad de ciberseguridad del Departamento de Energía: proceso voluntario que utiliza las mejores prácticas aceptadas por la industria para medir la madurez de la capacidad de ciberseguridad de una organización y fortalecer las operaciones.

Comisión Electrotécnica Internacional (IEC) 62443: familia de normas para la seguridad de los sistemas de control industrial (ICS), adoptadas de forma generalizada por el segmento de producción de la industria de petróleo y gas natural y aplicables a cualquier tipo de ICS de gas natural y petróleo.

ISO 27000 de la Organización Internacional de Normalización: norma principal de la familia de normas que establece los requisitos para un sistema de gestión de la seguridad de la información (SGSI).

Cómo desestabilizar las amenazas a la seguridad de los activos de TO

Irónicamente, uno de los momentos en los que es menos conveniente lidiar con un ataque cibernético es cuando ese mismo ataque se está produciendo. Sin duda, en los próximos días y semanas, conoceremos más detalles sobre el desarrollo de este ataque, así como también el costo y la desestabilización que ocasionó. Si las organizaciones de infraestructura crítica tienen alguna esperanza de dejar de adoptar una actitud de "apagar incendios" frente a los ataques cibernéticos, se deberán enfocar en adelantarse a los ataques, desestabilizándolos antes de que se produzcan.

Para muchos entornos industriales, incluyendo la industria de petróleo y gas, es muy común el mantenimiento de rutina de sus equipos. El mantenimiento, ya sea cambiar un cojinete, un filtro o determinados líquidos, se realiza para evitar una falla catastrófica de los equipos debido a lo que se conoce como "mantenimiento contra falla". El mantenimiento periódico permite ahorrar dinero, y evitar el empeoramiento de los problemas y la desviación de recursos.

Entonces, ¿por qué las organizaciones no realizan el mismo tipo de mantenimiento periódico para la ciberseguridad de sus sistemas de TO?

La adopción de un abordaje de "mantenimiento" de la infraestructura de TO implica llevar a cabo la higiene cibernética adecuada en los controladores lógicos programables (PLC), los sistemas de control distribuido (DCS), las HMI y otros dispositivos de TO que hacen funcionar estas máquinas. Llevar a cabo una higiene cibernética periódica puede reducir las amenazas a los activos de TO al erradicar los comportamientos riesgosos, cerrar los "puertos de entrada" y reducir la cantidad de vulnerabilidades que se pueden explotar.

Reducir las amenazas antes de que se produzcan requiere lo siguiente:

- lograr visibilidad a lo largo de toda la superficie de ataque, incluyendo los sistemas de TI y TO;

- implementar profundas medidas de seguridad a nivel de los dispositivos y de la red; y

- restablecer el control mediante la gestión de los cambios de configuración.

Las organizaciones necesitan una higiene cibernética adecuada tanto en su infraestructura de TO como en su Active Directory, a fin de reducir su Cyber Exposure y garantizar que se bloqueen las rutas de ataque antes de que los atacantes puedan lograr escalar privilegios, atravesar la red e iniciar su tentativa de ransomware. Estos esfuerzos pueden ayudar a evitar que todas las operaciones de infraestructura y de fabricación críticas tengan que responder a una crisis de seguridad que pueda detener las operaciones y, potencialmente, poner en riesgo vidas humanas.

Más información

- Descargue el documento técnico: Ciberseguridad de infraestructuras críticas.

- Vea nuestro seminario web bajo demanda: Infraestructura crítica en riesgo: anatomía de una filtración de OT.

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning