Una manera práctica de reducir el riesgo en la planta de fabricación

Hay mucho revuelo con la ciberseguridad para la planta de fabricación, pero ¿por dónde empezar? Mantengamos las cosas sencillas y analicemos por qué los atacantes hacen lo que hacen y qué puede hacer para detenerlos. Todo tiene que ver con reducir el riesgo y maximizar sus esfuerzos para obtener los mejores resultados. Continúe leyendo para obtener más información sobre el panorama de amenazas y algunas tácticas para gestionar las amenazas.

Sea cual sea el nombre que queramos darle, la tendencia llamada ampliamente digitalización o convergencia de TI/TO en la fabricación tiene sus cosas buenas y sus cosas malas. El aumento de los datos sobre calidad, eficiencia y sostenibilidad permite tomar decisiones más rápidas y más fundamentadas. El aumento de las conexiones y los nuevos sistemas implica que los sistemas tradicionalmente aislados ahora están conectados. En la prisa por conectarnos, ampliamos la superficie de ataque, lo que genera una mala seguridad y controles de protección deficientes. En esta publicación de blog, analizamos la verdadera naturaleza de las vulnerabilidades y sus reparaciones en la planta de fabricación.

Analicemos profunda y significativamente las amenazas a las que nos enfrentamos hoy:

- Los maleantes intentan robarle dinero.

- Los maleantes intentan obtener dinero de alguien más al dañarlo a usted.

Y así es esto. Podemos desglosarlo y analizarlo de muchas maneras, pero las cosas que necesitamos hacer para prevenirlo y/o repararlo son las mismas. Todo se reduce a un conjunto de defensas impactantes que resumimos a continuación.

Así que analicemos profunda y significativamente las defensas que usted puede implementar:

- Usted puede reparar las vulnerabilidades.

- Usted puede ir tras las amenazas.

Es de esa manera, pero vamos a ver cómo reparar vulnerabilidades porque es ahí donde mejor se gasta el dinero. Perseguir intrusiones y amenazas suena glamuroso, muy al estilo James Bond con términos que obtenemos de la jerga militar. La verdad es que es bastante caro y requiere empleados de tiempo completo (FTE) dedicados a la caza. Lo que también podemos hacer es buscar los efectos de los ataques y responder rápidamente. Esto es la resiliencia que es mucho más importante y más clara en ICS.

Así que se trata de gestión de vulnerabilidades. Es un tema bastante denso en el mundo de la TO, pero hágame caso. Reparar vulnerabilidades no es nada más colocar parches. De otra manera no desperdiciaría ni su tiempo ni el mío.

Así que, ¿qué son las vulnerabilidades?

El Instituto Nacional de Estándares y Tecnología (NIST) las define de la siguiente manera: “debilidades en sistemas de información, procedimientos de seguridad de sistemas, controles internos o implementación que podrían ser explotadas o desencadenadas por una fuente de amenazas”.

Apuesto que la mayoría piensa en los parches del sistema Windows, tal vez puntuaciones CVE o CVSS de un tipo u otro. Yo cambiaría la definición del NIST de “sistema de información” a “sistema”. Incluiría la TO, y realmente de cualquier cosa que introduzca riesgo cibernético. ¿Eso no lo hace pensar en una vulnerabilidad de manera diferente? Con ese contexto, aquí presentamos algunas vulnerabilidades comunes (también podría llamarlas debilidades si eso ayuda):

- Fallas en la codificación de software (así es, hay que culpar al otro).

- Hardware y software diseñados sin tener en cuenta la seguridad, como los equipos tradicionales, que son muy comunes en entornos de fabricación.

- Decisiones de configuración o implementación que ignoran la seguridad.

- Procesos deficientes, malos estándares.

- Falta de conocimiento de las capacidades de un sistema.

Mi vulnerabilidad favorita tiene que ver con la tercera viñeta anterior; equipos de computación en la planta de fabricación que usan un nombre de usuario y contraseña compartidos. Otro ejemplo de debilidad de la configuración son los muchos dispositivos que no tienen autenticación cuando un método está disponible.

Observe que solo la primera de las categorías puede ser reparada con un “parche”. Voy a ampliar aquí y agrupar todo lo que requiere un “parche” de actualización. Es muy importante considerar que dependiendo de la naturaleza del sistema que requiere un parche, el proceso puede ser perjudicial para la producción. Dicho esto, las revisiones y actualizaciones de Windows, cualquier cosa en el Martes de parches, las actualizaciones de firmware en un controlador, las nuevas versiones de software, etc. … caen dentro del alcance. Es cierto que es algo amplio, pero deseamos tener una visión integral. Tememos y odiamos a los parches, nos enfadamos con el área de TI por sugerirlos, comenzamos discusiones en bares, guardamos rencor y discutimos interminablemente en conferencias. Yo cambio la conversación. Vamos a cubrir los pasos en el proceso de gestión de vulnerabilidades:

- Identificación de vulnerabilidades: Las vulnerabilidades en un sistema se detectan a través de escaneo de vulnerabilidades, pruebas de penetración o la revisión de código (u otras cosas).

- Evaluación de vulnerabilidades: Medir la probabilidad de que un atacante aproveche una vulnerabilidad y determinar el impacto en caso de que se explote la vulnerabilidad.

- Un programa diseñado formalmente llamaría a esto cuantificación del riesgo.

- Resolución de vulnerabilidades: Mitigación o corrección. Pero ¿cuál es la diferencia?

- Corrección: corregir o eliminar la vulnerabilidad, normalmente colocando un parche. Comúnmente esto no es posible en todos los componentes de un entorno de ICS. En los controladores, rara vez aumenta significativamente su postura de seguridad, lo que hace necesario el siguiente paso.

- Mitigación: reducir o disminuir la posibilidad de un ataque exitoso o disminuir su impacto. Comúnmente son llamados controles de compensación.

Cómo Tenable OT Security ayuda a los profesionales de la ciberseguridad en la industria de fabricación

Veamos el proceso de gestión de vulnerabilidades descrito anteriormente, a través de la lente de un profesional de seguridad que usa Tenable OT Security.

Ejemplo 1:

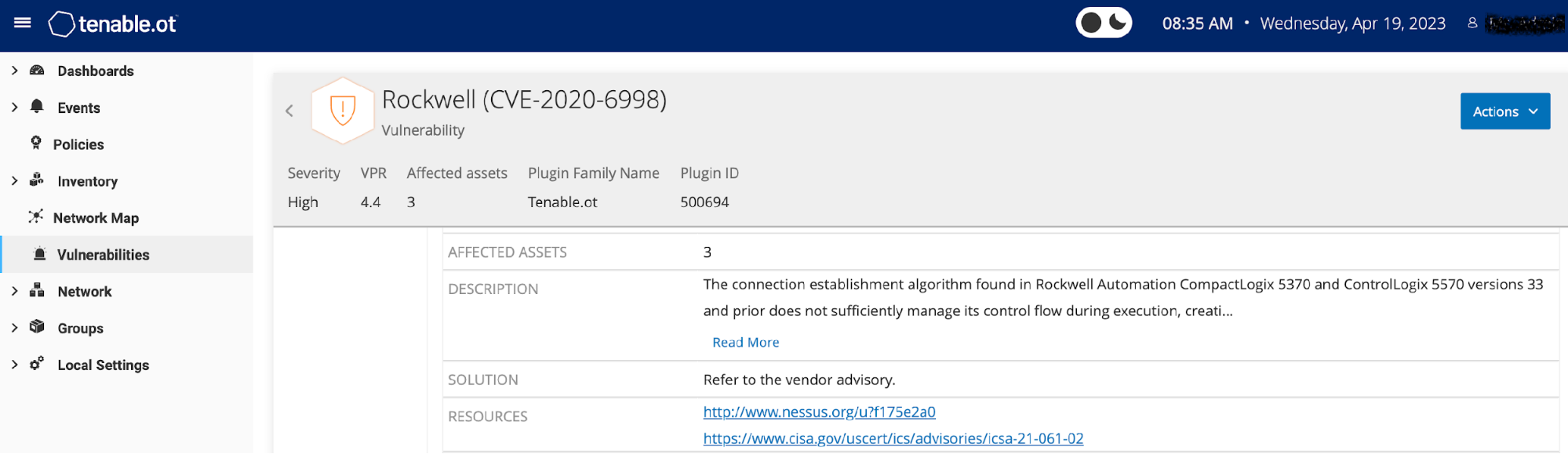

Paso 1: Aquí, estamos continuamente monitoreando y escaneando un entorno de fabricación con Tenable OT Security. Puede ver que hemos podido identificar CVE-2020-6998 presente en un controlador Rockwell. No solo identificamos la vulnerabilidad, sino que también obtenemos opciones de corrección. Podemos seguir los enlaces en la pantalla para obtener instrucciones y recursos. En la imagen de abajo, podemos ver la opción de actualizar el firmware a la versión 33.011 o posterior.

Paso 2: Según el proceso que ejecuta el controlador, es posible que no podamos hacer nada, ni siquiera mejorar nada. ¿Por qué mencioné que corregir el dispositivo puede no mejorar nada? Bueno, incluso cuando un proveedor como Siemens o Rockwell proporciona un método de autenticación en un controlador, en pocas ocasiones se usa. Por lo tanto, todo lo que alguien necesita es la herramienta de codificación del fabricante como Studio 5000 o TIA Portal para acceder al dispositivo. Aún peor, un maleante podría obtener acceso a la estación de trabajo de Windows que normalmente se utiliza para programar ese controlador. Lo que quiero decir es que los exploits para los controladores pueden ser una pérdida de tiempo si no hay autenticación.

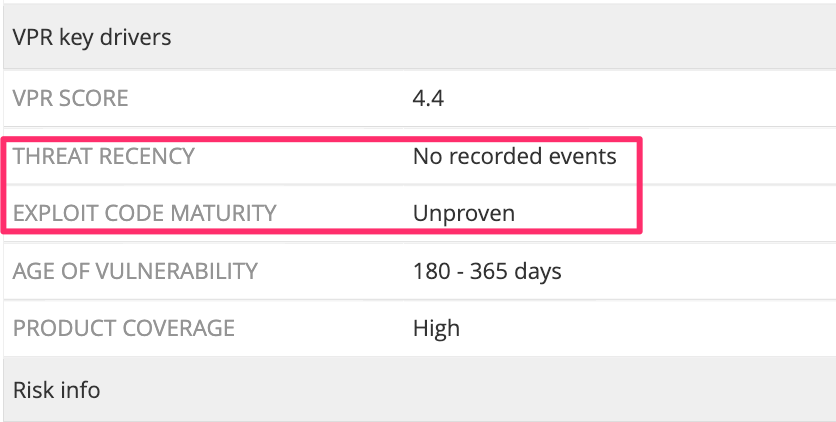

Tenable OT Security aprovecha el Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR), lo que ayuda a los usuarios a comprender la explotabilidad de una vulnerabilidad. La imagen de abajo muestra un resumen de nuestra investigación para esta vulnerabilidad específica, diciendo que no hay ningún exploit conocido en la realidad. El índice VPR es bajo, lo que indica un riesgo bajo si esta vulnerabilidad está presente en su entorno.

Paso 3: Según la evaluación anterior, la mejor opción podría ser la mitigación. Para este, y muchos otros dispositivos Rockwell, eso implica bloquear el tráfico en el puerto 44818 desde “fuera de la zona de fabricación”.

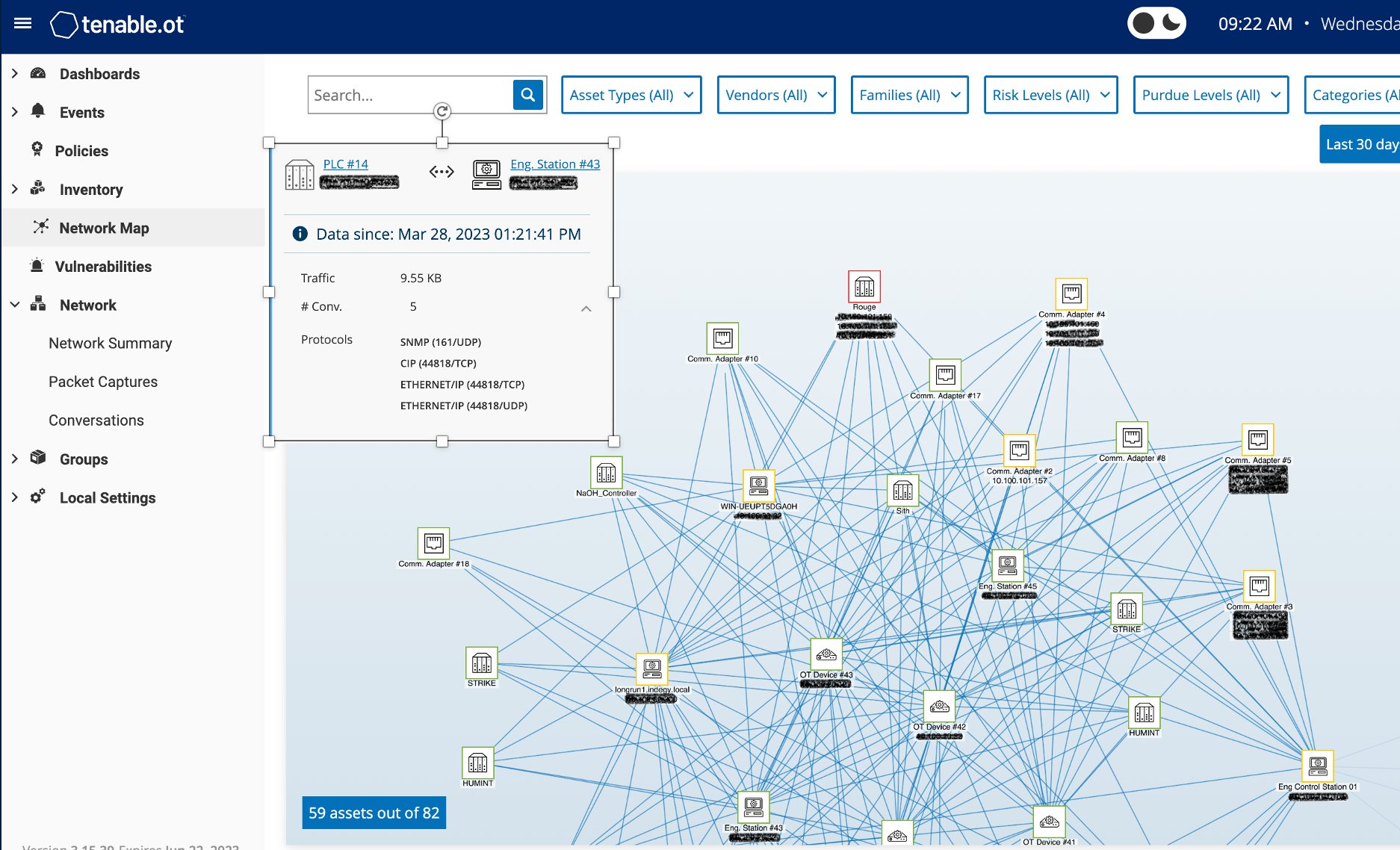

Tenable OT Security puede generar para usted un mapa de red visual que le muestre todas las conexiones de la red ICS y sus direcciones IP. En la siguiente figura, obtenemos una visión clara de los dispositivos que necesitan conectividad y los que no, lo que facilita significativamente la tortuosa tarea de escribir reglas de firewall.

Con esta información, podemos ir un paso más allá de bloquear el tráfico en el puerto 44818 mediante la implementación de firewalls u otros controles de red para segmentar la red ICS. Podemos limitar el tráfico para que solo los dispositivos que necesitan comunicarse con el controlador puedan hacerlo.

La conclusión es que hay muchas vulnerabilidades más importantes que esta y que muchas están cubiertas por la aplicación de reglas de firewall. Por lo tanto, no hay razón para pasar por la ardua tarea de decidir si puede actualizar el firmware en este controlador, lo que elimina la necesidad de programar tiempo de inactividad para colocar parches en los sistemas. Con significativamente menos tiempo de inactividad, se ahorra dinero a la empresa.

Ejemplo 2: Sobre un conjunto menos polémico de vulnerabilidades y las mitigaciones que cubren una amplia gama de ellas. Observo esto bastante cuando trabajo con clientes del sector de fabricación.

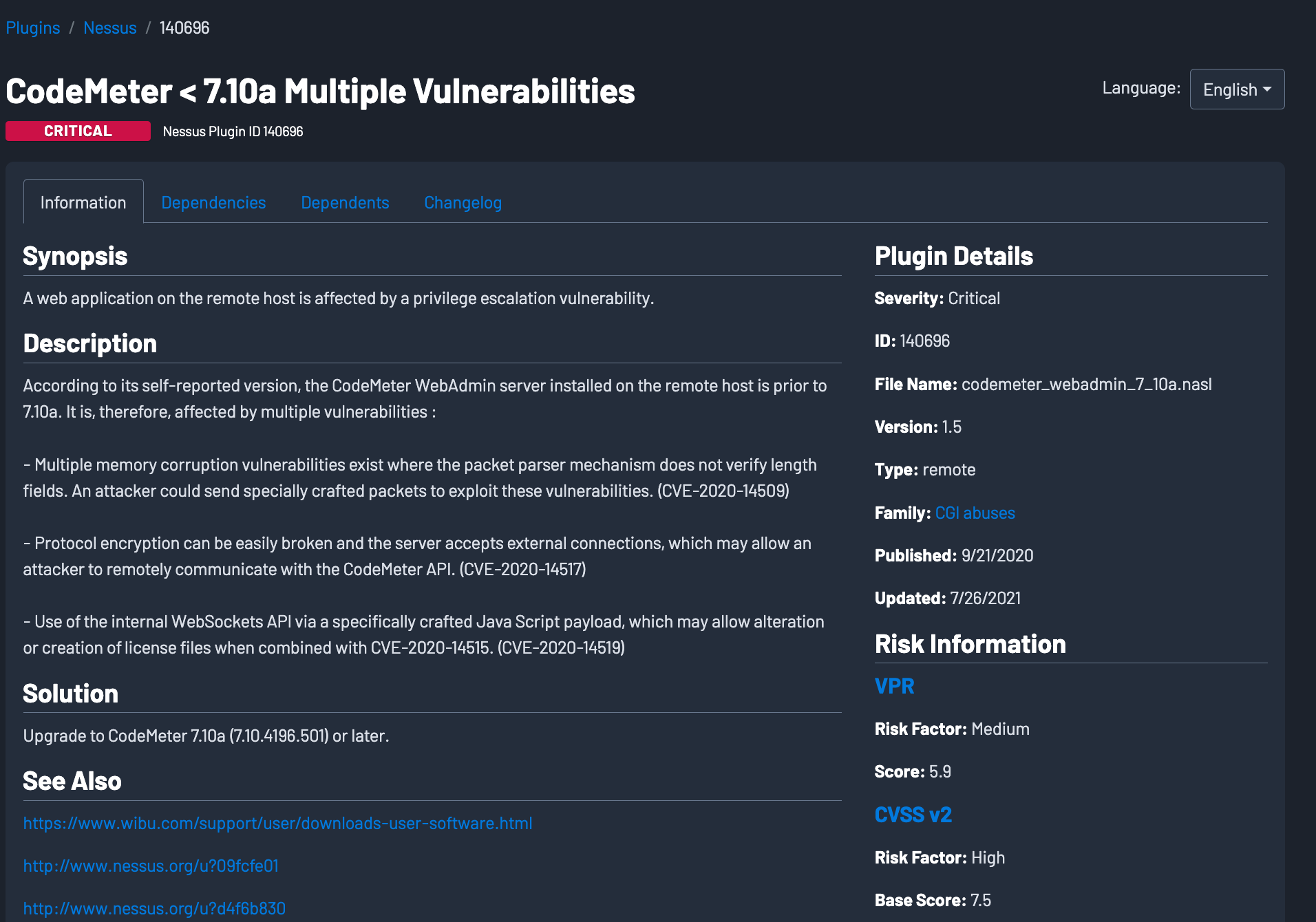

Paso 1: Echemos un vistazo a CVE-2020-16233, una vulnerabilidad que se ejecuta en una máquina de Windows. Nessus está incorporado en Tenable OT Security, lo que facilita el trabajo de identificación de sistemas de TI vulnerables. Esta estación de trabajo de Windows ejecuta el programa de gestión de licencias de software CodeMeter.

Paso 2: Muchos entornos de fabricación tienen un inventario considerable de dispositivos de TI en su red de TO. La manera en que tratamos las vulnerabilidades de los controladores y sus mitigaciones es independiente y distinta de la forma en que tratamos las vulnerabilidades de las estaciones de trabajo y sus correcciones.

Paso 3: En la imagen de abajo, puede ver la opción de corrección y los recursos adicionales disponibles. Debido a que esta vulnerabilidad se encuentra en una estación de trabajo Windows, probablemente una actualización de software no cause interrupciones, aunque recomendamos confirmar esta suposición antes de iniciar el proceso de aplicación de parches. Se puede decir que los parches aplicados al sistema de TI suelen ser más fáciles que los parches aplicados al sistema de TO.

Conclusiones clave para los profesionales de ciberseguridad de la industria de fabricación

1.Las amenazas a las que se enfrenta la industria de fabricación se basan en dos motivaciones:

- Los maleantes intentan robarle dinero.

- Los maleantes intentan obtener dinero de alguien más al dañarlo a usted.

Lo que hacemos para reducir la probabilidad de éxito de un ataque es lo mismo.

2.La estrategia de defensa es sencilla y consta de dos tácticas principales:

- Usted puede reparar las vulnerabilidades.

- Usted puede ir tras las amenazas.

3.Las dos tácticas anteriores son importantes. Sin embargo, recomiendo un abordaje proactivo mediante la reparación de las vulnerabilidades porque es ahí donde mejor se gasta el dinero. La resiliencia es mucho más importante en ICS. Los pasos del proceso en la gestión de vulnerabilidades son:

- Identificación de vulnerabilidades.

- Evaluación de vulnerabilidades

- Resolución de vulnerabilidades.

- Corrección

- Mitigación

Para obtener más información

- Asista al seminario web: Expertos comparten maneras de mejorar la seguridad de TI/TO en el sector de fabricación.

- Visite la página web de Tenable OT Security para fabricación.

- Lea el resumen de la solución de Tenable OT Security para la fabricación: Protección de la fabricación sin arriesgar la productividad.

- Descargue el documento técnico de Tenable OT Security para la fabricación: Protección de la planta de fabricación.

- OT Security