Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición: la importancia de la priorización contextual

Descubra cómo la priorización contextual de la exposición está revolucionando la seguridad de OT/IoT, permitiendo a las organizaciones pasar de la prevención de filtraciones reactiva a la prevención de filtraciones proactiva.

La conectividad de los activos físicos, como los sistemas de calefacción, ventilación y aire acondicionado (HVAC) en centros de datos y edificios de oficinas, y las cámaras en las plantas de fabricación, ha generado una superficie de ciberataque en expansión. En la medida en que la tecnología operativa (OT) y los activos de Internet de las Cosas (IoT) se interconectan cada vez más, se crean rutas para que los agentes maliciosos atraviesen los entornos de TI y OT, con resultados devastadores. Por lo tanto, los CISO de hoy son cada vez más responsables de proteger no solo los entornos de TI, sino también los entornos de OT e IoT.

Para combatir estas amenazas, las organizaciones de seguridad empresarial deben comprender los riesgos para los activos en un contexto de negocios. Este fue el abordaje de la primera parte en esta serie de blog de tres partes, “Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición”. En esta segunda parte, ahondaremos en los desafíos clave que impiden una prevención efectiva de las filtraciones. También explicaremos cómo pueden operacionalizar la gestión de exposición (EM) las empresas utilizando la perspectiva de un atacante para priorizar, y de esa manera maximizar el personal y los recursos limitados de su equipo de seguridad.

Llevando la gestión de vulnerabilidades al siguiente nivel con la gestión de exposición

La gestión de vulnerabilidades (VM) es un componente crítico de cualquier programa de seguridad exitoso. Busca identificar proactivamente las debilidades que podrían permitir a los atacantes vulnerar el perímetro, moverse lateralmente y lograr el objetivo deseado. Los programas de VM con frecuencia aprovechan el Sistema de puntuación de vulnerabilidades comunes (CVSS) para evaluar la gravedad de las Vulnerabilidades y exposiciones comunes (CVE) divulgadas públicamente y priorizan qué corregir primero. Este es un magnífico punto de partida. Sin embargo, una puntuación CVSS estándar no tiene en cuenta otras variables importantes, como la criticidad de los activos y las relaciones. Estos podrían utilizarse para perfeccionar la evaluación de riesgos e identificar con mayor precisión la exposición real del negocio. Como resultado, los equipos de seguridad pueden terminar abrumados, persiguiendo una montaña interminable de hallazgos críticos y de alta gravedad.

Para hacer frente a este desafío, la EM introduce capas adicionales de visibilidad que son vitales para una priorización efectiva. Por ejemplo, la EM busca identificar toda la superficie de ataque, que incluye no solo los activos de TI tradicionales, como computadoras portátiles y servidores, sino también los activos de OT e IoT, incluidos los que no se ven y no se administran, así como las identidades humanas y de máquina, todos los cuales son objetivos potenciales de los atacantes. La EM también analiza las tres formas prevenibles de riesgo (vulnerabilidades, errores de configuraciones y privilegios en exceso) que permiten a los atacantes no solo obtener acceso inicial, sino también moverse lateralmente. Con estas bases de amplia y profunda visibilidad de los activos y del riesgo a lo largo de la superficie de ataque, la EM puede aplicar capas adicionales de contexto, más allá de CVSS, para evaluar y priorizar de manera más eficaz la exposición al riesgo real.

Operacionalización de EM para optimizar la priorización y la corrección

Nuestra Plataforma de gestión de exposición Tenable One proporciona una vista de arriba hacia abajo, alineada con el negocio, de la exposición cibernética. Los activos y las identidades (independientemente del dominio o silo) se alinean con lo que más importa para la organización: la planta de fabricación, los procesos de negocios o las aplicaciones de misión crítica a las que brindan soporte.

En este blog, explicamos la importancia de tener una visión contextual de la exposición del negocio y discutimos cómo puede aprovechar este contexto descendente para priorizar la corrección de manera más efectiva y precisa, y de esa manera reducir significativamente el riesgo para su organización.

Exposición cibernética alineada con el negocio

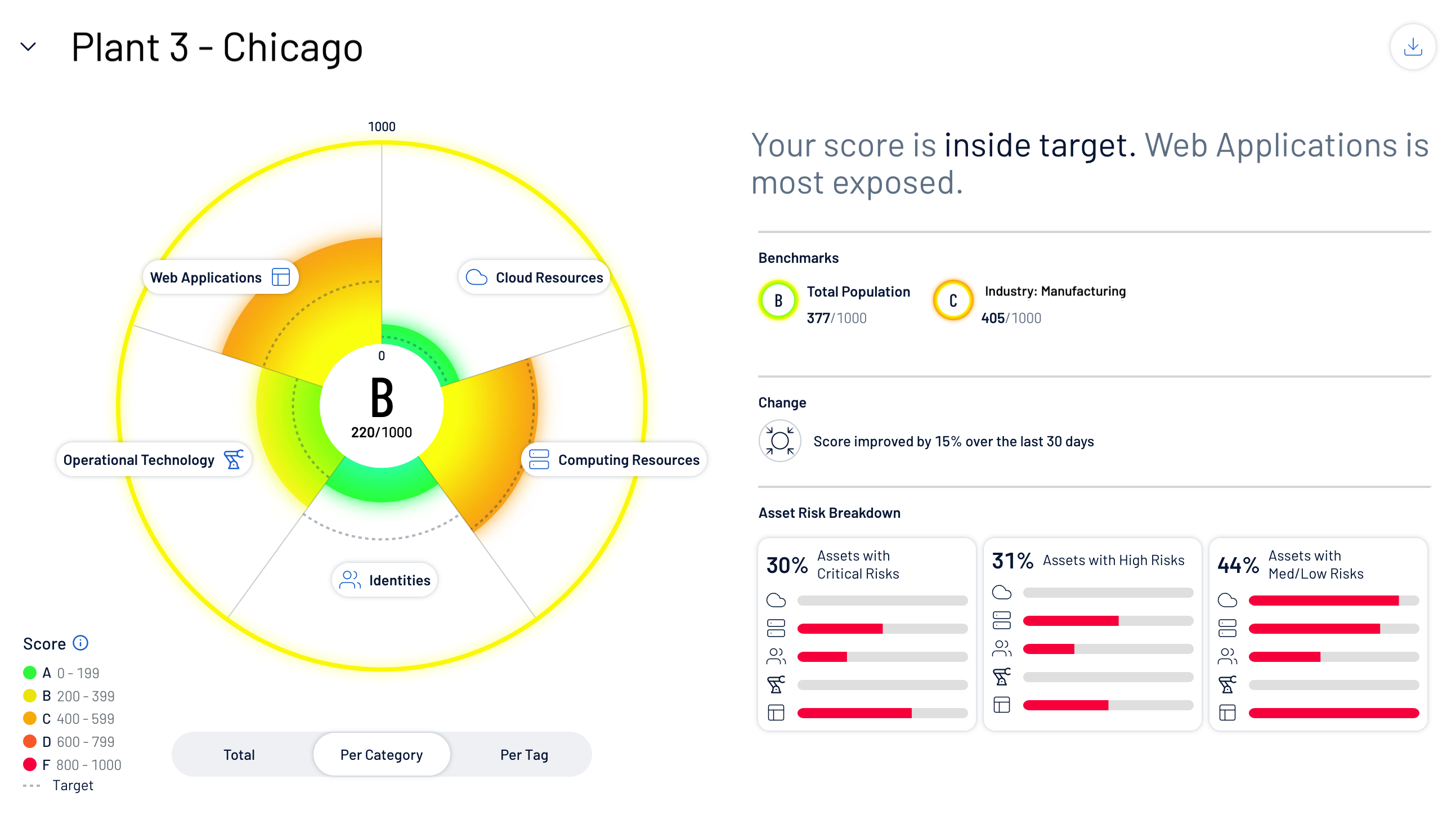

Con Tenable One para OT/IoT, en lugar de buscar manualmente el riesgo en toda la superficie de ataque de los activos accesibles desde el exterior y desde el interior, las organizaciones pueden ver instantáneamente tarjetas de exposición alineadas con el negocio, reflejando el Cyber Exposure Score (CES) general para cada área crítica del negocio. En el ejemplo hipotético a continuación, podemos ver una planta de fabricación en Chicago que representa una fuente importante de ingresos para la organización. La planta tiene un CES general de 220/1000 (B). Esto nos dice que la exposición relativa de la planta en general es baja. Podemos evaluar rápidamente qué categoría de activos presenta el mayor riesgo para la planta.

Además, los CES de la Planta 3 pueden emplearse como una referencia al evaluar el riesgo en múltiples sitios, lo que es útil para priorizar futuras inversiones en el número de personal necesario para la corrección.

Exposición de activos alineada con el negocio

Pero como un impulsor de ingresos importante, también necesitamos entender los activos específicos que pueden representar una exposición continua para la planta de fabricación. De la tarjeta de exposición de la Planta 3 - Chicago podemos acceder a la vista de inventario de activos asociada que se muestra a continuación. El inventario de activos refleja todos los activos que están alineados con la planta, junto con el Asset Exposure Score (AES) para cada activo. El AES está diseñado para proporcionar una vista sencilla, fácil de entender y priorizada de los activos que representan el mayor riesgo de exposición.

Vale la pena señalar que el CES para la tarjeta de exposición anterior se calcula automáticamente agregando y ponderando los AES de todos los activos alineados a esta planta específica a través del uso de algoritmos de aprendizaje automático.

Contexto de activo profundo

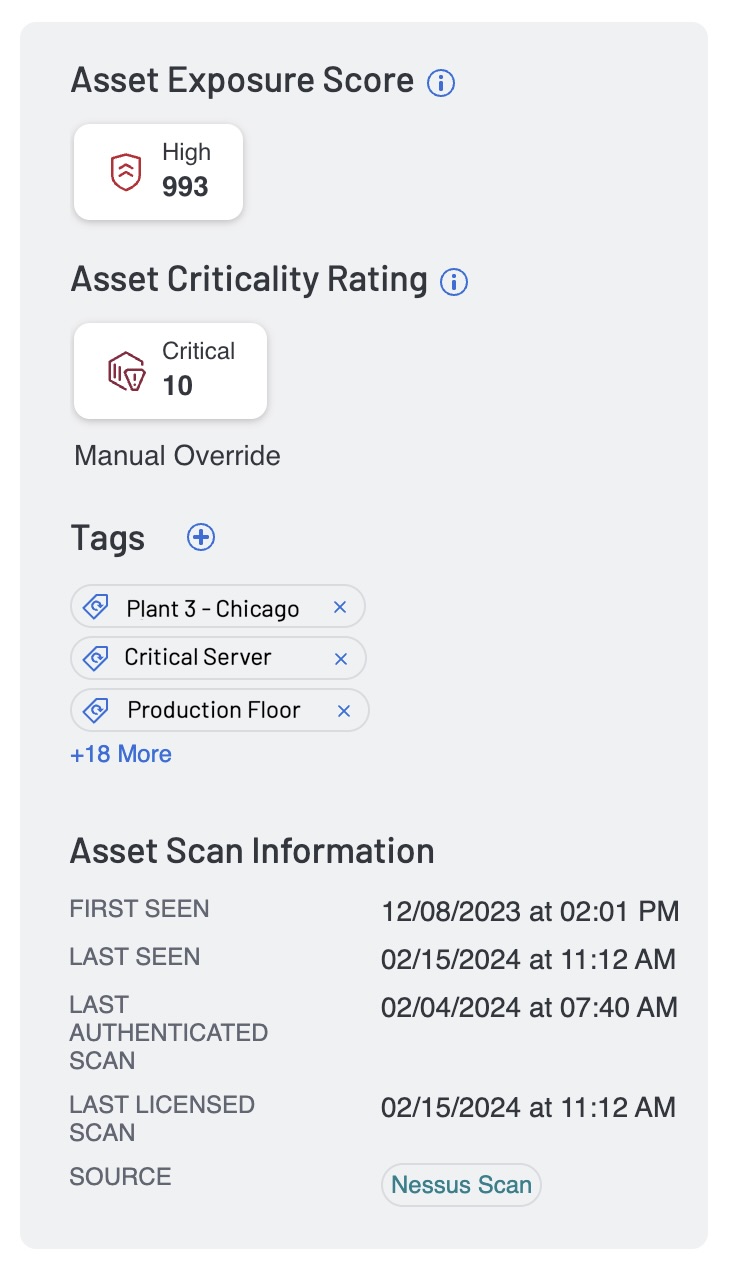

Si deseamos aprovechar el AES como un medio clave para mejorar la priorización, es importante comprender y tener acceso directo a cómo se calcula. La primera pieza crítica de contexto utilizada para obtener el AES es el Índice de Criticidad del Activo (Asset Criticality Rating, ACR). El ACR mide la importancia relativa y el impacto potencial de un activo. El ACR se basa en varias métricas clave, como propósito del negocio, tipo de activo, ubicación, conectividad, capacidades y datos de terceros. Por ejemplo, un servidor debería tener una mayor criticidad del activo que un activo de IoT, como una impresora. Además, un activo asociado a una planta de misión crítica debe recibir un índice de criticidad más alto que uno que no está alineado con la generación de ingresos. El ACR se puede ajustar manualmente para cumplir con los requisitos específicos de una organización mediante el etiquetado de activos, como se refleja en el ejemplo a continuación. El ACR se expresa como un número entero de 1 a 10: cuanto más alto el valor, más crítico es el activo para el negocio.

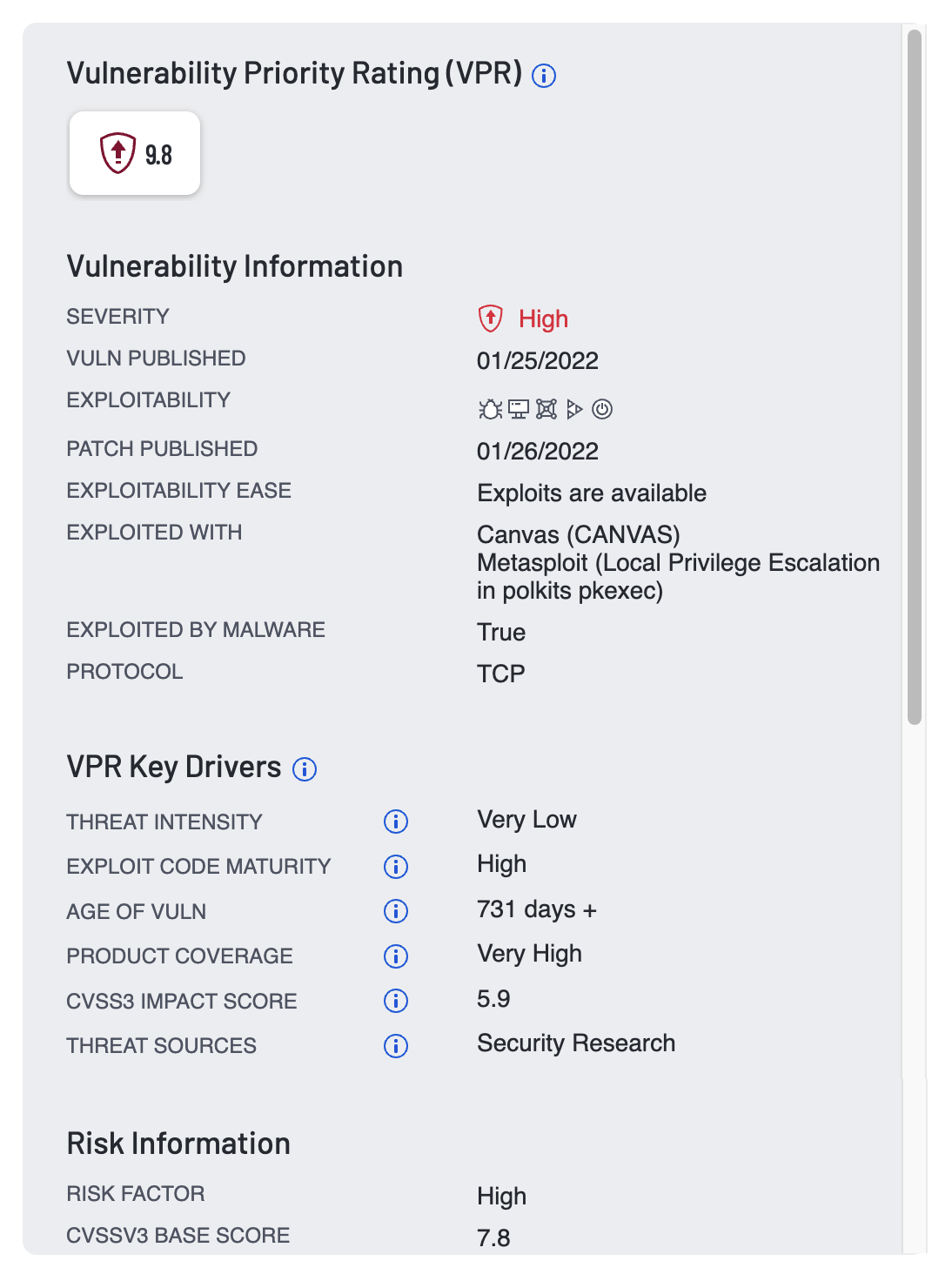

La segunda parte de contexto utilizada para obtener el AES es el Índice de Priorización de Vulnerabilidades (Vulnerability Priority Rating, VPR). El VPR representa la gravedad y la explotabilidad de una vulnerabilidad dada. El VPR considera diversas variables estáticas (por ejemplo, CVSS) y dinámicas para calcular la probabilidad de que un riesgo específico, como una CVE o un error de configuración se explote. Las variables clave utilizadas para calcular el VPR para un riesgo determinado incluyen la disponibilidad de código de exploit en kits y marcos de explotación, referencias a la explotación en la dark web y foros de hackers, informes de explotación en las redes sociales, investigación pública de prueba de concepto (PoC) y detección de hashes de malware en la realidad. Esta inteligencia sobre amenazas es clave para priorizar las debilidades que representan el mayor riesgo para una organización. El VPR se expresa como un número de 0,1 a 10, siendo que los valores más altos corresponden a una mayor probabilidad de riesgo y un mayor impacto en un activo específico.

Debido a que no es inusual que un solo activo tenga múltiples debilidades, Tenable One agrega el VPR para todas las debilidades asociadas con un activo dado, junto con el ACR para calcular un AES general. Esto garantiza que el riesgo total se vea reflejado en el AES general. Como resultado, el AES permite identificar rápidamente qué activos representan el mayor riesgo de exposición para el negocio, sin necesidad de investigar manualmente todas las variables potenciales que existen en la realidad. Por sí solo, el contexto de negocios y la priorización proporcionan una mejora significativa en comparación con abordajes menos dinámicos e integrales.

Mejora de la priorización con el análisis de la ruta de ataque

Ahora que tenemos una comprensión básica de cómo se calcula el AES, veamos cómo podemos operacionalizar el AES y mejorar aún más la priorización al observar la exposición de activos desde la perspectiva de un atacante.

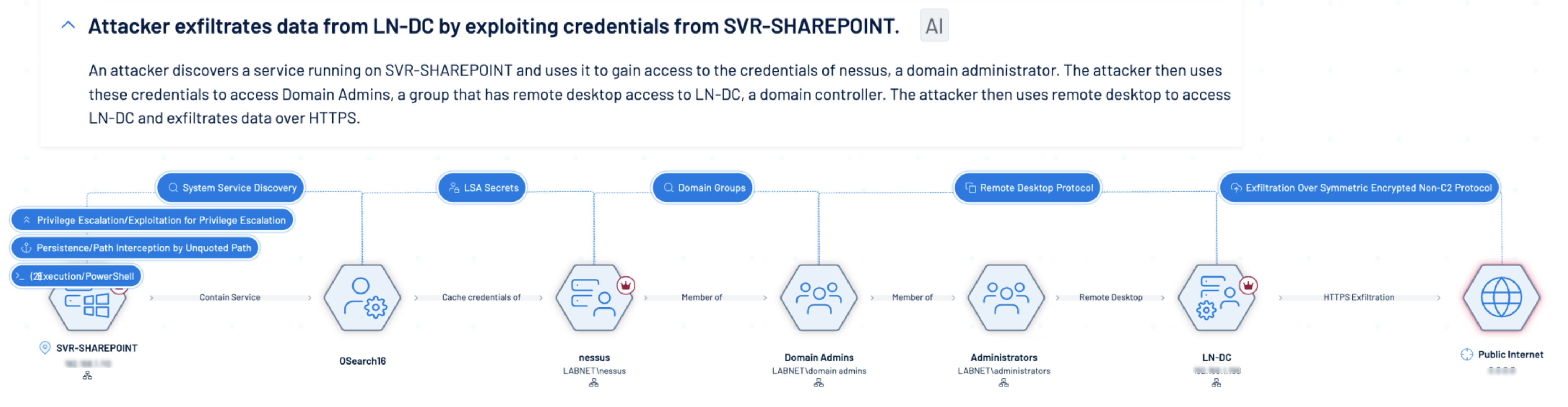

En entornos con OT abundante, como nuestra planta de fabricación hipotética, no es raro observar una sección transversal de activos de TI, OT e incluso IoT. También tendremos identidades humanas y de máquina que tienen acceso a la red. Como hemos observado en muchas filtraciones de datos, los activos de OT generalmente no permiten el acceso inicial para un atacante. Más frecuentemente son activos de TI vulnerables, a veces conocidos, y otras veces no vistos o no administrados, los que proporcionan una puerta abierta. Del mismo modo, las identidades humanas y de máquina pueden verse en riesgo debido a la mala higiene o la falta de políticas, incluyendo contraseñas débiles, falta de autenticación multifactor e incluso debido a la puesta en riesgo de activos vulnerables utilizados por proveedores terceros para acceder a la red.

Si bien AES proporciona una base sólida para decidir qué activos priorizar y por qué, la manera óptima de minimizar la exposición para el negocio es contar con visibilidad de la ruta completa del ataque, de modo que usted pueda determinar qué riesgo debe corregirse primero.

Las capacidades de visualización y priorización de ruta de ataque en Tenable One para OT/IoT proporcionan una respuesta proactiva para eliminar las rutas que los atacantes pueden tomar. Realiza esta función mapeando riesgos críticos al marco MITRE ATT&CK, lo que permite a los equipos de seguridad visualizar continuamente todas las rutas de ataque viables. Esto revela información crítica sobre activos accesibles desde el exterior y recién agregados, patrones de comunicación, relaciones y vectores de ataque previamente desconocidos. Esta visibilidad permite a los equipos de seguridad implementar controles para mitigar el riesgo.

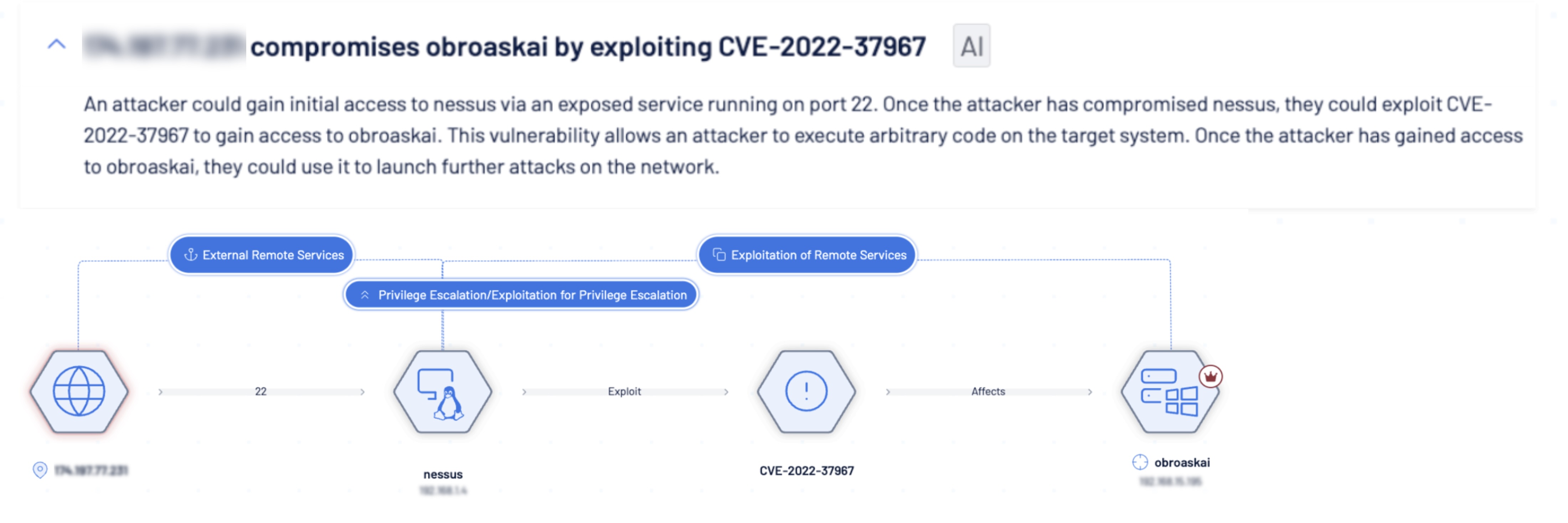

Exploit de vulnerabilidad de activo

Riesgo de identidad de máquina

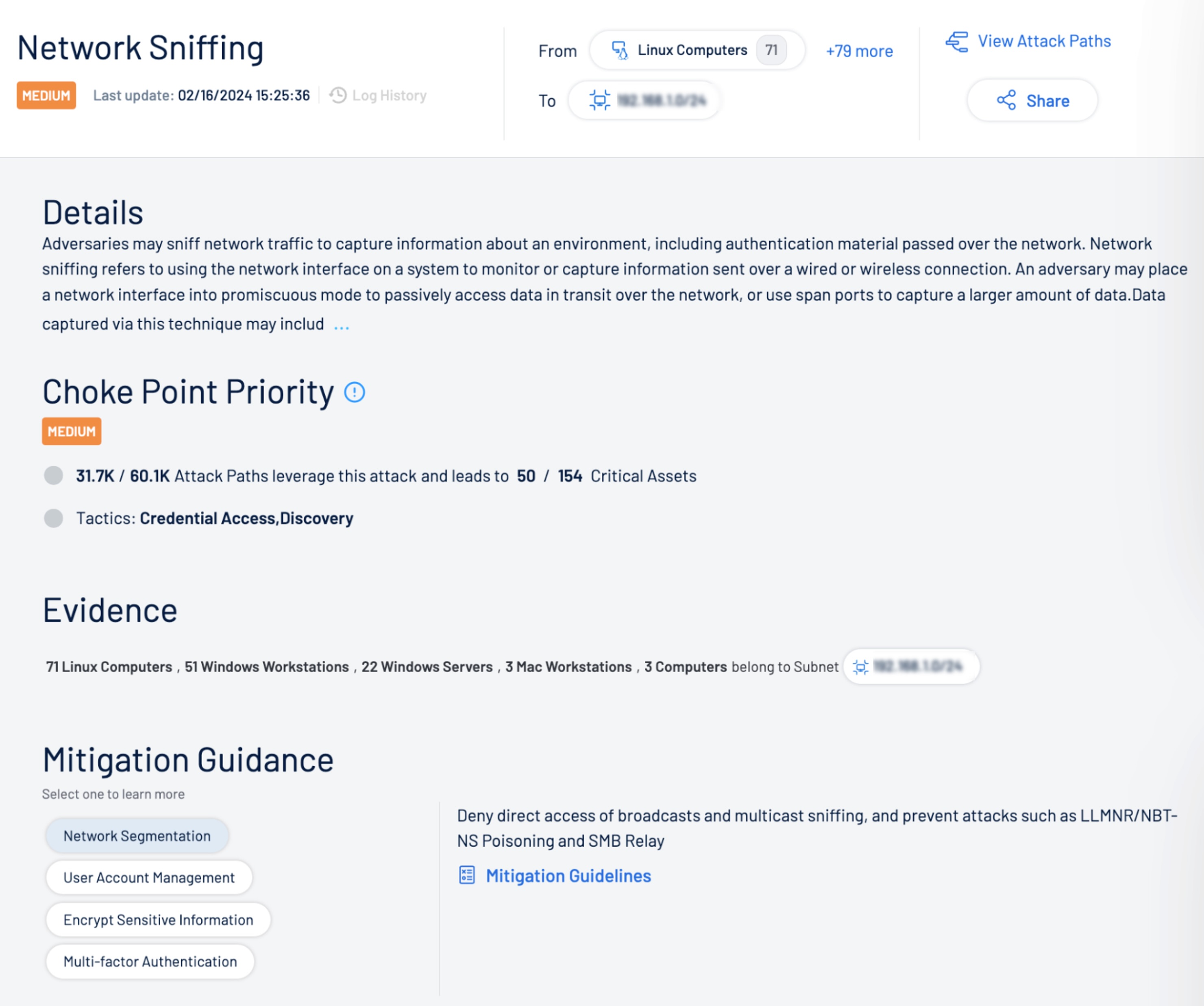

Por ejemplo, los equipos de seguridad pueden observar identidades humanas con privilegios altos que, si se ven en riesgo debido a la mala calidad de las contraseñas, pueden permitir que los atacantes vulneren una identidad altamente privilegiada. Del mismo modo, pueden identificar dónde las redes aisladas pueden haber estado conectadas a Internet, con puertos abiertos y sin restricciones, lo que proporciona a los atacantes un medio para atravesar la red en última instancia y poner en riesgo los activos críticos de OT. Igual de importante es que Tenable One permite a los profesionales identificar automáticamente los puntos de estrangulamiento, lo que permite la corrección priorizada de los riesgos más críticos que tendrán el mayor impacto en la reducción de la exposición general.

Priorización de punto de estrangulamiento

Al armar al personal de seguridad con una vista priorizada de la exposición de activos con el contexto de negocios, las rutas de ataque asociadas y los puntos de estrangulamiento, y los pasos de remediación detallados y las integraciones de flujo de trabajo, Tenable One reduce el "ruido" al mismo tiempo que reduce de manera medible la exposición del negocio.

Programe una sesión de consultoría y una demostración gratuitas

¿Desea ver lo que Tenable One para OT/IoT puede hacer por su organización? Programe una sesión de consultoría gratuita para recibir una demostración técnica rápida y para hablar de cómo podemos ayudarle a mejorar su programa de seguridad y sus resultados.

Para obtener más información acerca de Tenable One para OT/IoT, visite es-la.tenable.com/products/tenable-one o regístrese en nuestro próximo seminario web “El puente invisible: reconocimiento del riesgo que plantean los entornos de TI, OT e IoT interconectados” para poder tener una inmersión a profundidad de los temas explorados en esta publicación.

Más información

- El puente invisible: reconocimiento del riesgo que plantean los entornos de TI, OT e IoT interconectados (seminario web).

- Cómo proteger todos sus activos de TI, OT e IoT con una plataforma de gestión de exposición (blog).

- Tenable presenta visibilidad innovadora en los dominios de TI, OT e IoT para iluminar por completo los vectores de ataque y los riesgos (comunicado de prensa).

- Qué es VPR y cómo difiere de CVSS (publicación del blog).

Artículos relacionados

- Industrial Control Systems Monitoring

- IT/OT

- Exposure Management

- Internet of Things

- OT Security