Tenable Identity Exposure

Proteja Active Directory y elimine las rutas de ataque

Tome el control de la seguridad de Active Directory (AD) y Azure AD para encontrar y reparar las fallas antes de que se conviertan en problemas que impacten en el negocio.

Tenable Identity Exposure es una solución para la seguridad de Active Directory rápida y sin agentes, que le permite ver todo en su entorno complejo de Active Directory, predecir lo que importa para reducir los riesgos y eliminar las rutas de ataque antes de que los atacantes las exploten.

Solicitar demostración

No

Escalación de privilegios

Movimiento lateral

Siguiente paso para los atacantes

Encuentre y repare las debilidades de Active Directory antes de que suceda un ataque

Detecte y priorice exposiciones en Active Directory empleando la puntuación del riesgo de identidad de Tenable. Disminuya su riesgo de identidad con orientación de corrección paso a paso.

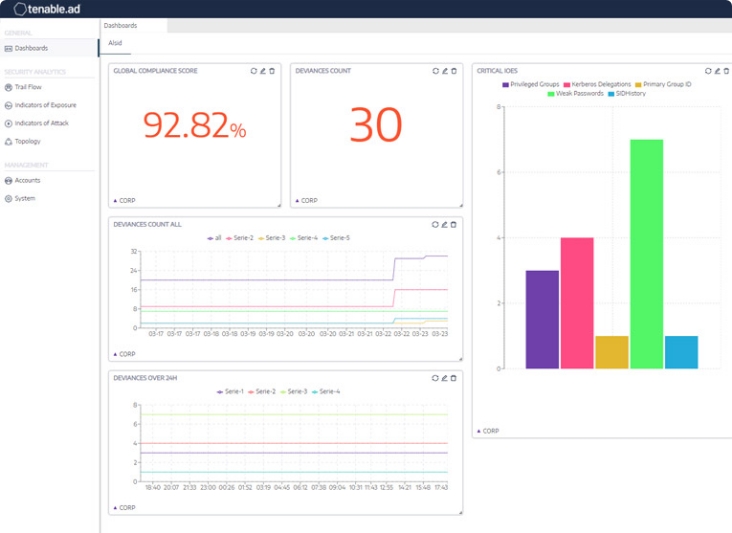

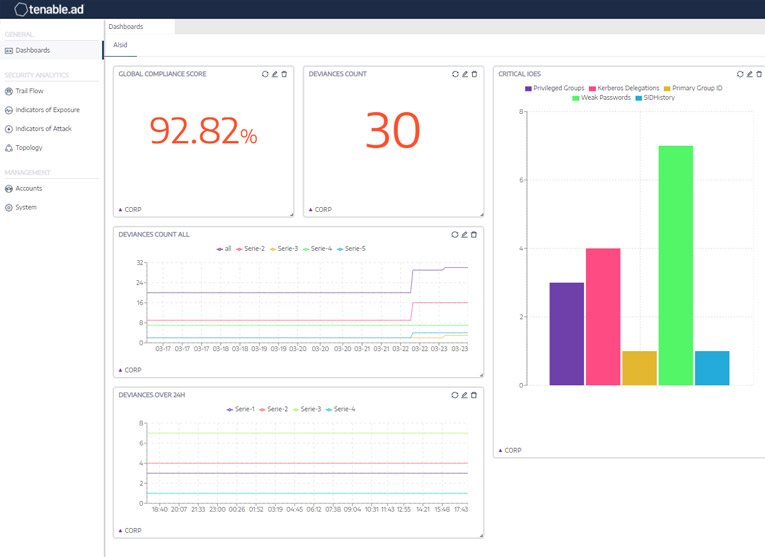

Detecte y responda a ataques contra Active Directory en tiempo real

Detecte ataques a Active Directory como DCShadow, fuerza bruta, Password Spraying, DCSync y más. Tenable Identity Exposure enriquece su SIEM, SOC o SOAR con información sobre los ataques para que pueda responder a ellos y detenerlos con rapidez.

Éxito de cliente

Cómo el líder farmacéutico Sanofi protege con éxito sus infraestructuras globales de Active Directory.

Leer el caso de estudio

Cómo consolidó VINCI Energies los parámetros de seguridad en sus infraestructuras de Active Directory en constante cambio.

Leer el caso de estudio

Cómo las entidades pequeñas de Lagardère protegen sus infraestructuras de Active Directory con recursos limitados.

Leer el caso de estudio"La solución de Tenable nos liberó de las preocupaciones acerca de la seguridad de Active Directory y nos permitió concentrarnos en incorporar negocios nuevos".Dominique Tessaro

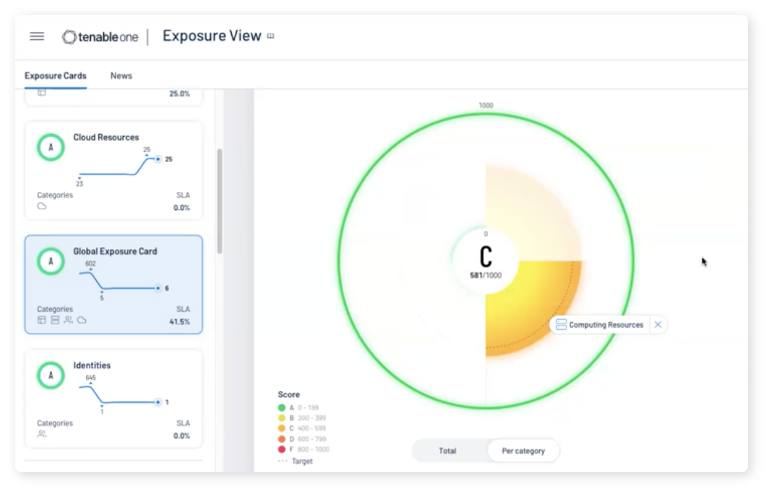

Disponible mediante la Plataforma de gestión de exposición Tenable One

Tenable One es una plataforma de gestión de exposición diseñada para ayudar a las organizaciones a obtener visibilidad a lo largo de la superficie de ataque moderna, enfocar los esfuerzos para prevenir ataques probables y comunicar con precisión el riesgo de exposición a fin de lograr un rendimiento óptimo del negocio. La plataforma Tenable One ofrece una amplia cobertura de vulnerabilidades que abarca activos de TI, recursos en la nube, contenedores, aplicaciones web y sistemas de identidades.

Más informaciónProteja su Active Directory

- Detecte problemas subyacentes que amenazan la seguridad de Active Directory.

- Identifique relaciones de confianza peligrosas.

- Puntúe las exposiciones y priorice las correcciones con la Puntuación de riesgo de identidad.

- Entérese de todos los cambios en Active Directory y Azure AD.

- Encuentre el vínculo entre los cambios en Active Directory y las acciones maliciosas.

- Unifique las identidades en Active Directory y Azure AD.

- Visualice los detalles a profundidad de los ataques.

- Explore descripciones de MITRE ATT&CK directamente desde los detalles del incidente.

Preguntas frecuentes

- Descubrir cualquier debilidad oculta en sus configuraciones de Active Directory.

- Detecte problemas subyacentes que amenazan la seguridad de Active Directory.

- Examinar cada configuración incorrecta – en términos sencillos.

- La nueva capacidad de Asset Exposure Score cuantifica en riesgo de los activos al combinar vulnerabilidades, exposición y derechos de identidad (con tecnología de inteligencia artificial y motor de ciencia de datos de Tenable).

- Obtener reparaciones recomendadas para cada problema.

- Crear tableros de control personalizados para administrar la seguridad de Active Directory y reducir el riesgo.

- Descubrir relaciones de confianza peligrosas.

- Nueva vista de identidades unificadas de Active Directory y Azure AD.

- Detectar todos los cambios en su AD.

- Descubrir los principales ataques por dominio en su Active Directory.

- Visualizar todas las amenazas desde una cronología de ataque precisa.

- Consolidar la distribución de ataques desde una visión única.

- Encuentre el vínculo entre los cambios en Active Directory y las acciones maliciosas.

- Analizar a profundidad los detalles de un ataque contra Active Directory.

- Explorar descripciones de MITRE ATT&CK directamente desde los incidentes detectados.

|

Vector de ataque |

Descripción |

Herramientas ofensivas conocidas |

Matriz de ataque Mitre |

|

Cuentas privilegiadas que ejecutan los servicios Kerberos |

Cuentas con privilegios altos que usan el nombre principal del servicio Kerberos obtenido mediante fuerza bruta. |

Kerberom |

Escalación de privilegios, movimiento lateral, persistencia |

|

Delegación peligrosa de Kerberos |

Verificar que ninguna delegación peligrosa (sin límites, transición de protocolo, etc.) esté autorizada. |

Nishang |

Escalación de privilegios, movimiento lateral, persistencia |

|

Usar algoritmos de criptografía débiles en la KPI de Active Directory |

Los certificados de raíz implementados en la KPI de Active Directory interna no deben usar algoritmos criptográficos débiles. |

ANSSI-ADCP |

Persistencia, escalación de privilegios, movimiento lateral |

|

Delegación de derechos de acceso peligrosa en objetos críticos |

Se han descubierto algunos derechos de acceso permiten a usuarios no legítimos controlar objetos críticos. |

BloodHound |

Exfiltración, movimiento lateral, comando y control, acceso a credenciales, escalación de privilegios |

|

Múltiples problemas en las políticas de contraseñas |

En algunas cuentas específicas las políticas de contraseñas actuales no son suficientes para garantizar una protección de credenciales robusta. |

Patator |

Evasión de defensas, movimiento lateral, acceso a credenciales, escalación de privilegios |

|

Cuentas de administración de RODC peligrosas |

Los grupos administrativos a cargo de los controladores de dominio de solo lectura contienen cuentas atípicas. |

Impacket |

Acceso de credenciales, evasión de defensas, escalación de privilegios |

|

GPO confidencial con vinculación a objetos críticos |

Algunos GPO gestionados por cuentas no administrativas están vinculados a objetos de Active Directory confidenciales (p. ej. la cuenta KDC, Controladores de dominio, grupos administrativos, etc.). |

ANSSI-ADCP |

Comando y control, acceso a credenciales, persistencia, escalación de privilegios |

|

A las cuentas administrativas se les permite conectarse a otros sistemas diferentes a los controladores de dominio |

Las políticas implementadas en la infraestructura monitoreada no impiden que las cuentas administrativas se conecten a recursos diferentes a DC, lo que provoca la exposición de credenciales confidenciales. |

CrackMapExec |

Evasión de defensas, acceso a credenciales |

|

Relación de confianza peligrosa |

Los atributos de relaciones de confianza mal configurados disminuyen la seguridad de una infraestructura de directorio. |

Kekeo |

Movimiento lateral, acceso a credenciales, escalación de privilegios, evasión de defensas |

|

Contraseñas reversibles en GPO |

Verificar que ningún GPO contenga contraseñas almacenadas en un formato reversible. |

Crawler de contraseñas SMB |

Acceso a credenciales, escalación de privilegios |

|

Computadoras que se ejecutan un sistema operativo obsoleto |

Los sistemas obsoletos ya no cuentan con soporte del editor y eso incrementa drásticamente la vulnerabilidad de la infraestructura. |

Metasploit |

Movimiento lateral, comando y control |

|

Cuentas que usan un control de acceso compatible previo a Windows 2000 |

Un miembro de cuenta del Grupo de acceso compatible anterior a Windows 2000 puede evadir medidas de seguridad específicas. |

Impacket |

Movimiento lateral, evasión de defensas |

|

Gestión de cuenta administrativa local |

Asegurar que las cuentas administrativas locales se gestionen de manera central y segura empleando LAPS. |

CrackMapExec |

Evasión de defensas, acceso a credenciales, movimiento lateral |

|

Configuración de usuarios anónima peligrosa |

El acceso anónimo está activado en la infraestructura de Active Directory monitoreada, lo que genera fugas de información confidencial. |

Impacket |

Exfiltración |

|

Atributos filtrados RODC anormales |

Las políticas de filtrado aplicadas en algunos controladores de dominio de solo lectura pueden generar el almacenamiento en memoria caché de información confidencial, lo que permite las escalaciones de privilegios. |

Mimikatz (DCShadow) |

Escalación de privilegios, evasión de defensas |

|

Falta restricción de un escenario de ataque de movimientos laterales |

La restricción de movimiento lateral no ha sido activada en la infraestructura de Active Directory monitoreada, lo que permite a los atacantes ir de máquina a máquina con el mismo nivel de privilegios. |

CrackMapExec |

Movimiento lateral |

|

Contraseña de texto no cifrado almacenada en intercambios de DC |

Algunos archivos en intercambios de DC, accesibles por cualquier usuario autenticado, probablemente contengan contraseñas de texto no cifrado, lo que permite la escalación de privilegios. |

SMBSpider |

Acceso a credenciales, escalación de privilegios, persistencia |

|

Derechos de control de acceso peligrosos en scripts de inicio de sesión |

Algunos scripts, ejecutados durante un inicio de sesión de computadora o de usuario, tienen derechos de acceso peligrosos que pueden provocar escalación de privilegios. |

Metasploit |

Movimiento lateral, escalación de privilegios, persistencia |

|

Se emplean parámetros peligrosos en GPO |

Algunos parámetros peligrosos (p. ej. grupos restringidos, computación hash LM, nivel de autenticación NTLM, parámetros confidenciales, etc.) son configurados por GPO, lo que genera filtraciones de datos. |

Responder |

Descubrimiento, acceso a credenciales, ejecución, persistencia, escalación de privilegios, evasión de defensas |

|

Parámetros peligrosos definidos en la configuración de Control de cuenta de usuario |

El atributo de Control de cuenta de usuario de algunas cuentas de usuarios define parámetros peligrosos (p. ej. PASSWD_NOTREQD o PARTIAL_SECRETS_ACCOUNT), que ponen en peligro la seguridad de esas cuentas. |

Mimikatz (LSADump) |

Persistencia, escalación de privilegios, evasión de defensas |

|

Falta de aplicación de parches de seguridad |

Algún servidor registrado en Active Directory no aplicó recientemente las actualizaciones de seguridad. |

Metasploit |

Comando y control, escalación de privilegios, evasión de defensas |

|

Intento de uso de fuerza bruta en cuentas de usuarios |

Algunas cuentas de usuario han sido atacadas con intentos de ataque de fuerza bruta. |

Patator |

Acceso a credenciales |

|

Configuración Kerberos en cuenta de usuario |

Algunas cuentas emplean una configuración de Kerberos débil. |

Mimikatz (Silver Ticket) |

Acceso a credenciales, escalación de privilegios |

|

Intercambio anormal o archivo almacenado en DC |

Algunos controladores de dominio se usan para hospedar archivos o intercambios de red no necesarios. |

SMBSpider |

Detección, exfiltración |

|

Técnica de puerta trasera |

Descripción |

Herramientas ofensivas conocidas |

Matriz de ataque Mitre |

|

Asegurar la consistencia SDProp |

Controlar que el objeto adminSDHolder esté en un estado limpio. |

Mimikatz (Golden Ticket) |

Escalación de privilegios, persistencia |

|

Asegurar la consistencia SDProp |

Verificar que el grupo primario de usuarios no se haya cambiado. |

BloodHound |

Escalación de privilegios, persistencia |

|

Verificar los permisos de objeto de dominio de raíz |

Asegurar que los permisos configurados en el objeto de dominio de raíz sean razonables. |

BloodHound |

Escalación de privilegios, persistencia |

|

Verificar los permisos de archivos y objetos GPO confidenciales |

Asegurar que los permisos configurados en los objetos GPO y los archivos vinculados a contenedores confidenciales (como OU de controladores de dominio) sean razonables. |

BloodHound |

Ejecución, escalación de privilegios, persistencia |

|

Derechos de acceso peligrosos en cuenta RODC KDC |

La cuenta KDC usada en algunos controladores de dominio de solo lectura puede ser controlada por una cuenta de usuario no legítima, lo que genera fugas de credenciales. |

Mimikatz (DCSync) |

Escalación de privilegios, persistencia |

|

Certificados confidenciales correlacionados con cuentas de usuarios |

Algunos certificados X509 se almacenan en el atributo de cuenta de usuario altSecurityIdentities, lo que permite al propietario de la clave privada del certificado autenticarse como este usuario. |

Comando y control, acceso a credenciales, escalación de privilegios, persistencia |

|

|

RKrbtgt SPN fraudulento configurado en una cuenta normal |

El nombre principal de servicio de KDC está presente en alguna cuenta de usuario normal, lo que provoca falsificación de tickets de Kerberos. |

Mimikatz (Golden Ticket) |

Escalación de privilegios, persistencia |

|

Último cambio de contraseña KDC |

La contraseña de cuenta KDC debe cambiarse periódicamente. |

Mimikatz (Golden Ticket) |

Acceso a credenciales, escalación de privilegios, persistencia |

|

Cuentas que tienen un atributo de historial SID peligroso |

Verificar las cuentas de usuario o de la computadora empleando un SID privilegiado en el atributo de historial de SID. |

DeathStar |

Escalación de privilegios, persistencia |

|

Controladores de dominio falsos |

Asegurar que solo servidores de controlador de dominio legítimos estén registrados en la infraestructura de Active Directory. |

Mimikatz (DCShadow) |

Ejecución, evasión de defensas, escalación de privilegios, persistencia |

|

Control de acceso de clave Bitlocker ilegítimo |

Algunas claves de recuperación de Bitlocker almacenadas en Active Directory puede ser accedidas por otras personas diferentes a los administradores y computadoras vinculadas. |

ANSSI-ADCP |

Acceso a credenciales, escalación de privilegios, persistencia |

|

Entradas atípicas en el descriptor de seguridad de esquema |

El esquema de Active Directory ha sido modificado, lo que genera nuevos derechos de acceso estándar u objetos que pueden poner en peligro la infraestructura monitoreada. |

BloodHound |

Escalación de privilegios, persistencia |

|

Cuenta DSRM activada |

La cuenta de recuperación de Active Directory se ha activado, lo que lo expone al robo de credenciales. |

Mimikatz (LSADump) |

Acceso a credenciales, ejecución, evasión de defensas, escalación de privilegios, persistencia |

|

El hash de autenticación no se ha renovado empleando smartcard |

Algunas cuentas de usuarios que usan autenticación de smartcard no renuevan su hash de credenciales con suficiente frecuencia. |

Mimikatz (LSADump) |

Persistencia |

|

Contraseñas reversibles para cuentas de usuarios |

Verificar que ningún parámetro haga que las contraseñas almacenadas estén en un formato reversible. |

Mimikatz (DC Sync) |

Acceso a credenciales |

|

Uso de acceso denegado explícito en los contenedores |

Algunos contenedores u OU de Active Directory definen acceso denegado explícito, lo que genera un potencial ocultamiento de un ataque de puerta trasera. |

BloodHound |

Evasión de defensas, persistencia |

Las configuraciones incorrectas de AD suceden siempre, por lo que las auditorías de punto en el tiempo se vuelven obsoletas unos cuantos minutos después de comenzar a enfocarse en las configuraciones incorrectas en vez de incluir indicadores de vulneración.

Además, Tenable Identity Exposure es una plataforma de seguridad que escanea continuamente su AD para detectar nuevas deficiencias y ataques, y alerta a los usuarios de los problemas en tiempo real.

La seguridad de AD es una parte importante del rompecabezas de seguridad y Tenable Identity Exposure se incorpora a su ecosistema de seguridad sin ningún problema.

Nuestra integración de Syslog garantiza que todos los SIEM y la mayoría de los sistemas de emisión de tickets se puedan integrar con Tenable Identity Exposure de manera inmediata. También contamos con aplicaciones nativas disponibles para QRadar, Splunk y Phantom.

Tenable Identity Exposure realmente es espectacular y nos ayuda a detectar y responder a los ataques contra Active Directory en tiempo real, así como identificar y corregir debilidades antes de que se puedan explotar.CISO

Recursos relacionados

Evite pagar una fortuna: cómo parar la propagación del ransomware vía AD

Una amenaza global para las empresas: el impacto de los ataques contra AD