Tenable Security Center

Vea todo y prediga lo que importa, gestionado localmente.

Obtenga una visión basada en el riesgo de su postura de TI, seguridad y cumplimiento para que pueda rápidamente identificar, investigar y priorizar sus activos y vulnerabilidades más críticos.

La suite de productos de Tenable Security Center, gestionada de forma local y con tecnología de Nessus, proporciona la cobertura de vulnerabilidad más completa de la industria, con una evaluación continua y en tiempo real de su red. Es su solución completa de gestión de vulnerabilidades, de extremo a extremo.

Solicitar demostración

Detecte

El escaneo activo, los agentes, el monitoreo pasivo, la gestión de la superficie de ataque externa y las integraciones de CMDB proporcionan una visión completa y continua de todos sus activos, incluidos los que antes se desconocían.

Evalúe

Con una cobertura para más de 79 000 vulnerabilidades, Tenable tiene la cobertura de CVE y el soporte de configuraciones de seguridad más amplios de la industria, con el objetivo de ayudarle a comprender su postura de seguridad y cumplimiento con confianza.

Priorice

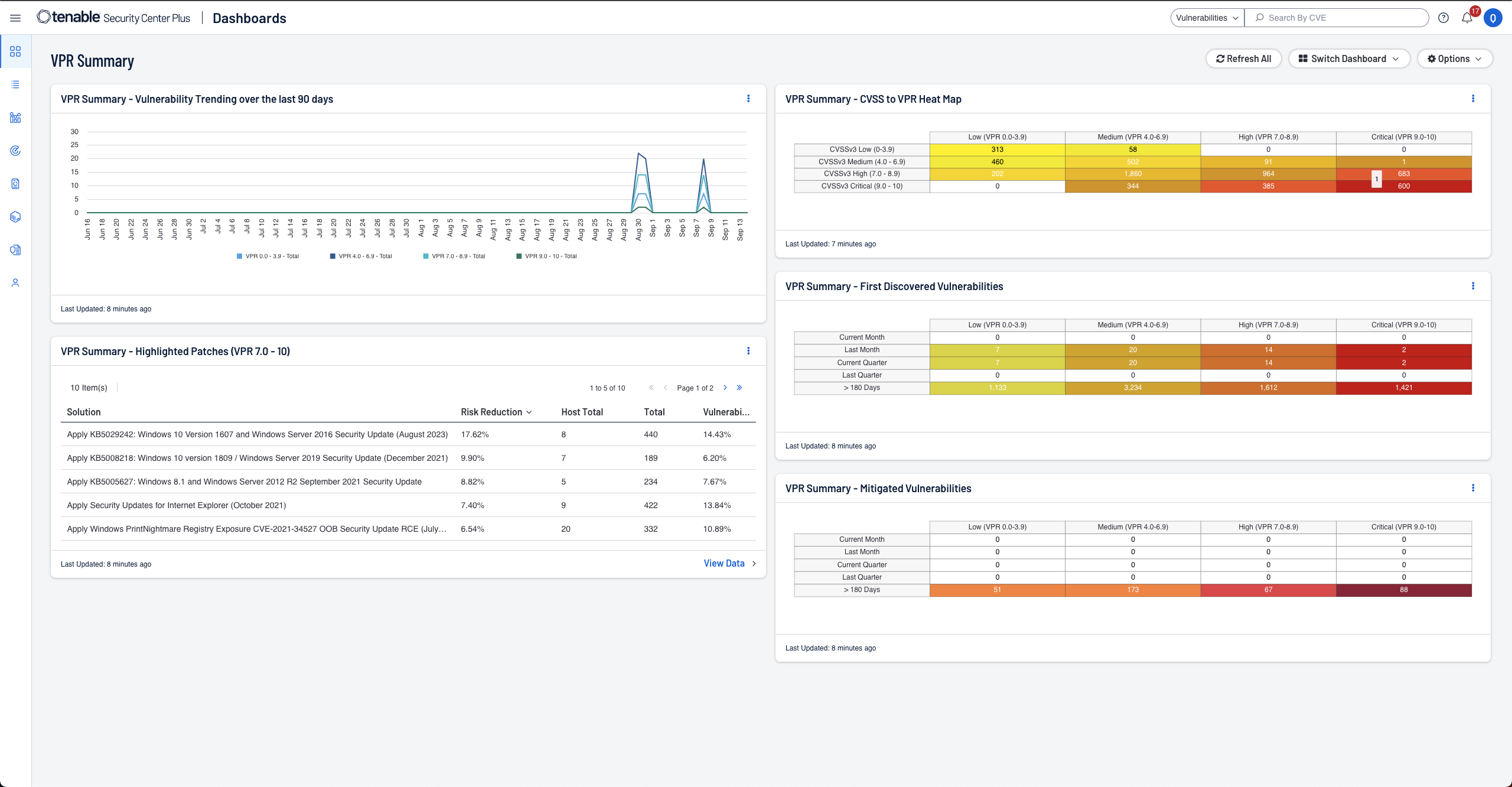

La tecnología de priorización predictiva de Tenable combina datos de vulnerabilidades, inteligencia de amenazas y ciencia de datos para proporcionarle una puntuación del riesgo fácil de comprender, a fin de saber qué vulnerabilidades debe reparar primero.

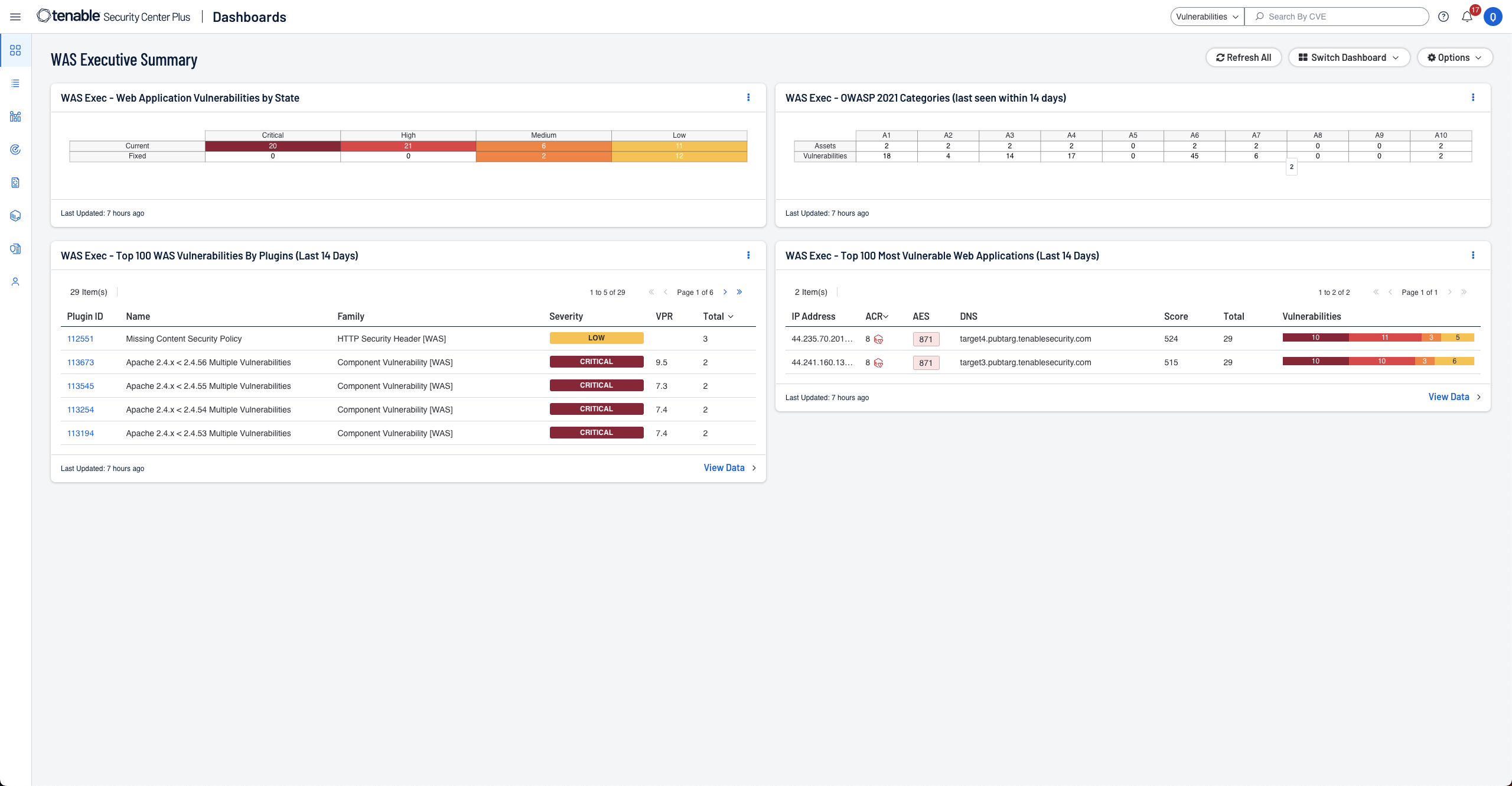

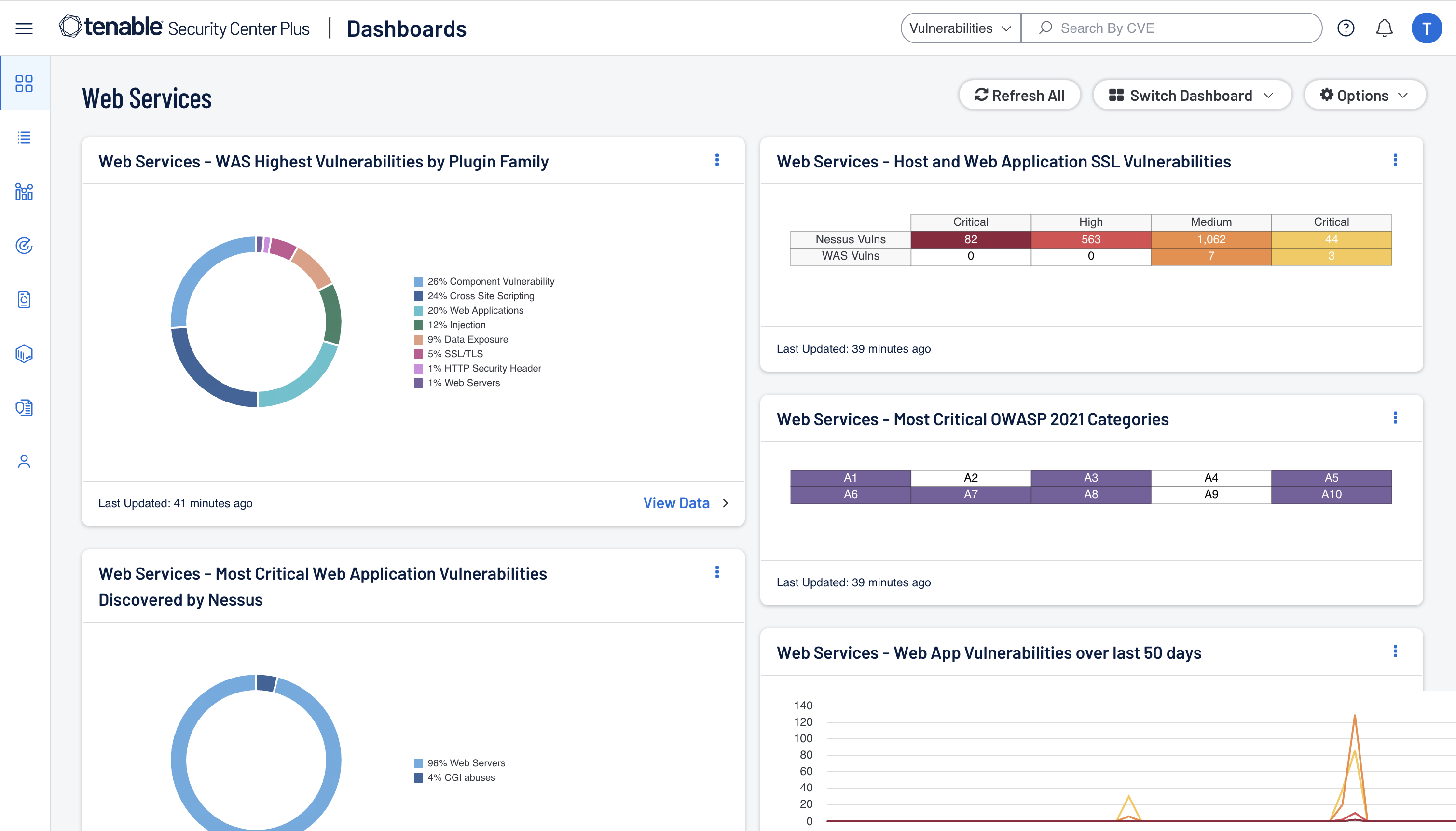

Escaneo de aplicaciones web local disponible a través de Tenable Security Center

Mejore sus defensas añadiendo la seguridad de aplicaciones web local incluida en Tenable Web App Scanning. Perfectamente integrado en la interfaz de usuario de Security Center, Tenable Web App Scanning lo empodera para identificar y abordar las vulnerabilidades en su red y aplicaciones web, reforzando su postura de seguridad mientras gestiona sus datos localmente.

Más informaciónDisponible mediante la Plataforma de gestión de exposición Tenable One

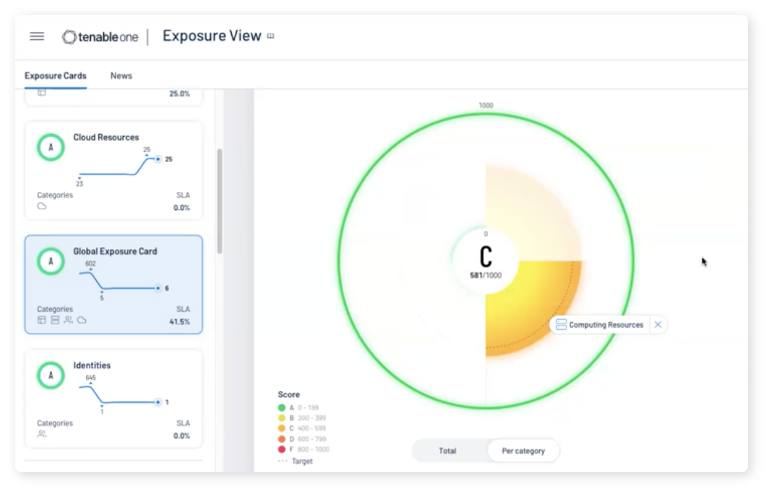

Tenable One es una plataforma de gestión de exposición diseñada para ayudar a las organizaciones a obtener visibilidad a lo largo de la superficie de ataque moderna, enfocar los esfuerzos para prevenir ataques probables y comunicar con precisión el riesgo de exposición a fin de lograr un rendimiento óptimo del negocio. La plataforma Tenable One ofrece una amplia cobertura de vulnerabilidades que abarca activos de TI, recursos en la nube, contenedores, aplicaciones web y sistemas de identidades.

Más informaciónLa familia de Tenable Security Center

Tenable Security Center

- Gestión de vulnerabilidades basada en el riesgo local.

- Visibilidad inmediata hacia su red con una cantidad ilimitada de Nessus Scanners.

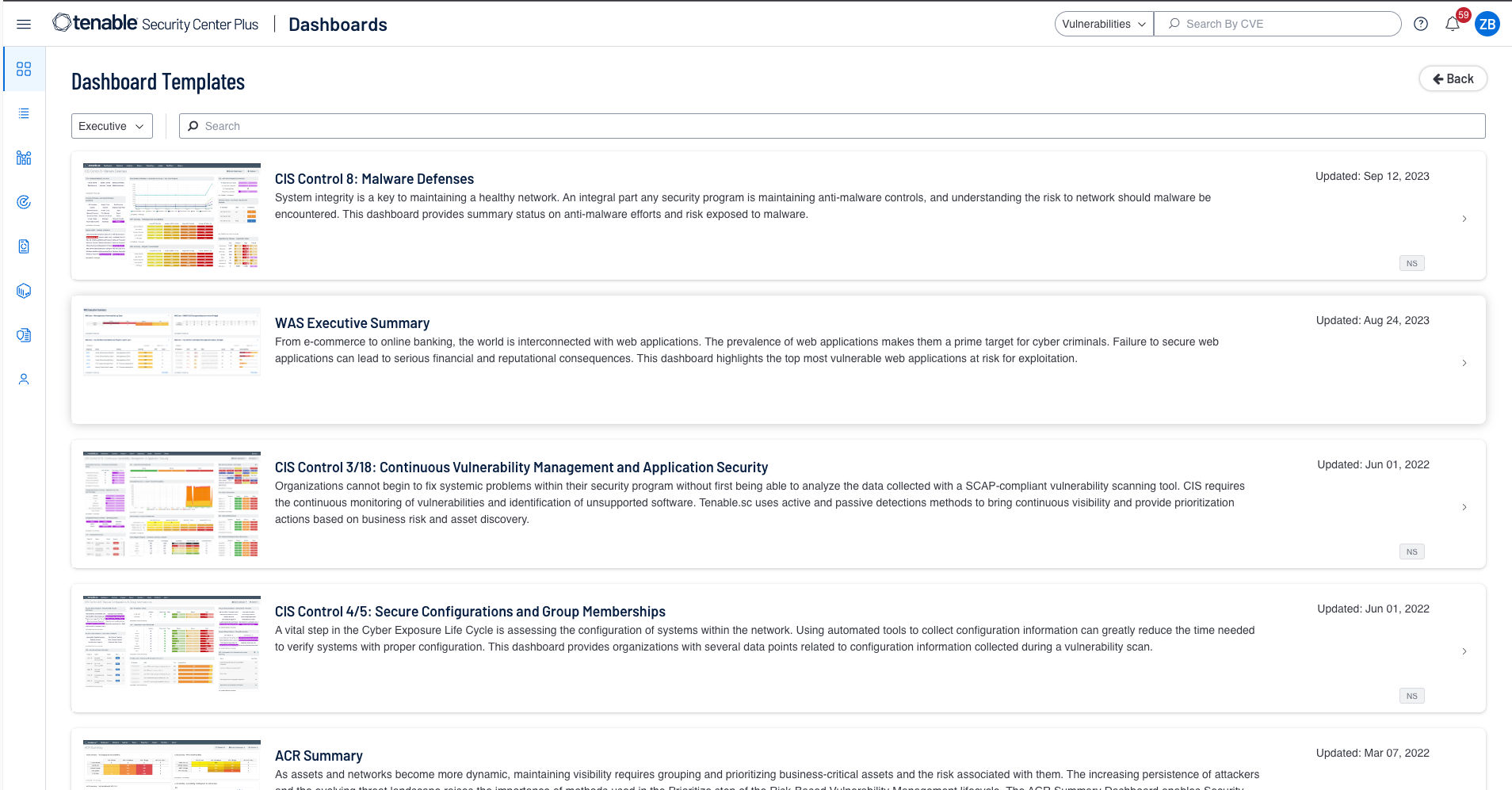

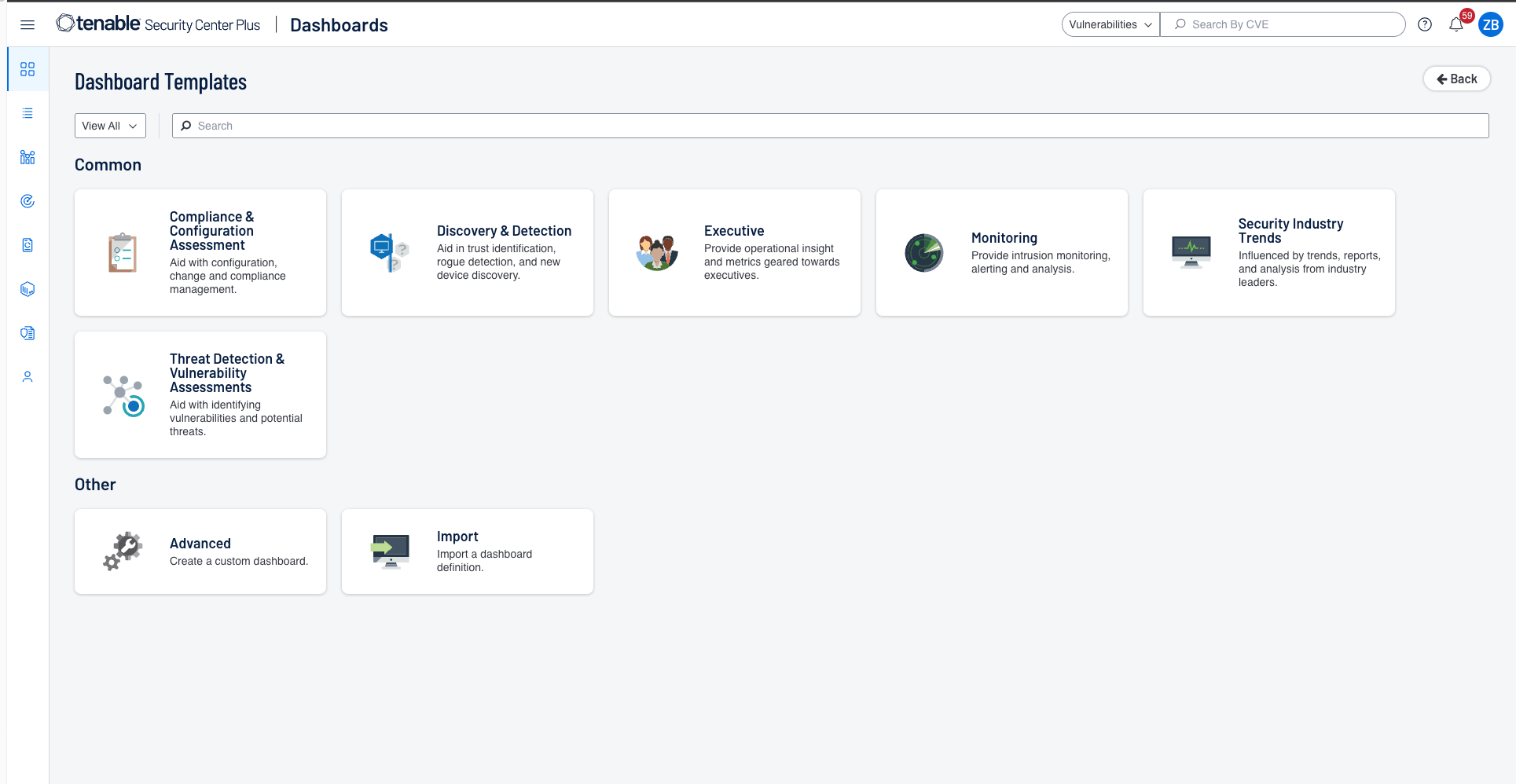

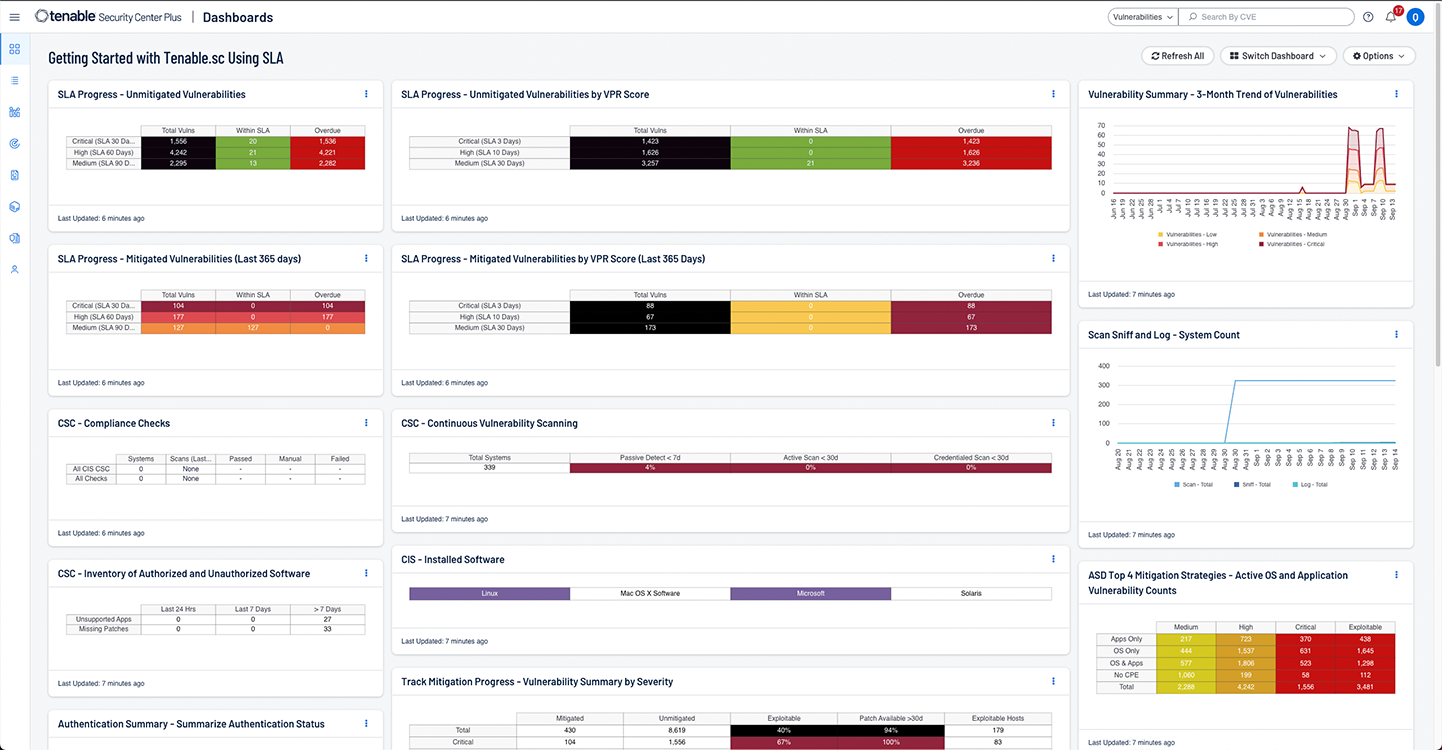

- Información clara y procesable con tableros de control, informes y flujos de trabajo altamente personalizables.

- Identificación y priorización de las vulnerabilidades instantáneamente mediante inteligencia de amenazas y puntuaciones de riesgo incorporadas.

- Aceleración de la respuesta ante incidentes con alertas de configuración, notificaciones y emisión de tickets personalizables.

- Acceso gratuito a la API para integración de clientes, adquisición de datos y enriquecimiento de datos.

- Detección de activos desconocidos en su superficie de ataque externa.

Tenable Security Center Plus

Incluye todos los beneficios de Tenable Security Center, así como también los siguientes:

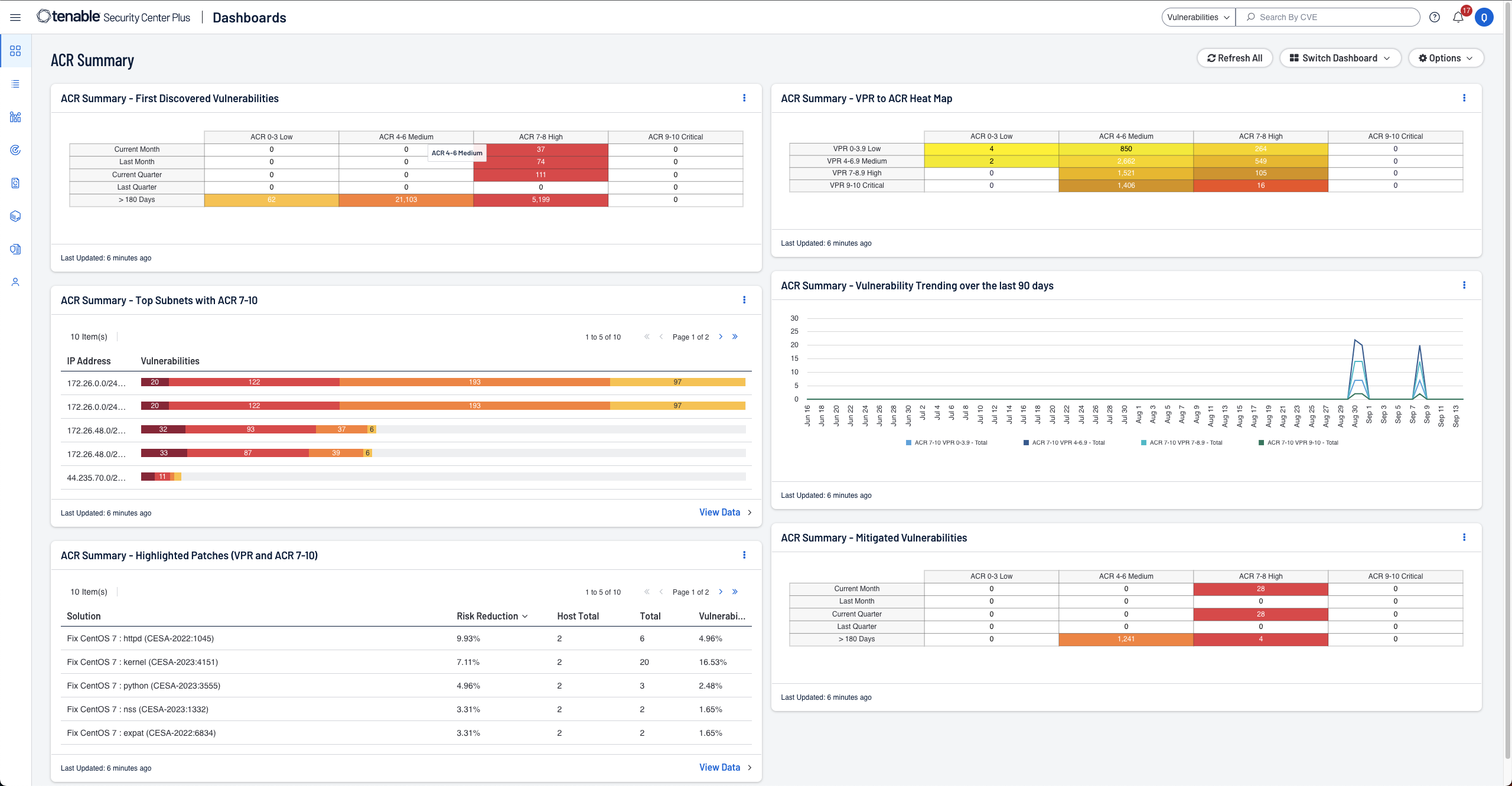

- Obtención de una comprensión y un contexto más profundos de sus activos mediante el Índice de Criticidad del Activo (ACR).

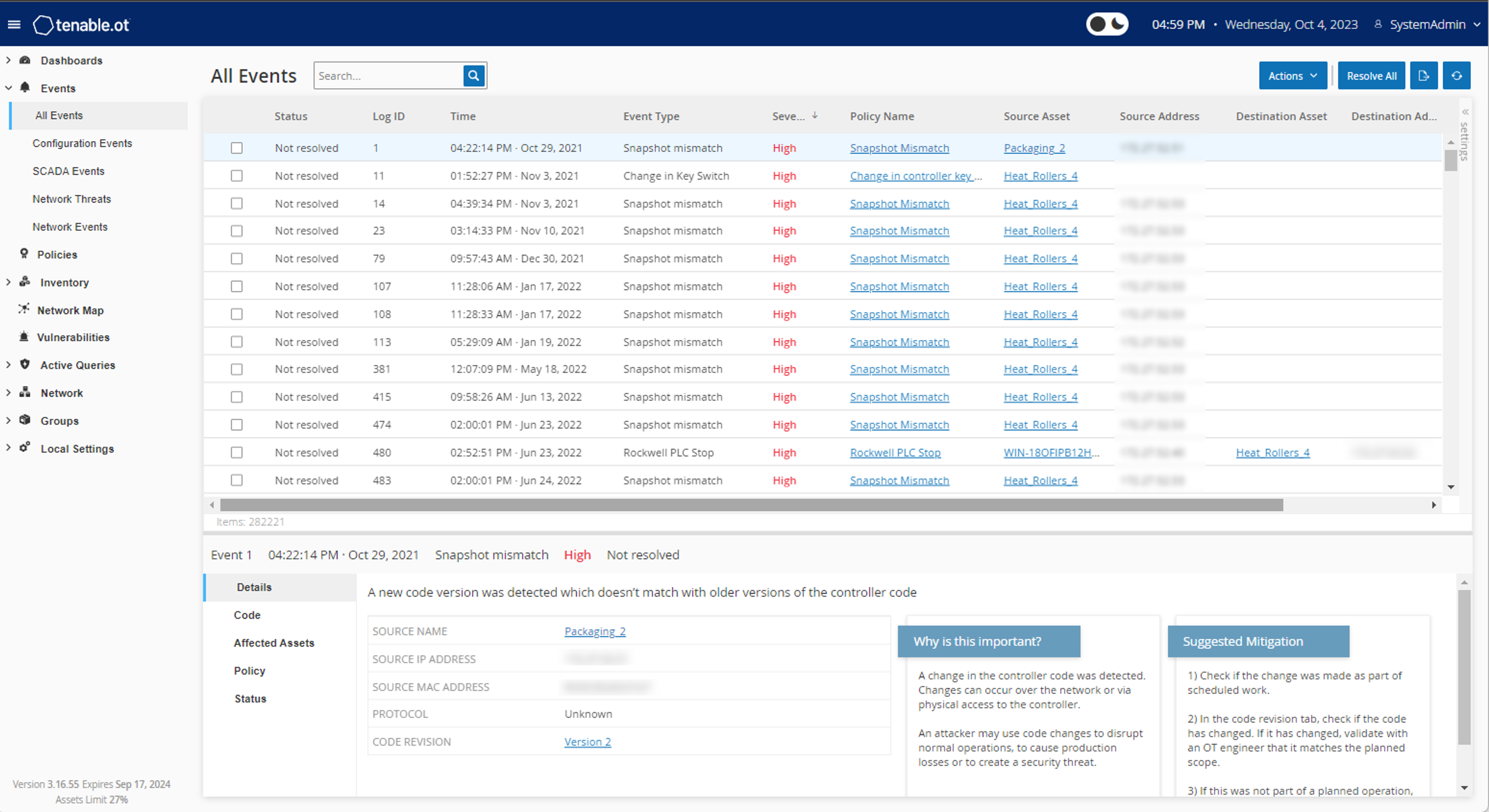

- Detección de activos y vulnerabilidades en tiempo real y monitoreo continuo para obtener el más alto nivel de visibilidad.

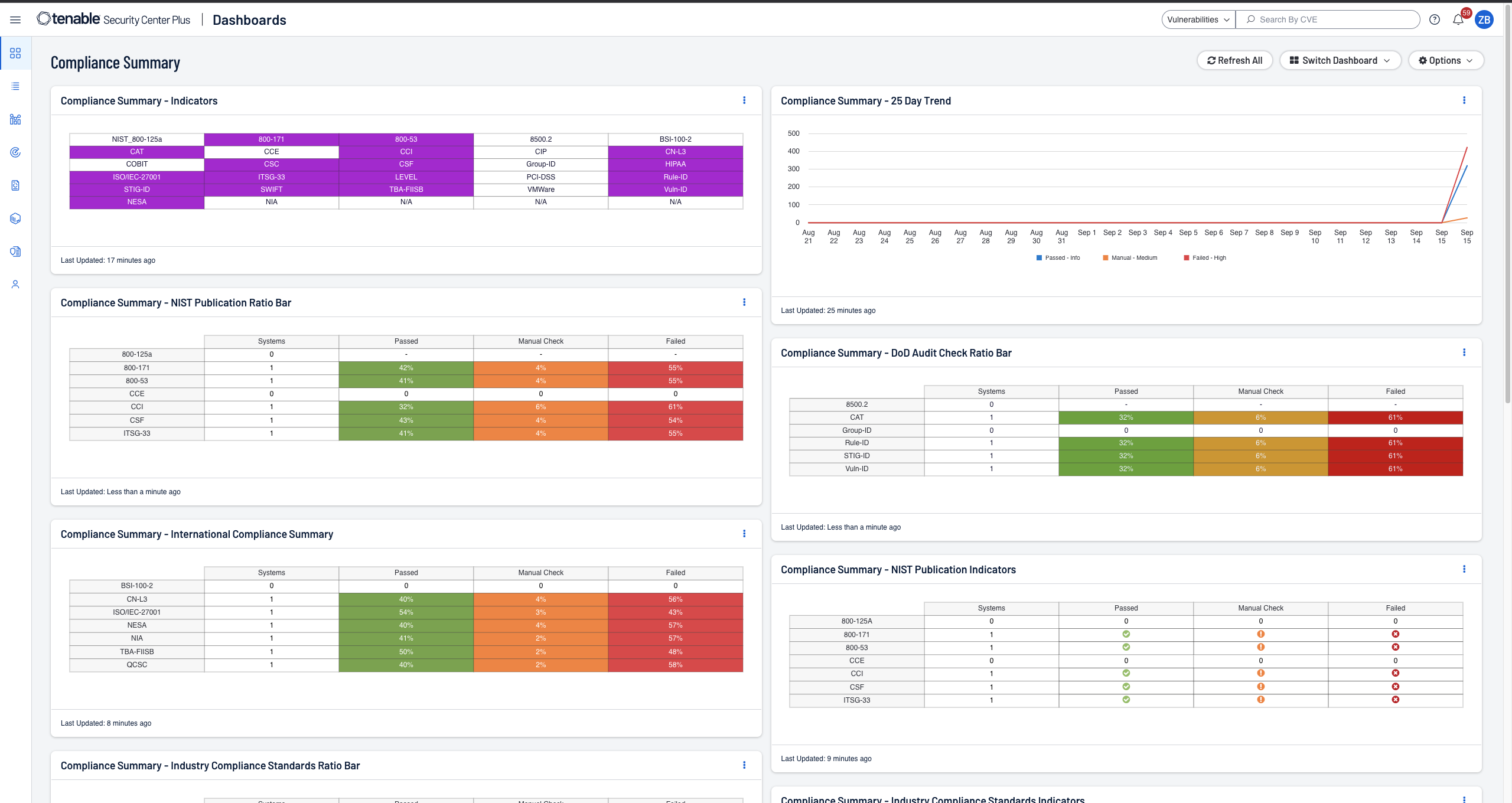

- Informes de cumplimiento optimizados con métricas en tiempo real y alertas proactivas sobre violaciones de seguridad.

- Detección en tiempo real de botnets y tráfico de comando y control.

- Identificación de recursos previamente desconocidos, cambios en el comportamiento y uso de nuevas aplicaciones.

Tenable Security Center Director

Para clientes con varias consolas de Tenable Security Center, Tenable Security Center Director está disponible como complemento de Tenable Security Center o Tenable Security Center Plus.

- Tablero de control único para ver y administrar su red en todas las consolas de Tenable Security Center.

- Gestión sencilla de escaneos para cada consola de Tenable Security Center desde una ubicación central.

- Gestión centralizada de la red para facilitar la generación de informes y la gestión de múltiples consolas, escáneres y activos.

- Informes centralizados en varias consolas de Tenable Security Center para medir su riesgo cibernético con facilidad.

N.º 1 en gestión de vulnerabilidades

Identifique, investigue y priorice activamente las vulnerabilidades

de reducción en las vulnerabilidades que deben repararse primero, gracias a la priorización predictiva

"Tenable Security Center se ha convertido en la voz de la verdad para nuestra red al brindar una capa adicional de percepción para hacernos responsables y validar el éxito de nuestro programa de seguridad ante nuestra junta directiva"Ted Tomita, Vicepresidente Sénior y Director de Tecnología de Catskill Hudson Bank

Mida y analice rápidamente los riesgos de seguridad y cumplimiento

¿Está listo para gestionar y reducir el riesgo cibernético a lo largo de toda su organización?

Tenable Lumin ahora está disponible para Tenable Security Center.

Más información sobre Tenable Lumin